Jx145

Te has leído la segunda parte del enlace que te pase ? ATAQUE DDOS 2

https://mundo-hackers.weebly.com/ataque-ddos-2.html

ace99

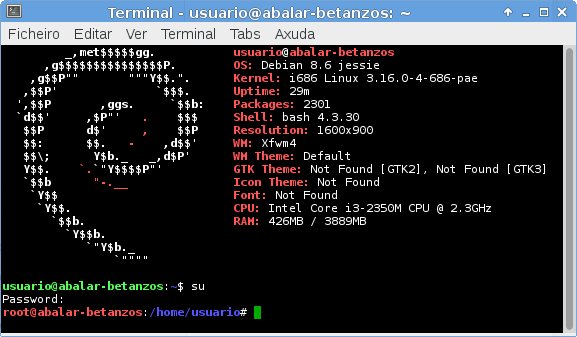

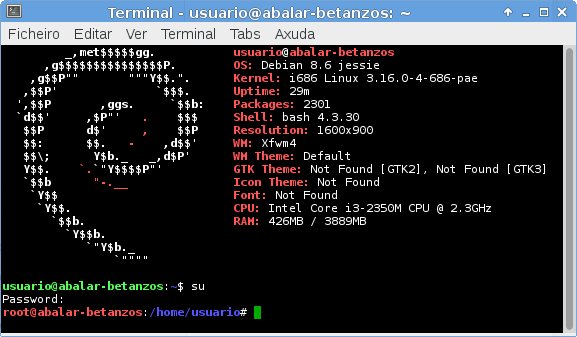

Abrir un terminal (lo más habitual es encontrarlo en: Menú aplicaciones o Inicio -> Accesorios -> Terminal

Nos logueamos como superusuario (root), para ello simplemente tecleamos su en el terminal y tecleamos la contraseña de root que nos pide (obviamente esa no se ve al escribirla).

En el caso de la maqueta corporativa libre la contraseña es toor (osea root pero escrito al revés)

Después de ingresar tu contraseña tendrás 15 minutos para seguir utilizando la cuenta como superusuario. Pasado este tiempo volverás a tener los privilegios de tu cuenta de usuario normal. Pero si queremos tener privilegios de superusuario de forma permanente sin necesidad de ingresar SUDO varias veces podemos ejecutar en la terminal:

sudo su

Antes de cerrar la terminal, es recomendable volver a nuestro propio usuario, esto se logra con un simple exit. Para saber con qué usuario estas logueado basta con observar el símbolo de la línea de comandos.

usuario@usuario-desktop:~$ Es la cuenta del usuario normal ($)

root@usuario-desktop:~# Es la cuenta de root (#)

https://hipertextual.com/2015/10/ubuntu-no-es-lo-que-era

CitarMuchas gracias, lo probé en el wifi de mi casa, y precisamente funcionó, el problema es que los dispositivos conectados a ethernet siguen funcionando con normalidad, hay alguna manera de denegarlos también? Debo sobrecargar aún más el módem pasando de un DoS a un DDoS?

Te has leído la segunda parte del enlace que te pase ? ATAQUE DDOS 2

https://mundo-hackers.weebly.com/ataque-ddos-2.html

ace99

CitarEn el link que pasas habla de conseguir permiso de superusuario, podrías indicar como hacerlo, o en su defecto compartir algún link que indique como hacerlo.(También en windows si sabes).

Gracias de antemano. Muy interesante el link por cierto.

Abrir un terminal (lo más habitual es encontrarlo en: Menú aplicaciones o Inicio -> Accesorios -> Terminal

Nos logueamos como superusuario (root), para ello simplemente tecleamos su en el terminal y tecleamos la contraseña de root que nos pide (obviamente esa no se ve al escribirla).

En el caso de la maqueta corporativa libre la contraseña es toor (osea root pero escrito al revés)

Código [Seleccionar]

~$ su

Password:

Después de ingresar tu contraseña tendrás 15 minutos para seguir utilizando la cuenta como superusuario. Pasado este tiempo volverás a tener los privilegios de tu cuenta de usuario normal. Pero si queremos tener privilegios de superusuario de forma permanente sin necesidad de ingresar SUDO varias veces podemos ejecutar en la terminal:

sudo su

Antes de cerrar la terminal, es recomendable volver a nuestro propio usuario, esto se logra con un simple exit. Para saber con qué usuario estas logueado basta con observar el símbolo de la línea de comandos.

usuario@usuario-desktop:~$ Es la cuenta del usuario normal ($)

root@usuario-desktop:~# Es la cuenta de root (#)

https://hipertextual.com/2015/10/ubuntu-no-es-lo-que-era