Una nueva investigación llevada a cabo por Trend Micro en torno al mundo de la delincuencia online revela que, todavía, a día de hoy, se producen malos entendidos entre el público cuando se trata de comprender la naturaleza del ciber-crimen. No son ni héroes románticos ni freekies informáticos, sino gente a los que solo les mueve un fin, enriquecerse a costa de cualquiera.

Ésta es una de las conclusiones que se extrae de una investigación realizada entre el público británico, pues cuando se pregunta "¿qué aspecto podría tener un hacker para ellos?" 1 de cada 10 personas (15%) describe a un hacker como una persona fascinada por la tecnología y que tiene gafas, lo que comúnmente se conoce como un "friki con gafas" o un "geek con gafas".

Pero la verdad es que estos criminales no responden al estereotipo que de ellos se tiene. No son personas que llevan armas ni tipos duros, ni tampoco son bromistas ni "geeks" con aspecto desaliñado. Más bien podríamos considerarlos como "empresarios" (incluso los hay con una organización corporativa que nada tiene que envidiar a caulquier multinacional) esforzados en mejorar sus ingresos con métodos poco éticos.

Desde hace varios años, los equipos de investigación de seguridad, como es el caso de Trend Micro, han advertido a empresas y organizaciones gubernamentales de la creciente amenaza que suponen los ciber-criminales organizados. Las bandas de delincuentes online son organizaciones fuertes que están sacando de las empresas información que identifica personalmente a clientes y empleados, roban contraseñas y propiedad intelectual que, según ha estimado el Departamento del Tesoro de Estados Unidos, es más valiosa que el comercio ilegal de drogas.

El consultor senior de seguridad de Trend Micro, Rik Ferguson, que participa activamente en la investigación del mundo del ciber-crimen, ha elaborado un perfil para ayudar a entender quiénes son las ciber-bandas, cómo funcionan y por qué es tan importante proteger la privacidad online.

"Lamentablemente el mundo oculto del crimen online para inadvertido con demasiada frecuencia", indica Ferguson. "Mucha gente simplemente ignora que su identidad tiene un valor monetario real, los detalles son vendidos de forma separada a precios increíblemente baratos, pero el conjunto de esta economía clandestina genera una gran facturación. A menudo he escuchado a amigos decir: "Bien, mi cuenta está vacía, ¿por qué debería preocuparme?", es importante ser consciente de que el robo de identidad tiene consecuencias que van más allá del aquí y ahora. Esto puede afectar a los registros de todo tu historial económico. Si bien es cierto que cada vez más y más aficionados y novatos están tentados para adentrarse en el mundo del crimen online, el peligro real viene de organizaciones y grupos criminales organizadas y serias".

Ciber-bandas, ¿qué revelan?

- ¿De dónde son?

- ¿Qué hacen?

- ¿Cuánto dinero ganan?

- ¿Cuánta gente compone una banda?

- ¿Cómo son detectados estos grupos?

Los investigadores trabajan para intentar hacer un retrato mayor que dé sentido a estas complejas relaciones empresariales y proteger a nuestros clientes detectando todas las familias de malware (kits/packs) en lugar de archivos individuales. También es importante considerar el hecho de que cada amenaza funcionará en diferentes niveles; el email contiene el link a un website malicioso, que explota una vulnerabilidad en un equipo descargando un troyano en un PC que, posteriormente, se conecta con el grupo criminales y recibe más instrucciones. En este sentido, nosotros nos centramos en analizar la amenaza en su conjunto correlacionando la información sobre todos estos diferentes niveles.

- ¿Cuándo interviene la policía?

Nota de la redacción

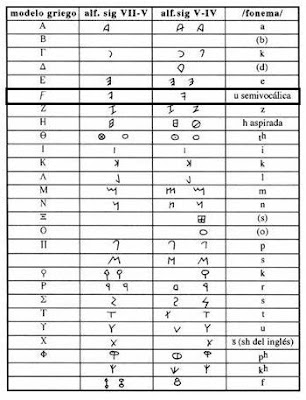

Hemos utilizado conscientemente el término de Hackers para referirnos a aquellos que violan la seguridad de equipos y redes informática. Los sectores más puristas afirman que este calificativo es inadecuado y que sería más correcto referirnos a estos como crackers. Sin embargo personajes famosos como el ruso Vladimir Levin (el primero en transferir enormes cantidades de dinero del Citibank a cuentas en paraísos fiscales), Kevin Mitnick y Kevin Poulsen son conocidos mundialmente como Hackers y sus hazañas se han convertido en leyendas populares y ampliamente difundidas en libros, series y películas.

FUENTE :http://www.noticiasdot.com/wp2/2010/07/07/hackers-y-ciberdelincuentes-¡todo-por-la-pasta/

Una nueva vulnerabilidad que afecta a todas las versiones de Internet Explorer ha sido descubierta por la francesa de investigación VUPEN. Tal vulnerabilidad podría dar lugar a la ejecución de código. Según se ha podido saber la investigación llevada a cabo por la empresa francesa solo será revelada a clientes de pago y no entrará en detalles con Microsoft a menos que pague por la información. Según

Una nueva vulnerabilidad que afecta a todas las versiones de Internet Explorer ha sido descubierta por la francesa de investigación VUPEN. Tal vulnerabilidad podría dar lugar a la ejecución de código. Según se ha podido saber la investigación llevada a cabo por la empresa francesa solo será revelada a clientes de pago y no entrará en detalles con Microsoft a menos que pague por la información. Según  Hoy es un día importante para los chicos de Mozilla, pues ya está disponible para todo el público la primera versión beta de Mozilla Firefox 4, la que será la próxima nueva versión del navegador del panda rojo. Hace unas semanas ya os contamos cómo sería la

Hoy es un día importante para los chicos de Mozilla, pues ya está disponible para todo el público la primera versión beta de Mozilla Firefox 4, la que será la próxima nueva versión del navegador del panda rojo. Hace unas semanas ya os contamos cómo sería la

Muchos usuarios de Unlocker echabamos de menos una versión del programa compatible con sistemas operativos de 64 bits. Ahora ya se puede descargar Unlocker 1.9.0 Beta una nueva versión en fase de desarrollo compatible totalmente con Windows 7 64 bits. Para los que no conozcan Unlocker, este programa gratuito permite desbloquear archivos en uso para poder eliminarlos (típico mensaje de no es posible eliminar el fichero porque está siendo utilizado por otra persona o programa).

Muchos usuarios de Unlocker echabamos de menos una versión del programa compatible con sistemas operativos de 64 bits. Ahora ya se puede descargar Unlocker 1.9.0 Beta una nueva versión en fase de desarrollo compatible totalmente con Windows 7 64 bits. Para los que no conozcan Unlocker, este programa gratuito permite desbloquear archivos en uso para poder eliminarlos (típico mensaje de no es posible eliminar el fichero porque está siendo utilizado por otra persona o programa).