Un total de 3.400 internautas participarán en la XIV Campus Party, que se desarrollará entre los próximos días 26 de julio al 1 de agosto en la Ciudad de las Artes y las Ciencias de Valencia y en la que el principal protagonista será el "talento" de los propios participantes. El lema 'El conocimiento crece cuando se comparte' define el espíritu de esta edición, donde podrán verse proyectos de futuro de los más de 3.000 campuseros a través de la iniciativa 'Campuseros presentan', en la que los participantes mostrarán todo tipo de trabajos y proyectos relacionados con la tecnología.

El director general de Futura Networks España, empresa organizadora de Campus Party Valencia, Pablo Antón, ha comentado que la cifra de campuseros será menor a la del pasado año --cuando se congregaron unos 6.000-- y que no se ha debido a una "decisión voluntaria", sino que el espacio del que se dispone "ha limitado la capacidad" y, en este sentido, ha recorado que en principio se contaba con el Ágora pero que al final la dirección facultativa de las obras de este edificio ha considerado que era más convenienet no acoger el evento.

Las instalaciones posibilitarán alcanzar este año un ancho de banda de 8,5 Gb mediante dos rutas diversificadas para garantizar la seguridad del evento y que poosibilitan alcanzar hasta los 10 GB en determinados momentos, capacidad que permitiría la descarga de los siete partidos disputados por la Selección española en el pasado Mundial en menos de un segundo. Para ello, Telefónica ha desplegado más de 10 kilómetros de fibra óptica por toda la ciudad.

La edición de 2010 fue presentada este miércoles en rueda de prensa por la directora general de Coordinación de Proyectos de la Generalitat, Cristina Morató; el director autonómico de Telefónica en Valencia, José Manuel Plaza; managing director de Medion Iberia, Maite Ramos; el director general de Future Networks España, Pablo Antón, y el director de Campus Party Valencia, Miguel Ángel Expósito.

Expósito ha incidido en la idea de Open Innovation, que engloba a aquellos conceptos innovadores surgidos gracias a la colaboración entre distintos agentes en el entorno laboral, una forma de trabajo que aprovecha las sinergias de distintas disciplinas y los conocimientos de diferentes personas, tal y como se trabaja en la Campus Party, un evento que, según ha explicado, pretende "mostrar la innovación, pero desde el punto de vista práctico".

"Queremos que sean los campuseros quienes enseñen a los asistentes y el resto del planeta dónde está la innovación y el futuro del universo digital. Todo aquel que quiera conocer cómo se redefine la cultura digital en red tiene que visitar Campus Party", ha añadido.

En la misma línea, Pablo Antón, director general de Futura Networks España, empresa organizadora de Campus Party Valencia, ha destacado que "ser campusero es ser un héroe" porque "el mayor talento de la red" se concentra en este acontecimiento tecnológico que ya agrupa a más de 65.000 campuseros en todo el mundo.

Además, ha resaltado el salto internacional del evento, con cuatro ediciones celebradas ya en Brasil, tres en Colombia, dos en México, junto a las ediciones especiales Campus Party Europa, celebrada el pasado abril, y Campus Party Iberoamérica, celebrada en octubre de 2008 en El Salvador.

Entre las grandes figuras que visitarán esta edición de Campus Party Valencia destaca el norteamericano Steve Wozniak, uno de los fundadores de Apple. El estadounidense, uno de los creadores del concepto de ordenador personal, ofrecerá una conferencia inaugural el martes 27 de julio.

Además, el polémico Oliverio Toscani, uno de los mejores publicitarios del mundo, participará en una charla en la que explicará su punto de vista sobre la actual evolución de la creatividad y la fotografía, bajo el prisma de las nuevas tecnologías.

La innovación en robótica llegará de la mano de Bram Vanderborght, de la Vrije Universiteit de Bruselas, un campusero que, tras ganar un premio en Campus Partuy Europa, explicará cómo las máquinas estarán en un futuro inminente al servicio del ser humano.

En esta edición, que abordará el cambio que representa para la distribución musical o la información deportiva las redes sociales, también se lanzará, durante los días que dure el evento, un globo sonda con sensores metereológicos que portará un pequeño satélite.

Otro de los proyectos más destacados es la iniciativa Rosseta@Home, en la que, mediante computación distribuida, se compartirá el tiempo en el que el ordenador no está funcionando a pleno rendimiento para utilizar las capacidades del proceso en la investigación de enfermedades como el cáncer, la malaria o el sida.

Asimismo, Campus Party ha preparado un "reto apasionante", que consiste en elegir a 200 participantes que competirán para demostrar quien es el 'geek' --persona fascinada con la tecnología y la informática-- más completo. Para ello, deberán superar distintas pruebas que determinarán quien es el 'Iron Geek'. El ganador se incorporará a la plantilla de Campus Party durante un año.

Cristina Morató, directora general de Coordinación de Proyectos, ha destacado que la Ciudad de las Artes y las Ciencias "comparte los mismos objeticos del evento: poner el conocimiento al alcance de todos, gracias al espíritu colaborativo y participativo de ponentes y asistentes". Este año, ha explicado tras ser preguntada, el Consell aportará 800.000 euros, con lo que ha disminuido la cantidad destinada en pasadas ediciones a causa de "las circunstancias económicas", según ha dicho.

FUENTE :http://www.iblnews.com/story/56543

El director general de Futura Networks España, empresa organizadora de Campus Party Valencia, Pablo Antón, ha comentado que la cifra de campuseros será menor a la del pasado año --cuando se congregaron unos 6.000-- y que no se ha debido a una "decisión voluntaria", sino que el espacio del que se dispone "ha limitado la capacidad" y, en este sentido, ha recorado que en principio se contaba con el Ágora pero que al final la dirección facultativa de las obras de este edificio ha considerado que era más convenienet no acoger el evento.

Las instalaciones posibilitarán alcanzar este año un ancho de banda de 8,5 Gb mediante dos rutas diversificadas para garantizar la seguridad del evento y que poosibilitan alcanzar hasta los 10 GB en determinados momentos, capacidad que permitiría la descarga de los siete partidos disputados por la Selección española en el pasado Mundial en menos de un segundo. Para ello, Telefónica ha desplegado más de 10 kilómetros de fibra óptica por toda la ciudad.

La edición de 2010 fue presentada este miércoles en rueda de prensa por la directora general de Coordinación de Proyectos de la Generalitat, Cristina Morató; el director autonómico de Telefónica en Valencia, José Manuel Plaza; managing director de Medion Iberia, Maite Ramos; el director general de Future Networks España, Pablo Antón, y el director de Campus Party Valencia, Miguel Ángel Expósito.

Expósito ha incidido en la idea de Open Innovation, que engloba a aquellos conceptos innovadores surgidos gracias a la colaboración entre distintos agentes en el entorno laboral, una forma de trabajo que aprovecha las sinergias de distintas disciplinas y los conocimientos de diferentes personas, tal y como se trabaja en la Campus Party, un evento que, según ha explicado, pretende "mostrar la innovación, pero desde el punto de vista práctico".

"Queremos que sean los campuseros quienes enseñen a los asistentes y el resto del planeta dónde está la innovación y el futuro del universo digital. Todo aquel que quiera conocer cómo se redefine la cultura digital en red tiene que visitar Campus Party", ha añadido.

En la misma línea, Pablo Antón, director general de Futura Networks España, empresa organizadora de Campus Party Valencia, ha destacado que "ser campusero es ser un héroe" porque "el mayor talento de la red" se concentra en este acontecimiento tecnológico que ya agrupa a más de 65.000 campuseros en todo el mundo.

Además, ha resaltado el salto internacional del evento, con cuatro ediciones celebradas ya en Brasil, tres en Colombia, dos en México, junto a las ediciones especiales Campus Party Europa, celebrada el pasado abril, y Campus Party Iberoamérica, celebrada en octubre de 2008 en El Salvador.

Entre las grandes figuras que visitarán esta edición de Campus Party Valencia destaca el norteamericano Steve Wozniak, uno de los fundadores de Apple. El estadounidense, uno de los creadores del concepto de ordenador personal, ofrecerá una conferencia inaugural el martes 27 de julio.

Además, el polémico Oliverio Toscani, uno de los mejores publicitarios del mundo, participará en una charla en la que explicará su punto de vista sobre la actual evolución de la creatividad y la fotografía, bajo el prisma de las nuevas tecnologías.

La innovación en robótica llegará de la mano de Bram Vanderborght, de la Vrije Universiteit de Bruselas, un campusero que, tras ganar un premio en Campus Partuy Europa, explicará cómo las máquinas estarán en un futuro inminente al servicio del ser humano.

En esta edición, que abordará el cambio que representa para la distribución musical o la información deportiva las redes sociales, también se lanzará, durante los días que dure el evento, un globo sonda con sensores metereológicos que portará un pequeño satélite.

Otro de los proyectos más destacados es la iniciativa Rosseta@Home, en la que, mediante computación distribuida, se compartirá el tiempo en el que el ordenador no está funcionando a pleno rendimiento para utilizar las capacidades del proceso en la investigación de enfermedades como el cáncer, la malaria o el sida.

Asimismo, Campus Party ha preparado un "reto apasionante", que consiste en elegir a 200 participantes que competirán para demostrar quien es el 'geek' --persona fascinada con la tecnología y la informática-- más completo. Para ello, deberán superar distintas pruebas que determinarán quien es el 'Iron Geek'. El ganador se incorporará a la plantilla de Campus Party durante un año.

Cristina Morató, directora general de Coordinación de Proyectos, ha destacado que la Ciudad de las Artes y las Ciencias "comparte los mismos objeticos del evento: poner el conocimiento al alcance de todos, gracias al espíritu colaborativo y participativo de ponentes y asistentes". Este año, ha explicado tras ser preguntada, el Consell aportará 800.000 euros, con lo que ha disminuido la cantidad destinada en pasadas ediciones a causa de "las circunstancias económicas", según ha dicho.

FUENTE :http://www.iblnews.com/story/56543

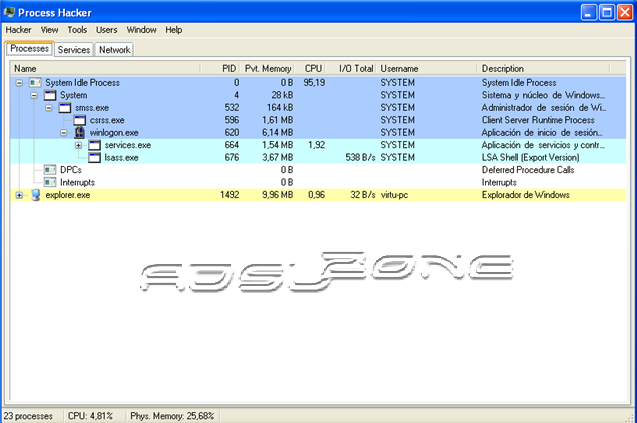

Process Hacker es una interesante herramienta gratuita, que permite analizar todos los procesos en ejecución de nuestro sistema. Además Process Hacker ofrece una completa información del proceso como el programa o servicio asociado, el tiempo de ejecución, el usuario, los archivos asociados al proceso y la memoria que usa entre otros datos. Ahora ya podemos descargar Process Hacker 2.0 su nueva versión recién liberada.

Process Hacker es una interesante herramienta gratuita, que permite analizar todos los procesos en ejecución de nuestro sistema. Además Process Hacker ofrece una completa información del proceso como el programa o servicio asociado, el tiempo de ejecución, el usuario, los archivos asociados al proceso y la memoria que usa entre otros datos. Ahora ya podemos descargar Process Hacker 2.0 su nueva versión recién liberada.

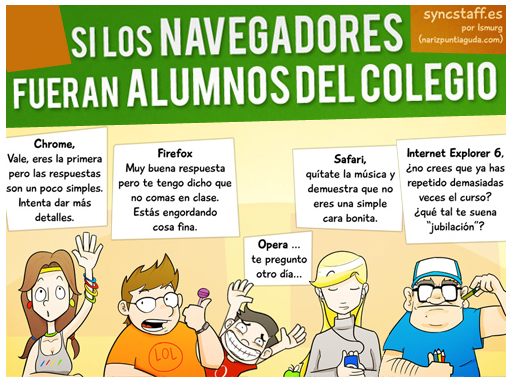

Mozilla Firefox 3.6.7 es la nueva versión del popular navegador de la fundación Mozilla, en la cual se corrigen varios problemas de seguridad y estabilidad. En concreto, se corrigen ocho vulnerabilidades de impacto crítico, dos de impacto alto y cuatro de impacto moderado. Entre las vulnerabilidades críticas corregidas se encuentran varias que permitían la ejecución de código remoto. A continuación podemos ver el listado completo de avisos de seguridad

Mozilla Firefox 3.6.7 es la nueva versión del popular navegador de la fundación Mozilla, en la cual se corrigen varios problemas de seguridad y estabilidad. En concreto, se corrigen ocho vulnerabilidades de impacto crítico, dos de impacto alto y cuatro de impacto moderado. Entre las vulnerabilidades críticas corregidas se encuentran varias que permitían la ejecución de código remoto. A continuación podemos ver el listado completo de avisos de seguridad

Millones de routers de los principales fabricantes, tienen una vulnerabilidad que puede ser aprovechada por hackers, utilizando un ataque DNS Rebinding para redireccionar e interceptar el tráfico además de poder tener acceso a redes locales. El investigador que ha descubierto esta vulnerabilidad, explicará detalles de esta y hará una demostración en el ciclo de conferencias de seguridad Black Hat.

Millones de routers de los principales fabricantes, tienen una vulnerabilidad que puede ser aprovechada por hackers, utilizando un ataque DNS Rebinding para redireccionar e interceptar el tráfico además de poder tener acceso a redes locales. El investigador que ha descubierto esta vulnerabilidad, explicará detalles de esta y hará una demostración en el ciclo de conferencias de seguridad Black Hat.