Agentes del FBI y varios supervisores hicieron trampas en un examen interno de la agencia al usar chuletas y utilizar ordenadores para buscar las preguntas de la prueba, según descubrió el Departamento de Justicia de Estados Unidos.

Medios locales informan este lunes que los funcionarios estaban obligados a realizar una prueba de su conocimiento sobre nuevas reglas de terrorismo e investigaciones criminales, así como de colaboración con otros agentes de inteligencia extranjera.

El inspector general Glenn Fine, encargado del informe, descubrió que algunos empleados del FBI consultaron las preguntas con otros compañeros que estaban tomando el examen, utilizaron hojas con la información de la materia y recibieron guías de estudio que proporcionaban las preguntas que iban a aparecer en la misma.

Las sospechas surgieron cuando 200 trabajadores aprobaron el examen de 90 minutos en tan sólo 20. Los autores del informe señalaron que "un número significativo de empleados del FBI están involucrados en algún tipo de conducta impropia o engaño".

Después de entrevistar a varios empleados en distintas oficinas, los investigadores encontraron que algunos agentes habían copiado las preguntas y habían hecho diferentes trampas a la hora de realizar este examen.

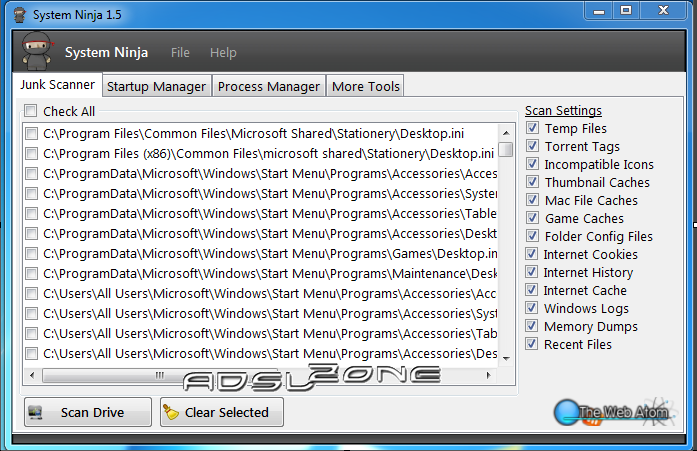

En una de las oficinas, se había aprovechado la falta de seguridad en los ordenadores para acceder a la respuestas de dicha prueba.

También se encontró que ciertos profesores "instruían específicamente para el test", indicando con señas las partes más importantes que aparecerían en el mismo.

La Oficina del Inspector General ha pedido que se abra una investigación más extensa para determinar si hay más personas implicadas en este asunto.

FUENTE :http://www.elmundo.es/america/2010/09/27/estados_unidos/1285609709.html

Medios locales informan este lunes que los funcionarios estaban obligados a realizar una prueba de su conocimiento sobre nuevas reglas de terrorismo e investigaciones criminales, así como de colaboración con otros agentes de inteligencia extranjera.

El inspector general Glenn Fine, encargado del informe, descubrió que algunos empleados del FBI consultaron las preguntas con otros compañeros que estaban tomando el examen, utilizaron hojas con la información de la materia y recibieron guías de estudio que proporcionaban las preguntas que iban a aparecer en la misma.

Las sospechas surgieron cuando 200 trabajadores aprobaron el examen de 90 minutos en tan sólo 20. Los autores del informe señalaron que "un número significativo de empleados del FBI están involucrados en algún tipo de conducta impropia o engaño".

Después de entrevistar a varios empleados en distintas oficinas, los investigadores encontraron que algunos agentes habían copiado las preguntas y habían hecho diferentes trampas a la hora de realizar este examen.

En una de las oficinas, se había aprovechado la falta de seguridad en los ordenadores para acceder a la respuestas de dicha prueba.

También se encontró que ciertos profesores "instruían específicamente para el test", indicando con señas las partes más importantes que aparecerían en el mismo.

La Oficina del Inspector General ha pedido que se abra una investigación más extensa para determinar si hay más personas implicadas en este asunto.

FUENTE :http://www.elmundo.es/america/2010/09/27/estados_unidos/1285609709.html