La entidad se ha puesto en contacto con la dirección de la red social sin obtener ninguna respuesta

Barcelona. (EUROPA PRESS).- La red social Facebook ha cancelado la cuenta de la Plataforma per la Llengua y algunas páginas de grupos y campañas impulsadas por la entidad sin ninguna explicación y de forma "injustificada", según un comunicado. La plataforma se ha puesto en contacto con la dirección de Facebook sin obtener ninguna respuesta, así como fuentes de la empresa no han ofrecido ninguna explicación a Europa Press.

El cierre de la página ha supuesto la pérdida de cerca de 10.000 contactos que se habían adherido a la página. Sin embargo, Plataforma per la Llengua ha creado una nueva página en Facebook en el marco de una campaña para recuperar los contactos perdidos.

FUENTE :http://www.lavanguardia.es/internet-y-tecnologia/noticias/20101001/54014921455/facebook-cancela-la-cuenta-de-la-plataforma-per-la-llengua-sin-dar-explicaciones.html

Barcelona. (EUROPA PRESS).- La red social Facebook ha cancelado la cuenta de la Plataforma per la Llengua y algunas páginas de grupos y campañas impulsadas por la entidad sin ninguna explicación y de forma "injustificada", según un comunicado. La plataforma se ha puesto en contacto con la dirección de Facebook sin obtener ninguna respuesta, así como fuentes de la empresa no han ofrecido ninguna explicación a Europa Press.

El cierre de la página ha supuesto la pérdida de cerca de 10.000 contactos que se habían adherido a la página. Sin embargo, Plataforma per la Llengua ha creado una nueva página en Facebook en el marco de una campaña para recuperar los contactos perdidos.

FUENTE :http://www.lavanguardia.es/internet-y-tecnologia/noticias/20101001/54014921455/facebook-cancela-la-cuenta-de-la-plataforma-per-la-llengua-sin-dar-explicaciones.html

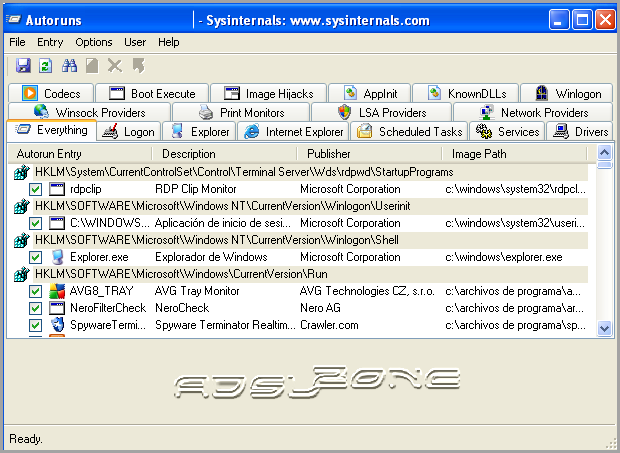

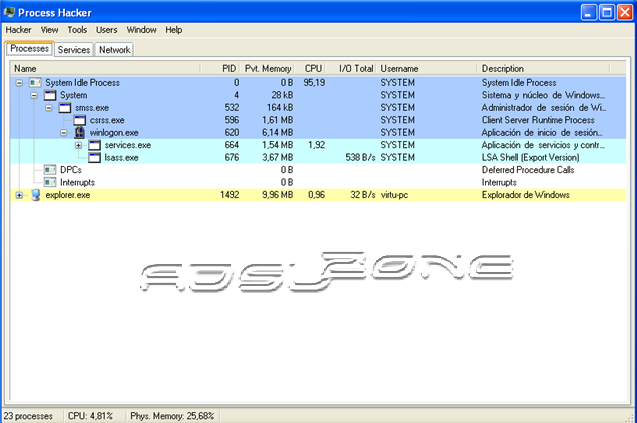

Autoruns,programa gratuito que hace de alternativa al comando msconfig, tiene nueva versión ya lista para descargar: Autoruns 10.03. Con Autoruns podremos quitar procesos innecesarios que se cargan al inicio de Windows, de la misma forma que a través del comando msconfig, pero con el añadido de conocer más información sobre los procesos y el registro haciendo más fácil su identificación. Está disponible para los sistemas operativos Windows XP, Windows Vista, Windows Server 2003, Windows Server 2008 y Windows 7.

Autoruns,programa gratuito que hace de alternativa al comando msconfig, tiene nueva versión ya lista para descargar: Autoruns 10.03. Con Autoruns podremos quitar procesos innecesarios que se cargan al inicio de Windows, de la misma forma que a través del comando msconfig, pero con el añadido de conocer más información sobre los procesos y el registro haciendo más fácil su identificación. Está disponible para los sistemas operativos Windows XP, Windows Vista, Windows Server 2003, Windows Server 2008 y Windows 7.

"Banshee 1.8 es una versión estable, la culminación de seis meses de trabajo de 67 programadores, artistas, de escritores de documentación y de traductores". Entre algunas novedades destacadas, encontraremos la extensión Amazon MP3 Store (sólo para países donde existe esta oferta), Amazon MP3 Downloader, Miro Podcast Directory (permite buscar, escuchar vía streaming y suscribirnos a poscasts); soporte mejorado para dispositivos Apple (iPhone, iTouch, iPad y iPod); también se ha mejorado el soporte para los audiolibros, etc.

"Banshee 1.8 es una versión estable, la culminación de seis meses de trabajo de 67 programadores, artistas, de escritores de documentación y de traductores". Entre algunas novedades destacadas, encontraremos la extensión Amazon MP3 Store (sólo para países donde existe esta oferta), Amazon MP3 Downloader, Miro Podcast Directory (permite buscar, escuchar vía streaming y suscribirnos a poscasts); soporte mejorado para dispositivos Apple (iPhone, iTouch, iPad y iPod); también se ha mejorado el soporte para los audiolibros, etc.