Detectar qué puertos están abiertos en tu router nunca fue tan sencillo. Simple Port Tester 2.1.2 es un programa gratuito que permite comprobar en sólo segundos los puertos o todo un rango de puertos se encuentran abiertos o cerrados en cualquier router.

El sencillo manual que encontramos en SoftZone.es nos explica cómo usar Simple Port Tester. La aplicación nos informará con gran velocidad si hemos abierto de forma correcta, por ejemplo, los puertos que utilizan determinados videojuegos para disfrutar de su modo online o programas de intercambio de archivos en redes P2P como eMule o uTorrent.

Asimismo, nos ayudará a evitar problemas de seguridad en caso de detectar puertos que no hayamos abierto de forma voluntaria y que pudiesen ser utilizados de forma maliciosa por troyanos. El funcionamiento es muy sencillo. Seleccionamos nuestra IP privada en el desplegable del programa, establecemos el puerto a comprobar o el rango de puertos así como sus respectivos protocolos (TCP, UDP o ambos) y pulsamos el botón "Empezar". En apenas segundos el programa nos informará del estado.

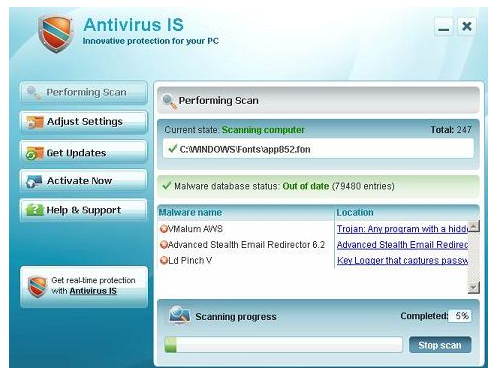

La aplicación está disponible para Windows 7 y Windows Vista. Hay que informar de que algunos antivirus detectan Simple Port Tester como un virus, pero hemos de informar que se trata de un falso positivo, por lo que no reviste peligro alguno su utilización.

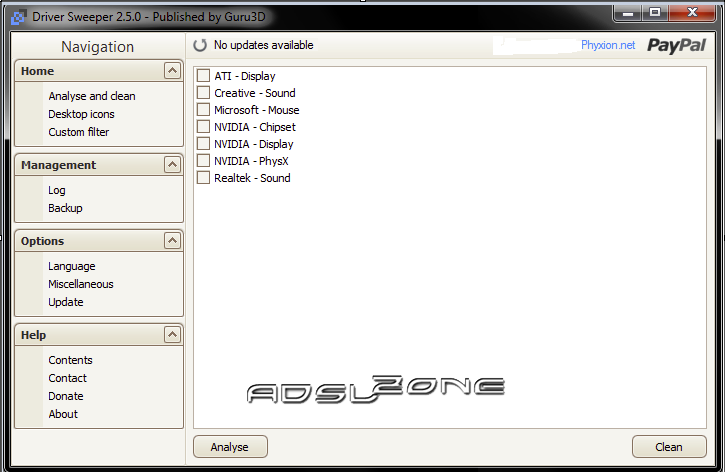

Por último, también te recordamos que en ADSLzone.net tenemos los más completos manuales para que puedas abrir los puertos en función del router que tengas. Abrir puertos y comprobar su estado nunca fue tan fácil:

Consulta los manuales sobre puertos que ADSLzone pone a tu disposición

Descarga Simple Port Tester 2.1.2

FUENTE :http://www.adslzone.net/article4715-simple-port-tester--comprueba-tus-puertos-abiertos-de-la-forma-mas-sencilla.html

El sencillo manual que encontramos en SoftZone.es nos explica cómo usar Simple Port Tester. La aplicación nos informará con gran velocidad si hemos abierto de forma correcta, por ejemplo, los puertos que utilizan determinados videojuegos para disfrutar de su modo online o programas de intercambio de archivos en redes P2P como eMule o uTorrent.

Asimismo, nos ayudará a evitar problemas de seguridad en caso de detectar puertos que no hayamos abierto de forma voluntaria y que pudiesen ser utilizados de forma maliciosa por troyanos. El funcionamiento es muy sencillo. Seleccionamos nuestra IP privada en el desplegable del programa, establecemos el puerto a comprobar o el rango de puertos así como sus respectivos protocolos (TCP, UDP o ambos) y pulsamos el botón "Empezar". En apenas segundos el programa nos informará del estado.

La aplicación está disponible para Windows 7 y Windows Vista. Hay que informar de que algunos antivirus detectan Simple Port Tester como un virus, pero hemos de informar que se trata de un falso positivo, por lo que no reviste peligro alguno su utilización.

Por último, también te recordamos que en ADSLzone.net tenemos los más completos manuales para que puedas abrir los puertos en función del router que tengas. Abrir puertos y comprobar su estado nunca fue tan fácil:

Consulta los manuales sobre puertos que ADSLzone pone a tu disposición

Descarga Simple Port Tester 2.1.2

FUENTE :http://www.adslzone.net/article4715-simple-port-tester--comprueba-tus-puertos-abiertos-de-la-forma-mas-sencilla.html

Vuze 4.5.1.0a es la nueva versión de este

Vuze 4.5.1.0a es la nueva versión de este

".

".