Un equipo norteamericano ha desarrollado un diminuto chip que permitirá desarrollar dispositivos que no necesiten pilas.

Llevar un cargador o pilas de repuesto a todas partes podría ser pronto cosa del pasado. Un grupo de científicos ha desarrollado un diminuto chip que utiliza el movimiento del propio cuerpo para generar energía y así podría utilizarse para alimentar la batería de dispositivos portátiles, como reproductores mp3, publica Europa Press.

Según recoge el diario británico Daily Telegraph, el equipo del Instituto Tecnológico de Georgia (EEUU) ha presentado este hallazgo en la Reunión y Exposición Nacional de la Sociedad Química de Estados Unidos. Este chip ya ha sido probado en pantallas LCD, así como para transmitir una señal de radio una vez que la energía generada se almacene.

Los científicos esperan que con el desarrollo de la nanotecnología utilizada en este chip se podría crear una serie de productos electrónicos que no necesiten pilas, baterías ni corriente. El chip puede utilizar los pequeños movimientos del cuerpo para generar energía.

La tecnología funciona utilizando nanocables de óxido de zinc, que generan electricidad cuando la persona genera un mínimo movimiento con el cuerpo. Esto significa que prácticamente cualquier movimiento del cuerpo, como el latido del corazón al caminar, puede generar energía.

El equipo del doctor Zhong Lin Wang ha trabajado para capturar y combinar el poder de millones de nanocables tan pequeños que 500 de ellos podrían introducirse en un cabello humano.

"Los nanocables y nanogeneradores podrían producir suficiente energía para alimentar aparatos electrónicos como un Ipod o un teléfono móvil", asegura Wang.

El doctor Wang afirmó que este desarrollo "representa un hito hacia la producción de dispositivos electrónicos portátiles que puede ser alimentado por los movimientos del cuerpo sin el uso de pilas o enchufes eléctricos". Además reconoce que estos nanogeneradores "están a punto de cambiar la vida".

Este último dispositivo es mil veces más potente que sus predecesores, permitiendo a los científicos llevar, por primera vez, la tecnología fuera del laboratorio.

FUENTE :http://www.libertaddigital.com/internet/desarrollan-un-chip-que-carga-el-ipod-con-los-latidos-del-corazon-1276418808/

Llevar un cargador o pilas de repuesto a todas partes podría ser pronto cosa del pasado. Un grupo de científicos ha desarrollado un diminuto chip que utiliza el movimiento del propio cuerpo para generar energía y así podría utilizarse para alimentar la batería de dispositivos portátiles, como reproductores mp3, publica Europa Press.

Según recoge el diario británico Daily Telegraph, el equipo del Instituto Tecnológico de Georgia (EEUU) ha presentado este hallazgo en la Reunión y Exposición Nacional de la Sociedad Química de Estados Unidos. Este chip ya ha sido probado en pantallas LCD, así como para transmitir una señal de radio una vez que la energía generada se almacene.

Los científicos esperan que con el desarrollo de la nanotecnología utilizada en este chip se podría crear una serie de productos electrónicos que no necesiten pilas, baterías ni corriente. El chip puede utilizar los pequeños movimientos del cuerpo para generar energía.

La tecnología funciona utilizando nanocables de óxido de zinc, que generan electricidad cuando la persona genera un mínimo movimiento con el cuerpo. Esto significa que prácticamente cualquier movimiento del cuerpo, como el latido del corazón al caminar, puede generar energía.

El equipo del doctor Zhong Lin Wang ha trabajado para capturar y combinar el poder de millones de nanocables tan pequeños que 500 de ellos podrían introducirse en un cabello humano.

"Los nanocables y nanogeneradores podrían producir suficiente energía para alimentar aparatos electrónicos como un Ipod o un teléfono móvil", asegura Wang.

El doctor Wang afirmó que este desarrollo "representa un hito hacia la producción de dispositivos electrónicos portátiles que puede ser alimentado por los movimientos del cuerpo sin el uso de pilas o enchufes eléctricos". Además reconoce que estos nanogeneradores "están a punto de cambiar la vida".

Este último dispositivo es mil veces más potente que sus predecesores, permitiendo a los científicos llevar, por primera vez, la tecnología fuera del laboratorio.

FUENTE :http://www.libertaddigital.com/internet/desarrollan-un-chip-que-carga-el-ipod-con-los-latidos-del-corazon-1276418808/

Hace un año que Google presentó su próximo servicio Google Cloud Print, donde podremos añadir nuestra impresora a la nube y de esta forma tenerla disponible desde cualquier lugar para enviarle tareas y poder imprimir cualquier cosa estemos donde estemos, eso sí, será necesario utilizar

Hace un año que Google presentó su próximo servicio Google Cloud Print, donde podremos añadir nuestra impresora a la nube y de esta forma tenerla disponible desde cualquier lugar para enviarle tareas y poder imprimir cualquier cosa estemos donde estemos, eso sí, será necesario utilizar

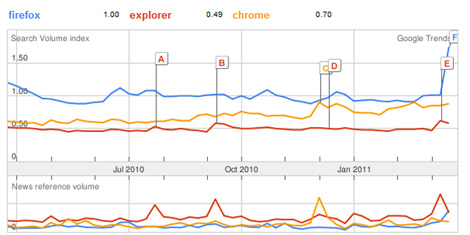

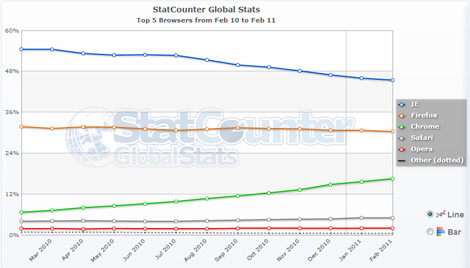

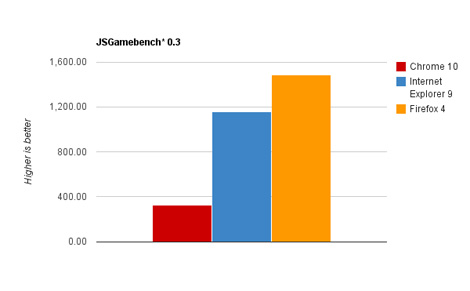

En esta última batalla de una guerra que dura ya años, nadie tiene las de ganar. El mercado de los navegadores está cada vez más fragmentado, lo que es muy positivo, pues fomenta la creatividad de los fabricantes. A cambio, se trata de un sector que se enfrenta al problema de la falta de estándares en el desarrollo de Internet. Distracciones que, eso sí, poco a poco, corrige el mercado.

En esta última batalla de una guerra que dura ya años, nadie tiene las de ganar. El mercado de los navegadores está cada vez más fragmentado, lo que es muy positivo, pues fomenta la creatividad de los fabricantes. A cambio, se trata de un sector que se enfrenta al problema de la falta de estándares en el desarrollo de Internet. Distracciones que, eso sí, poco a poco, corrige el mercado.

El

El

Era de esperar. Si en el anterior artículo comentábamos la ocurrencia de un mapamundi del tamaño del pene por países, la versión femenina del asunto ha llegado a la red a la velocidad del rayo. En este caso, el valor estudiado y referenciado es el tamaño del busto femenino, teniendo en cuenta la media de la copa de los sujetadores vendidos en cada país. Sorprende la homogeneidad geográfica, si lo comparamos con el mapamundi fálico, en el que había extrañas islas de superdotados en un mar de normalidad absoluta. Aún así, me ha llamado la atención que las andorranas aparezcan en el mapa con una C y las españolas una B. Vamos, que las tienen más grandes. Será el aire de las montañas.

Era de esperar. Si en el anterior artículo comentábamos la ocurrencia de un mapamundi del tamaño del pene por países, la versión femenina del asunto ha llegado a la red a la velocidad del rayo. En este caso, el valor estudiado y referenciado es el tamaño del busto femenino, teniendo en cuenta la media de la copa de los sujetadores vendidos en cada país. Sorprende la homogeneidad geográfica, si lo comparamos con el mapamundi fálico, en el que había extrañas islas de superdotados en un mar de normalidad absoluta. Aún así, me ha llamado la atención que las andorranas aparezcan en el mapa con una C y las españolas una B. Vamos, que las tienen más grandes. Será el aire de las montañas.

Si algo queda claro de todo este asunto es que cada vez más solemos reducir la sensualidad del cuerpo humano al tamaño del pene y de los senos. Todo es cuestión de centímetros y grosores, y poca cosa más. Igual soy yo, que hoy me he levantado en plan 'Candy Candy', pero pienso que resulta llamativo cómo las posibilidades eróticas de hombres y mujeres últimamente se circunscriben simplemente a cuánto nos miden apéndices y protuberancias corporales. La demostración más clara de este hecho la encontramos en cómo la cirugía estética vive su edad de oro gracias a los implantes mamarios. De momento, las operaciones en los genitales masculinos todavía son complicadas y dolorosas, pero tiempo al tiempo. El caso es que mujeres de cualquier edad y condición aumentan el tamaño de sus pechos, algunas de manera un tanto estrambótica, 'para verse guapas', aunque el resultado final en ocasiones sea más que discutible. ¿Todo para qué? Para sentirse sexualmente deseadas. Tal es el poder que el ser humano ha otorgado siempre a los senos. En este sentido, la popularización de la cirugía estética en los pechos no sería más que la satisfacción de una demanda, aunque también hay quien argumenta que nos encontramos ante una simple moda y que no hay para tanto.

Si algo queda claro de todo este asunto es que cada vez más solemos reducir la sensualidad del cuerpo humano al tamaño del pene y de los senos. Todo es cuestión de centímetros y grosores, y poca cosa más. Igual soy yo, que hoy me he levantado en plan 'Candy Candy', pero pienso que resulta llamativo cómo las posibilidades eróticas de hombres y mujeres últimamente se circunscriben simplemente a cuánto nos miden apéndices y protuberancias corporales. La demostración más clara de este hecho la encontramos en cómo la cirugía estética vive su edad de oro gracias a los implantes mamarios. De momento, las operaciones en los genitales masculinos todavía son complicadas y dolorosas, pero tiempo al tiempo. El caso es que mujeres de cualquier edad y condición aumentan el tamaño de sus pechos, algunas de manera un tanto estrambótica, 'para verse guapas', aunque el resultado final en ocasiones sea más que discutible. ¿Todo para qué? Para sentirse sexualmente deseadas. Tal es el poder que el ser humano ha otorgado siempre a los senos. En este sentido, la popularización de la cirugía estética en los pechos no sería más que la satisfacción de una demanda, aunque también hay quien argumenta que nos encontramos ante una simple moda y que no hay para tanto.