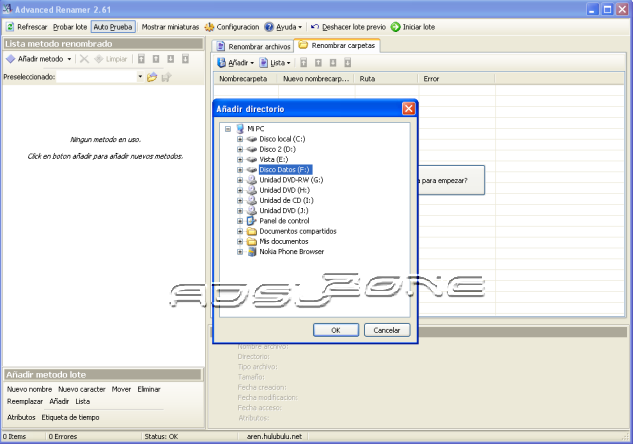

Advanced Renamer es un programa gratuito disponible en español, que permite renombrar archivos en masa (utilizando ocho métodos diferentes), evitando así tenerlo que hacer de forma individual con la consiguiente pérdida de tiempo. Advanced Renamer es compatible con Windows 2000, XP, Vista, Windows 7 y ya se puede descargar su nueva versión: Advanced Renamer 3.02 (versión con instalador o portable)

Advanced Renamer permite deshacer los cambios realizados en el renombrado de archivos por lotes, genera una vista previa, tiene soporte EXIF para el renombrado de imágenes y renombra MP3/ID3.

Advanced Renamer cuenta con una sencilla y clara interfaz que hace que el proceso de renombrado masivo de archivos se haga de forma simple y rápida.

Se puede descargar Advanced Renamer 3.02 (listado de cambios) desde el siguiente enlace:

Descarga Advanced Renamer

Descarga Advanced Renamer Portable

FUENTE :http://www.softzone.es/2011/04/04/advanced-renamer-3-02-el-renombrado-masivo-de-archivos-nunca-fue-tan-facil/

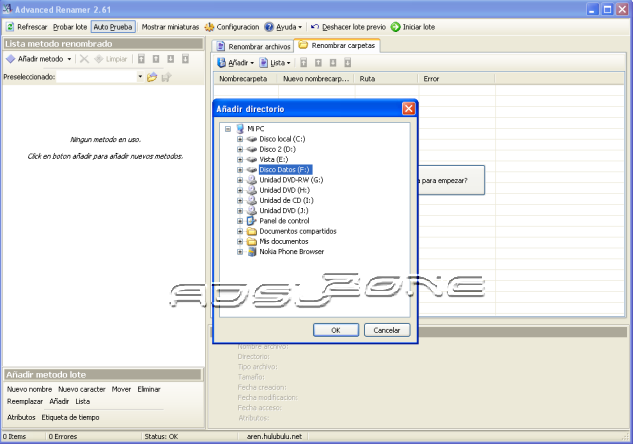

Advanced Renamer permite deshacer los cambios realizados en el renombrado de archivos por lotes, genera una vista previa, tiene soporte EXIF para el renombrado de imágenes y renombra MP3/ID3.

Advanced Renamer cuenta con una sencilla y clara interfaz que hace que el proceso de renombrado masivo de archivos se haga de forma simple y rápida.

Se puede descargar Advanced Renamer 3.02 (listado de cambios) desde el siguiente enlace:

Descarga Advanced Renamer

Descarga Advanced Renamer Portable

FUENTE :http://www.softzone.es/2011/04/04/advanced-renamer-3-02-el-renombrado-masivo-de-archivos-nunca-fue-tan-facil/