El Tribunal Supremo británico, máxima instancia judicial del Reino Unido, ha dado luz verde a la extradición del fundador de Wikileaks, Julian Assange, a Suecia, donde se le acusa de varios delitos sexuales que él siempre ha negado. Por cinco votos a favor y dos en contra, el Supremo ha rechazado el recurso de la defensa de Assange pues entiende que la euroorden emitida por las autoridades suecas cumple con los requerimientos legales y el periodista podría ser entregado en los próximos días.

El veredicto debería ser el definitivo pero los abogados de Assange han anunciado que pedirán al Tribunal Europeo de Derechos Humanos la reconsideración de la sentencia, una situación inédita desde la creacción del Tribunal Supremo. La interminable batalla legal del hacker australiano podría prolongarse así, nuevamente, al menos dos semanas.

Complicado tecnicismo legal

Al leer el veredicto, el propio presidente del tribunal, Nicholas Phillips, ha reconocido que dirimir el tecnicismo legal de la reclamación de la defensa de Assange no ha sido tarea fácil, de ahí la falta de unanimidad entre los siete jueces. A pesar de ello, la sentencia considera que la petición de extradición se realizó "de manera legal". Los abogados de Assange habían argumentado que la orden europea fue dictada por la fiscalía sueca que, a su juicio, no era la autoridad judicial competente. Un argumento que ahora se ha visto rechazado.

Assange, de 40 años y en situación de confinamiento domiciliario desde diciembre del 2010 en Inglaterra, no ha acudido en esta ocasión a la vista. Anteriormente sus abogados habían alegado que la demanda de Suecia era una treta para enviar más tarde al australiano a Estados Unidos, donde acabaría siendo juzgado por la publicación en Wikileaks de los cables confidenciales de personal militar y diplomático.

La defensa también evocó la falta de pruebas que sustenten los delitos de violación y abusos sexuales, de los que acusan a Assange dos mujeres con las que mantuvo relaciones. Esos argumentos se han retirado, después de que dos tribunales de menor rango que el que hoy debe pronunciarse, dictaran sentencia a favor de la extradición de Assange.

FUENTE :http://www.elperiodico.com/es/noticias/internacional/justicia-britanica-decide-sobre-extradicion-julian-assange-1853221

El veredicto debería ser el definitivo pero los abogados de Assange han anunciado que pedirán al Tribunal Europeo de Derechos Humanos la reconsideración de la sentencia, una situación inédita desde la creacción del Tribunal Supremo. La interminable batalla legal del hacker australiano podría prolongarse así, nuevamente, al menos dos semanas.

Complicado tecnicismo legal

Al leer el veredicto, el propio presidente del tribunal, Nicholas Phillips, ha reconocido que dirimir el tecnicismo legal de la reclamación de la defensa de Assange no ha sido tarea fácil, de ahí la falta de unanimidad entre los siete jueces. A pesar de ello, la sentencia considera que la petición de extradición se realizó "de manera legal". Los abogados de Assange habían argumentado que la orden europea fue dictada por la fiscalía sueca que, a su juicio, no era la autoridad judicial competente. Un argumento que ahora se ha visto rechazado.

Assange, de 40 años y en situación de confinamiento domiciliario desde diciembre del 2010 en Inglaterra, no ha acudido en esta ocasión a la vista. Anteriormente sus abogados habían alegado que la demanda de Suecia era una treta para enviar más tarde al australiano a Estados Unidos, donde acabaría siendo juzgado por la publicación en Wikileaks de los cables confidenciales de personal militar y diplomático.

La defensa también evocó la falta de pruebas que sustenten los delitos de violación y abusos sexuales, de los que acusan a Assange dos mujeres con las que mantuvo relaciones. Esos argumentos se han retirado, después de que dos tribunales de menor rango que el que hoy debe pronunciarse, dictaran sentencia a favor de la extradición de Assange.

FUENTE :http://www.elperiodico.com/es/noticias/internacional/justicia-britanica-decide-sobre-extradicion-julian-assange-1853221

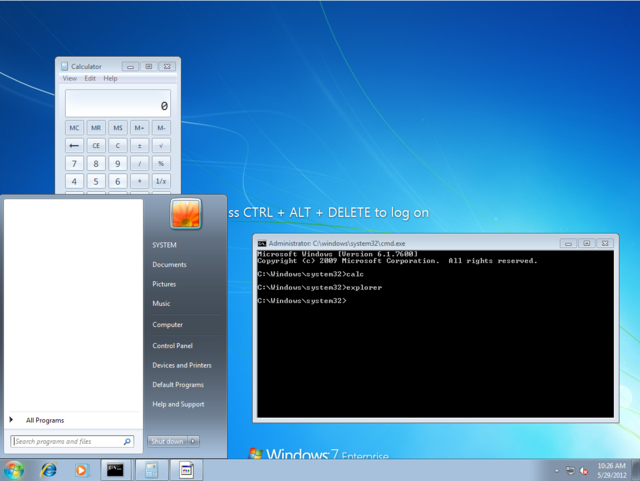

Los bitmarks muestran una previsualización del enlace, como una imagen en este caso.

Los bitmarks muestran una previsualización del enlace, como una imagen en este caso.