Autoruns 11.32 es la nueva versión de este programa gratuito de la mano de Microsoft y alternativo al conocido comando msconfig, con el que podremos quitar los procesos innecesarios del inicio de Windows a tan sólo un click de ratón. Autoruns, es un programa muy liviano (apenas pesa 525 KB) y hará que nuestro sistema Windows inicie con más rapidez al deshabilitar los procesos una vez identificados del arranque, ya que éste programa, además de mostrar los procesos, también nos ofrece información sobre los mismos.

Autoruns está disponible para los sistemas operativos Windows XP, Vista, Windows Server 2003, Windows Server 2008 y Windows 7, (en su web no lo dicen, pero suponemos que al ser un programa genuino de Microsoft también funcionará con Windows 8).

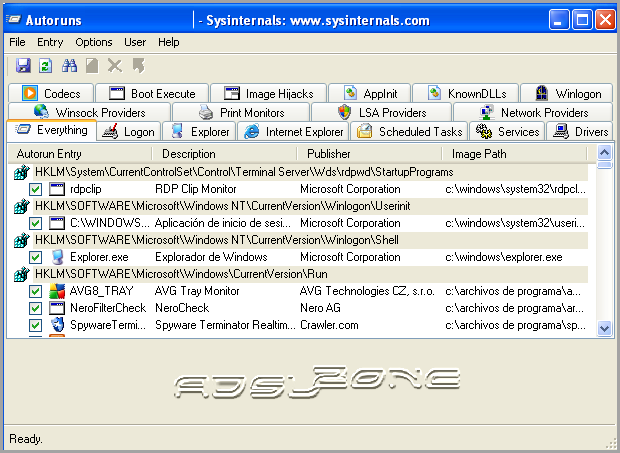

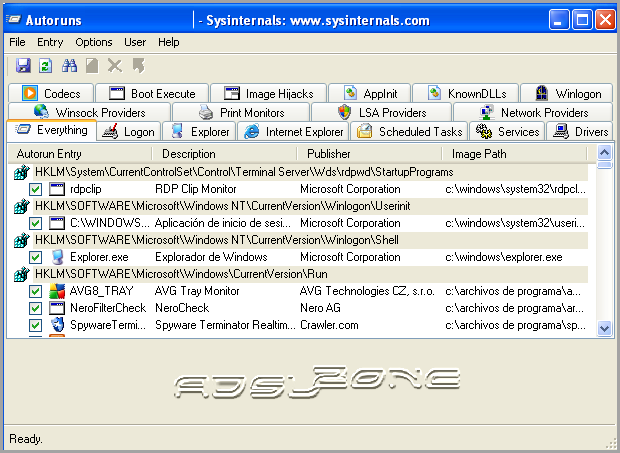

Interfaz de Autoruns, aunque viene predeterminado en inglés como vemos es muy sencillo de entender y manejar:

Para deshabilitar una entrada o proceso, basta con desmarcarla del inicio automático en la casilla de verificación con el ratón. Para eliminarla, basta con seleccionar la entrada y después utilizar el menú de la barra de herramientas del programa, su utilización como podemos ver es realmente sencilla y fácil.

Podemos descargar Autoruns en su versión más reciente desde el siguiente enlace a la página web oficial del programa:

-> Descargar Autoruns

FUENTE :http://www.softzone.es/2012/06/29/autoruns-11-32-alternativa-al-msconfig-para-quitar-procesos-innecesarios-del-inicio-de-windows/

Autoruns está disponible para los sistemas operativos Windows XP, Vista, Windows Server 2003, Windows Server 2008 y Windows 7, (en su web no lo dicen, pero suponemos que al ser un programa genuino de Microsoft también funcionará con Windows 8).

Interfaz de Autoruns, aunque viene predeterminado en inglés como vemos es muy sencillo de entender y manejar:

Para deshabilitar una entrada o proceso, basta con desmarcarla del inicio automático en la casilla de verificación con el ratón. Para eliminarla, basta con seleccionar la entrada y después utilizar el menú de la barra de herramientas del programa, su utilización como podemos ver es realmente sencilla y fácil.

Podemos descargar Autoruns en su versión más reciente desde el siguiente enlace a la página web oficial del programa:

-> Descargar Autoruns

FUENTE :http://www.softzone.es/2012/06/29/autoruns-11-32-alternativa-al-msconfig-para-quitar-procesos-innecesarios-del-inicio-de-windows/

La navegación móvil es una oportunidad para Google +

La navegación móvil es una oportunidad para Google +