Nokia es el ojito derecho de Microsoft en cuanto a telefonía móvil (y viceversa, de hecho). Y es obvio que va a tener un lugar privilegiado en cuanto a Windows Phone y, sobre todo, en cuanto a su próxima versión (cuya RTM se espera para septiembre). Y el Nokia World, que se celebrará el mes que viene, parece un lugar ideal para presentar los primeros dispositivos con Windows Phone 8.

La información la ha lanzado Bloomberg y dice tener como fuente a alguien «con conocimiento en la materia». El Nokia World se celebrará los días 5 y 6 de septiembre, y la verdad es que tendría sentido que presentaran sus aparatos por esas fechas, dado que el próximo smartphone de Apple, según se dice, sería presentado pocos días después, durante un evento de Apple el 12 de septiembre. Me parece, no obstante, un error para Nokia: Apple va a eclipsar todo lo que se lance antes que su iPhone.

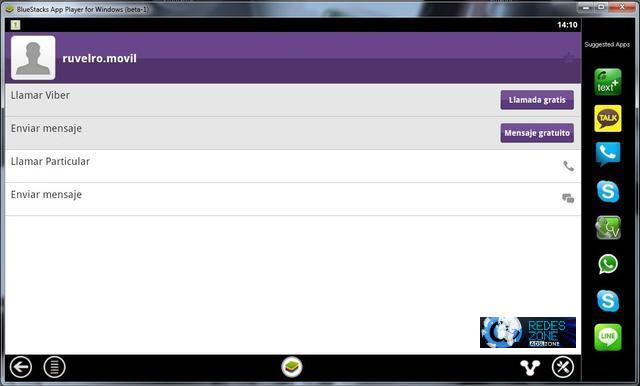

Windows Phone 8 supondrá toda una revolución con respecto a su predecesor, sobre todo en aspectos internos del sistema. El que comparta gran parte del código con Windows 8, el código nativo que tanto agradecerán los desarrolladores, la integración de la nube y de servicios de VoIP (no sólo Skype) son sólo algunas de las novedades que va a incluir la próxima versión de la plataforma móvil de Microsoft. Recordemos, de paso, que Windows Phone 8 no llegará a los teléfonos existentes: éstos recibirán Windows Phone 7.8.

Vía | Xataka Móvil | The Verge | Bloomberg

FUENTE :http://www.genbeta.com/movil/rumor-nokia-presentara-sus-primeros-dispositivos-con-windows-phone-8-el-mes-que-viene

Los más pequeños de la familia podrían tener sus propias cuentas de usuario, con todas las aplicaciones infantiles y preferencias adaptadas a él sin "molestar" la configuración que prefieren sus padres.

Los más pequeños de la familia podrían tener sus propias cuentas de usuario, con todas las aplicaciones infantiles y preferencias adaptadas a él sin "molestar" la configuración que prefieren sus padres.