A principios del mes pasado nos enterábamos de una interesante iniciativa de Valve, con el nombre de Greenlight, mediante el que los propios usuarios decidían qué juegos independientes entraban a la venta en el catálogo oficial de Steam. Y ahora, con 151 candidatos para empezar, Steam Greenlight ya está disponible para todos los usuarios.

Un paseo por la galería de candidatos es suficiente para darse cuenta de la enorme variedad de juegos. Hay títulos hechos por un aficionado, y hay juegos que ya han sido éxitos en otras plataformas y que simplemente buscan poder entrar en Steam aprovechando la fidelidad de sus jugadores.

Así, los que tengáis una cuenta de usuario en Steam os podéis pasear por el catálogo de juegos e ir votando los que os parezcan merecedores de llegar a la lista de juegos en venta de Steam. Hacerlo es completamente gratis, y significa una ayuda enorme sobretodo para los desarrolladores independientes que intentan hacer llegar sus juegos a todo el mundo. La iniciativa hace que las grandes empresas tengan la misma oportunidad que esos desarrolladores, con lo que no hay favoritismos basados en el poder económico de los responsables de un título.

Sitio oficial | Steam Greenlight

FUENTE :http://www.genbeta.com/multimedia/steam-greenlight-ya-esta-disponible-valve-deja-que-decidamos-que-juegos-entran-en-su-catalogo

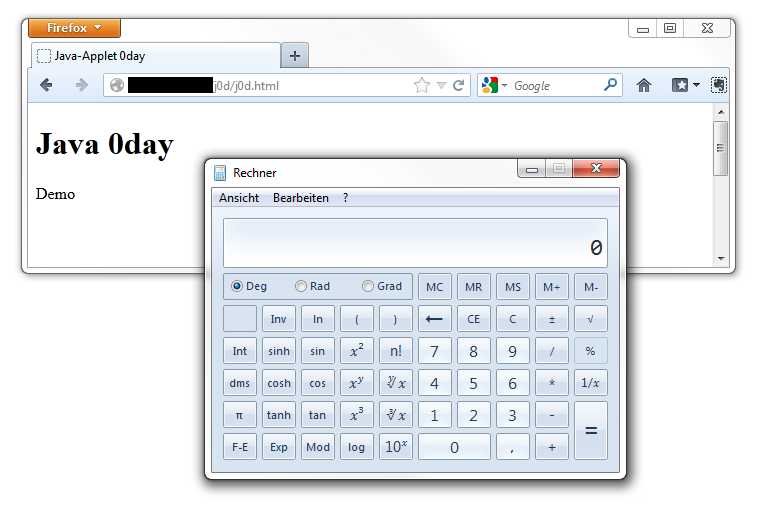

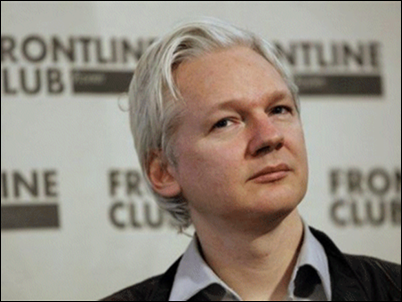

A veces parece que estamos protegidos en Internet, cuando en realidad es sólo una ilusión.

A veces parece que estamos protegidos en Internet, cuando en realidad es sólo una ilusión.  Todo parece muy seguro, ¿verdad? Veremos que no es así en realidad.

Todo parece muy seguro, ¿verdad? Veremos que no es así en realidad.  Quien tiene la llave, tiene el poder.

Quien tiene la llave, tiene el poder.

IDC Worldewide Quarterly PC Tracker, considera que "

IDC Worldewide Quarterly PC Tracker, considera que "