Hay un eterno debate relacionado con la salud y los dispositivos móviles, y es si estos últimos pueden resultar un riesgo en alguna de sus formas para los seres humanos. Un Comité de expertos de Noruega ha presentado un informe en el cual se analizan las posibles enfermedades que se pueden producir por el uso de móviles y redes inalámbricas, que viene a aclarar que no hay riesgos en el uso de estos dispositivos, ni tampoco en la influencia de los campos electromagnéticos creados por las antenas y bases de radiodifusión.

Durante mucho tiempo ha existido la duda sobre cómo podrían estar afectándonos el uso de teléfonos móviles, así como la influencia de las antenas de radio y teléfono que se encuentra en algunos edificios, u otras redes inalámbricas de uso diario. Todos estos dispositivos crean campos electromagnéticos de bajo nivel, entre los que vivimos diariamente. Y repetimos, en el estudio se han tratado los teléfonos móviles, las bases y estaciones de teléfono y radio difusión, esas que tanto miedo nos dan y que se encuentran en las azoteas de grandes edificios.

Ni cáncer, ni infertilidad

Una de las leyendas urbanas que circulaban por ahí tenía que ver con el cáncer y la infertilidad masculina. El estudio ha dejado claro que no hay evidencias que indiquen que aumente el riesgo de cáncer o de infertilidad masculina con el uso de dispositivos móviles, o por la influencia de campos electromagnéticos creados por bases de radio o antenas de teléfono. Asimismo, tampoco parecen causar daños reproductivos de cualquier tipo, ni efectos adversos en los sistemas endocrino e inmunológico.

En cuanto al cáncer cerebral, se ha dejado claro que no parece haber una influencia del uso de los teléfonos móviles con la aparición de estos. De hecho, no parece haber crecido la cantidad de tumores detectados en cabeza y cuello desde que comenzamos a hacer uso de los móviles. En cualquier caso, los únicos datos que se tienen son en referencia a cánceres de crecimiento rápido del cerebro, ya que en cuanto a los cánceres de crecimiento lento no se puede saber mucho, dado que solo se pueden estudiar a personas que han utilizado un dispositivo móvil desde hace 20 años, no más.

No hay riesgo por debajo de los valores umbral

El único riesgo que se ha encontrado tiene que ver con el calentamiento de los tejidos por el uso del teléfono móvil. Los campos electromagnéticos producidos por el móvil pueden calentar los tejidos, aunque se ha indicado que lo hacen de una manera insignificante. Además, existen unos valores umbral a los que se tienen que limitar todas las fabricantes, y que impiden que un dispositivo o cualquier otra estación que emita por radiofrecuencia puedan superar unos niveles de radiación determinados. Estos valores umbral, que no supera ningún dispositivo o equipo con los que convivimos día a día ni ninguna estación ni base telefónica o de radio difusión, están 50 veces por debajo de los niveles de radiación que podrían calentar la piel a un nivel dañino. Por lo que protegidos en ese sentido. Incluso el calentamiento producido por algunos dispositivo móviles que emiten a máxima potencia es insignificante.

Otro de los hechos que muchos resaltan es que la oreja y la zona lateral de la cabeza se calienta al usar el dispositivo móvil, y se ha preguntado a este Comité de expertos si eso tenía que ver con el campo electromagnético producido. La respuesta ha sido clara, "la piel se calienta ligeramente debido al calor de la batería". El efecto de calentamiento que puede tener cualquier dispositivo móvil es muy bajo o casi nulo, y es eliminado por el cuerpo a través del flujo de la sangre, como ocurre con cualquier otro cambio de temperatura corporal.

La incertidumbre es baja

En el informe también queda muy patente que la incertidumbre que queda con respecto a que estos campos electromagnéticos puedan ser dañinos en un futuro es realmente baja. No se puede conocer lo que nos pasará a los seres humanos cuando en vez de llevar 20 años de uso continuado de dispositivos móviles y sometimiento a radiación electromagnética, llevemos 60 ó 70, pero de momento no hay evidencias de que puedan suponer algún peligro. De hecho, las pruebas que se han hecho en animales durante toda su vida, no parece mostrar que les haya afectado de ninguna manera. En cualquier caso, existe una incertidumbre baja.

No ocurre igual con el caso de las antenas de radio difusión y de teléfono que se sitúan en los edificios. Estas, al igual que los móviles ajenos, que no usamos nosotros mismos, crean una incertidumbre menor. Casi se puede afirmar con seguridad que no aparecerán problemas en el futuro por haber estado influenciados por estas antenas o dispositivos ajenos.

Precaución general es lo más correcto

Viendo la situación en la que nos encontramos, aun así, se sugiere un mínimo de precaución, pero la justa. El momento en el que mayor exposición tenemos a los campos electromagnéticos producidos por un teléfono móvil es en durante las llamadas, por las que la recomendación general es que se utilice el móvil durante el tiempo necesario para llamar. Es decir, que aunque no se hayan encontrado riesgos, tampoco es cuestión de llevar un móvil pegado a la oreja emitiendo radiación. En cualquier caso, parece interesante el uso de manos libres, que reducen la radiación. Tampoco está mal saber que el campo electromagnético generado es mayor si hay poca cobertura que si hay un buen nivel de ella.

FUENTE :http://www.adslzone.net/article9519-se-confirma-que-los-moviles-y-las-redes-wifi-no-son-un-riesgo-para-la-salud.html

Durante mucho tiempo ha existido la duda sobre cómo podrían estar afectándonos el uso de teléfonos móviles, así como la influencia de las antenas de radio y teléfono que se encuentra en algunos edificios, u otras redes inalámbricas de uso diario. Todos estos dispositivos crean campos electromagnéticos de bajo nivel, entre los que vivimos diariamente. Y repetimos, en el estudio se han tratado los teléfonos móviles, las bases y estaciones de teléfono y radio difusión, esas que tanto miedo nos dan y que se encuentran en las azoteas de grandes edificios.

Ni cáncer, ni infertilidad

Una de las leyendas urbanas que circulaban por ahí tenía que ver con el cáncer y la infertilidad masculina. El estudio ha dejado claro que no hay evidencias que indiquen que aumente el riesgo de cáncer o de infertilidad masculina con el uso de dispositivos móviles, o por la influencia de campos electromagnéticos creados por bases de radio o antenas de teléfono. Asimismo, tampoco parecen causar daños reproductivos de cualquier tipo, ni efectos adversos en los sistemas endocrino e inmunológico.

En cuanto al cáncer cerebral, se ha dejado claro que no parece haber una influencia del uso de los teléfonos móviles con la aparición de estos. De hecho, no parece haber crecido la cantidad de tumores detectados en cabeza y cuello desde que comenzamos a hacer uso de los móviles. En cualquier caso, los únicos datos que se tienen son en referencia a cánceres de crecimiento rápido del cerebro, ya que en cuanto a los cánceres de crecimiento lento no se puede saber mucho, dado que solo se pueden estudiar a personas que han utilizado un dispositivo móvil desde hace 20 años, no más.

No hay riesgo por debajo de los valores umbral

El único riesgo que se ha encontrado tiene que ver con el calentamiento de los tejidos por el uso del teléfono móvil. Los campos electromagnéticos producidos por el móvil pueden calentar los tejidos, aunque se ha indicado que lo hacen de una manera insignificante. Además, existen unos valores umbral a los que se tienen que limitar todas las fabricantes, y que impiden que un dispositivo o cualquier otra estación que emita por radiofrecuencia puedan superar unos niveles de radiación determinados. Estos valores umbral, que no supera ningún dispositivo o equipo con los que convivimos día a día ni ninguna estación ni base telefónica o de radio difusión, están 50 veces por debajo de los niveles de radiación que podrían calentar la piel a un nivel dañino. Por lo que protegidos en ese sentido. Incluso el calentamiento producido por algunos dispositivo móviles que emiten a máxima potencia es insignificante.

Otro de los hechos que muchos resaltan es que la oreja y la zona lateral de la cabeza se calienta al usar el dispositivo móvil, y se ha preguntado a este Comité de expertos si eso tenía que ver con el campo electromagnético producido. La respuesta ha sido clara, "la piel se calienta ligeramente debido al calor de la batería". El efecto de calentamiento que puede tener cualquier dispositivo móvil es muy bajo o casi nulo, y es eliminado por el cuerpo a través del flujo de la sangre, como ocurre con cualquier otro cambio de temperatura corporal.

La incertidumbre es baja

En el informe también queda muy patente que la incertidumbre que queda con respecto a que estos campos electromagnéticos puedan ser dañinos en un futuro es realmente baja. No se puede conocer lo que nos pasará a los seres humanos cuando en vez de llevar 20 años de uso continuado de dispositivos móviles y sometimiento a radiación electromagnética, llevemos 60 ó 70, pero de momento no hay evidencias de que puedan suponer algún peligro. De hecho, las pruebas que se han hecho en animales durante toda su vida, no parece mostrar que les haya afectado de ninguna manera. En cualquier caso, existe una incertidumbre baja.

No ocurre igual con el caso de las antenas de radio difusión y de teléfono que se sitúan en los edificios. Estas, al igual que los móviles ajenos, que no usamos nosotros mismos, crean una incertidumbre menor. Casi se puede afirmar con seguridad que no aparecerán problemas en el futuro por haber estado influenciados por estas antenas o dispositivos ajenos.

Precaución general es lo más correcto

Viendo la situación en la que nos encontramos, aun así, se sugiere un mínimo de precaución, pero la justa. El momento en el que mayor exposición tenemos a los campos electromagnéticos producidos por un teléfono móvil es en durante las llamadas, por las que la recomendación general es que se utilice el móvil durante el tiempo necesario para llamar. Es decir, que aunque no se hayan encontrado riesgos, tampoco es cuestión de llevar un móvil pegado a la oreja emitiendo radiación. En cualquier caso, parece interesante el uso de manos libres, que reducen la radiación. Tampoco está mal saber que el campo electromagnético generado es mayor si hay poca cobertura que si hay un buen nivel de ella.

FUENTE :http://www.adslzone.net/article9519-se-confirma-que-los-moviles-y-las-redes-wifi-no-son-un-riesgo-para-la-salud.html

parte de los equipos informático y es una tecnología propietaria. Se crea también un entendimiento común y un estándar".

parte de los equipos informático y es una tecnología propietaria. Se crea también un entendimiento común y un estándar".

Un kiosco de reciclado de móviles y tabletas en California. / ECOATM

Un kiosco de reciclado de móviles y tabletas en California. / ECOATM

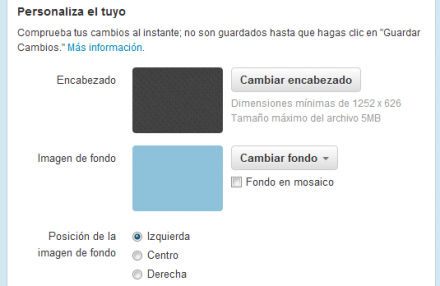

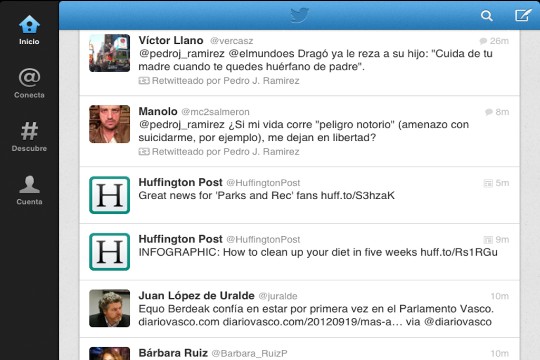

Pantalla de la nueva app de Twitter para iPad

Pantalla de la nueva app de Twitter para iPad Un tweet expandido en la nueva app de Twitter

Un tweet expandido en la nueva app de Twitter

Imagen de Tweetbot para iPad

Imagen de Tweetbot para iPad