La Guardia Civil ha detenido en la comarca valenciana de La Safor a un hombre de unos 30 años acusado de un delito relacionado con la libertad sexual contra menores, según han informado fuentes del Instituto Armado.

El detenido, entrenador de fútbol de niños, convenció a chicos de entre 10 y 14 años de que le enviaran fotos pornográficas, consiguiendo su objetivo al simular ser una adolescente.

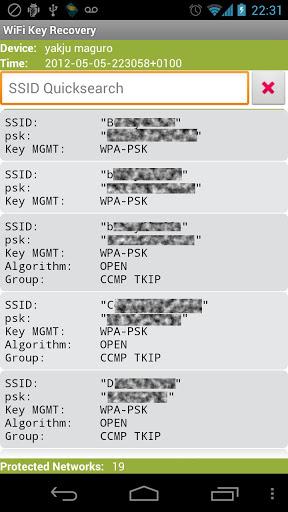

Según informaciones publicadas este sábado medios de comunicación locales, el hombre, entrenador de un equipo infantil de fútbol, utilizaba una red social para acceder a los menores haciéndose pasar por una chica de su misnma edad, y se le habría intervenido material de contenido pornográfico y pedófilo.

El varón fue detenido el pasado jueves, han explicado fuentes de la Guardia Civil, que no han precisado la relación del acusado con los menores ni el municipio donde fue arrestado.

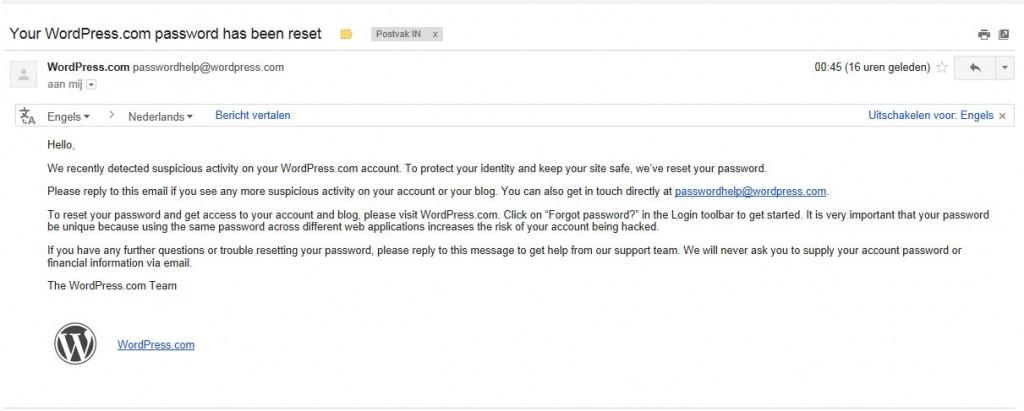

Padres de los menores descubrieron los correos de sus hijos con el detenido, que al parecer llegó a ofrecer dinero a éstos para tener contactos sexuales simulando una tercera identidad relacionada con la adolescente por la que se hacía pasar.

FUENTE :http://www.elmundo.es/elmundo/2012/10/20/valencia/1350732213.html

El detenido, entrenador de fútbol de niños, convenció a chicos de entre 10 y 14 años de que le enviaran fotos pornográficas, consiguiendo su objetivo al simular ser una adolescente.

Según informaciones publicadas este sábado medios de comunicación locales, el hombre, entrenador de un equipo infantil de fútbol, utilizaba una red social para acceder a los menores haciéndose pasar por una chica de su misnma edad, y se le habría intervenido material de contenido pornográfico y pedófilo.

El varón fue detenido el pasado jueves, han explicado fuentes de la Guardia Civil, que no han precisado la relación del acusado con los menores ni el municipio donde fue arrestado.

Padres de los menores descubrieron los correos de sus hijos con el detenido, que al parecer llegó a ofrecer dinero a éstos para tener contactos sexuales simulando una tercera identidad relacionada con la adolescente por la que se hacía pasar.

FUENTE :http://www.elmundo.es/elmundo/2012/10/20/valencia/1350732213.html