Nueva vuelta de tuerca en la evolución del malware para Android y los delitos que se apoyan en este tipo de software malicioso. El último descubierto es capat de interceptar los mensajes de texto y reenviarlo en silencio a delincuentes, quienes podrían aprovechar estos datos de múltiples formas.

Como leemos en The Next Web, una nueva forma de malware para el sistema operativo móvil de Google ha comenzado a circular. Se trata de una nueva variante que pone en riesgo la seguridad de los usuarios en tanto que puede captar los contenidos de los SMS de los usuarios afectado. Denominado "Android.Pincer.2.origin", según destaca la firma de seguridad informática rusa Doctor Web, es la evolución de otro archivo de la misma familia conocido como Pincer.

Ambas amenazas distribuyen certificados de seguridad que deben ser instalados por los usuarios en su terminal de forma voluntaria, lo que demuestra cómo los desarrolladores de software malicioso aprovechan la poca cautela que tienen muchos usuarios a la hora de aceptar estos permisos. Una vez instalado el usuario recibe una notificación falsa sobre el éxito de la instalación mientras el troyano aprovecha para ocultarse y actuar en segundo plano.

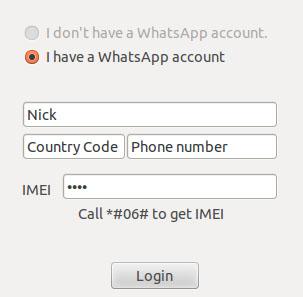

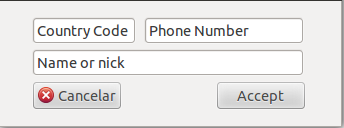

El malware es cargado al comienzo a través de CheckCommandServices, un servicio que funciona de forma silenciosa y que conecta el terminal con un servidor remoto y le envía información de todo tipo almacenada en el equipo. El modelo del móvil, su número de serie, IMEI, operador, número móvil, idioma, sistema operativo y si se encuentra o no rooteado pasan a manos de presuntos delincuentes en cuyas manos puede ser muy útil esta información.

A su vez, estos delincuentes pueden enviar diversas órdenes de forma remota que pueden afectar gravemente al usuario. Por ejemplo, pueden leer todos los SMS que le envíen, enviar SMS usando unos parámetros concretos o mostrar un mensaje de forma automática en la pantalla del terminal. Con esta información pueden hacerse con datos personales muy concretos de la víctima para proceder a prácticas como chantajes o incluso estafas económicas.

Por el momento el malware no se ha detectado en la Google Play, tienda donde la mayoría de los usuarios realizan sus descargas, pero esto no significa que no sea una amenaza. Desde TNW advierten que si bien no existen grandes riesgos de verse afectado por este troyano, sí es un ejemplo interesante de cómo está evolucionando el malware en Android, por lo que insisten en que la mejor forma de minimizar riesgos es siempre instalar apps que sean seguras.

http://www.adslzone.net/article11621-nuevo-malware-en-android-capta-los-sms-de-los-usuarios-y-los-reenvia-a-delincuentes.html

Como leemos en The Next Web, una nueva forma de malware para el sistema operativo móvil de Google ha comenzado a circular. Se trata de una nueva variante que pone en riesgo la seguridad de los usuarios en tanto que puede captar los contenidos de los SMS de los usuarios afectado. Denominado "Android.Pincer.2.origin", según destaca la firma de seguridad informática rusa Doctor Web, es la evolución de otro archivo de la misma familia conocido como Pincer.

Ambas amenazas distribuyen certificados de seguridad que deben ser instalados por los usuarios en su terminal de forma voluntaria, lo que demuestra cómo los desarrolladores de software malicioso aprovechan la poca cautela que tienen muchos usuarios a la hora de aceptar estos permisos. Una vez instalado el usuario recibe una notificación falsa sobre el éxito de la instalación mientras el troyano aprovecha para ocultarse y actuar en segundo plano.

El malware es cargado al comienzo a través de CheckCommandServices, un servicio que funciona de forma silenciosa y que conecta el terminal con un servidor remoto y le envía información de todo tipo almacenada en el equipo. El modelo del móvil, su número de serie, IMEI, operador, número móvil, idioma, sistema operativo y si se encuentra o no rooteado pasan a manos de presuntos delincuentes en cuyas manos puede ser muy útil esta información.

A su vez, estos delincuentes pueden enviar diversas órdenes de forma remota que pueden afectar gravemente al usuario. Por ejemplo, pueden leer todos los SMS que le envíen, enviar SMS usando unos parámetros concretos o mostrar un mensaje de forma automática en la pantalla del terminal. Con esta información pueden hacerse con datos personales muy concretos de la víctima para proceder a prácticas como chantajes o incluso estafas económicas.

Por el momento el malware no se ha detectado en la Google Play, tienda donde la mayoría de los usuarios realizan sus descargas, pero esto no significa que no sea una amenaza. Desde TNW advierten que si bien no existen grandes riesgos de verse afectado por este troyano, sí es un ejemplo interesante de cómo está evolucionando el malware en Android, por lo que insisten en que la mejor forma de minimizar riesgos es siempre instalar apps que sean seguras.

http://www.adslzone.net/article11621-nuevo-malware-en-android-capta-los-sms-de-los-usuarios-y-los-reenvia-a-delincuentes.html