Buenas!

que tal vamos?! Hace dias estuve buscando por internet cierta documentación sobre Nmap e investigando hallé esta web-> http://nmap.org/movies.html

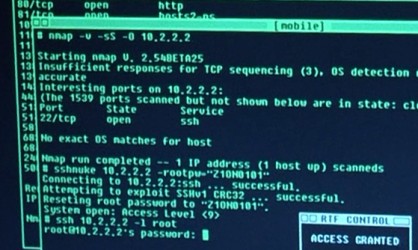

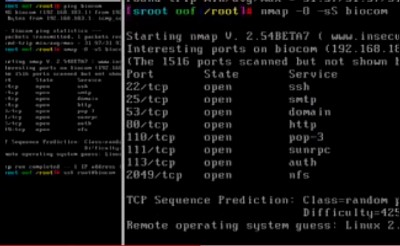

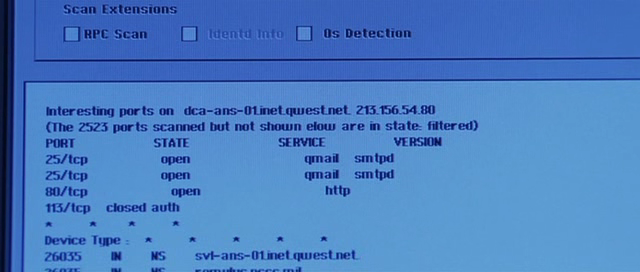

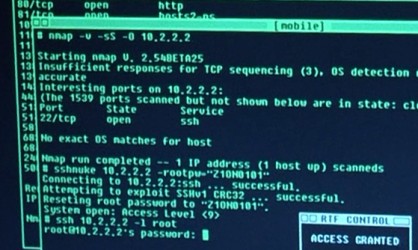

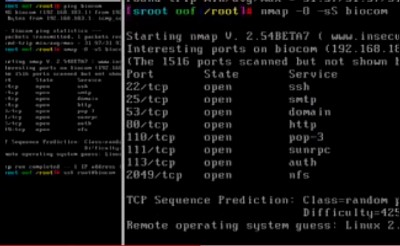

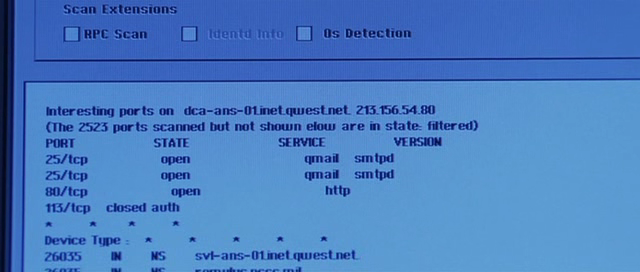

Citan películas donde podemos ver el manejo de la herramienta Nmap.

Matrix, Jungla de cristal 4, El mito Bourne, La chica del dragón tatuado y una infinidad de películas están en la lista.

Echadle un vistazo, no tenía ni idea que este tipo de herramientas eran utilizadas tambien en el cine xD Os dejo unas fotos para que veais de que va la cosa:

Saludos.

que tal vamos?! Hace dias estuve buscando por internet cierta documentación sobre Nmap e investigando hallé esta web-> http://nmap.org/movies.html

Citan películas donde podemos ver el manejo de la herramienta Nmap.

Matrix, Jungla de cristal 4, El mito Bourne, La chica del dragón tatuado y una infinidad de películas están en la lista.

Echadle un vistazo, no tenía ni idea que este tipo de herramientas eran utilizadas tambien en el cine xD Os dejo unas fotos para que veais de que va la cosa:

Saludos.

. No entendí una cosa -> para que nuestro código se ejecute debe estar situado antes del código del archivo infectado. Pero me encuentro con que el archivo infectado tiene el mismo icono que mi Spreader, mismas propiedades etc ¿Cómo hago para que el ejecutable infectado tenga el mismo icono y propiedades que la aplicación original?

. No entendí una cosa -> para que nuestro código se ejecute debe estar situado antes del código del archivo infectado. Pero me encuentro con que el archivo infectado tiene el mismo icono que mi Spreader, mismas propiedades etc ¿Cómo hago para que el ejecutable infectado tenga el mismo icono y propiedades que la aplicación original?