Hola lokothee, sería mejor que habrieses un nuevo tema con tu consulta.

Tambien podrías especificar el sistema operativo.

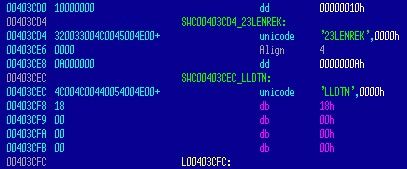

Creo que tu equipo está infectado!

Ve a Inicio - Ejecutar - cmd

Inicio - Todos los programas - Accesorios - Símbolo del sistema

Cuando tengas abierta la consola escribe el siguiente comando, puedes tener corruptos archivos de sistema:

sfc /scannow

Abre el tema y nos cuentas.

Si tienes antivirus hazle un análisis al equipo a ver si encuentra algo raro!!!

Saludos.

Tambien podrías especificar el sistema operativo.

Creo que tu equipo está infectado!

Ve a Inicio - Ejecutar - cmd

Inicio - Todos los programas - Accesorios - Símbolo del sistema

Cuando tengas abierta la consola escribe el siguiente comando, puedes tener corruptos archivos de sistema:

sfc /scannow

Abre el tema y nos cuentas.

Si tienes antivirus hazle un análisis al equipo a ver si encuentra algo raro!!!

Saludos.

:

: