Aprendamos: Descifrando la última plantilla de cadena de cargador "TrickBot" y la nueva comunicación del servidor Tor Plugin

Objetivo: Documentar la presencia del nuevo servidor de complementos TrickBot Tor y desofuscar la última plantilla de cadena de malware TrickBot Loader.

Trick Loader MD5: 6124c863c08f92732da180d4cf7cbf38

I. Antecedentes

II. Nuevo descubrimiento: Tor Plugin Server en Config

III. TrickBot Loader Deobfuscation Tutorial

IV. Análisis del descargador TrickBot difuso

A. Comprueba la presencia de los procesos de la máquina virtual y las DLL de análisis

B. Proceso inyectado

C. DLL importado

D. Argumentos de la línea de comando a través de

cmd.exe y PowerShell -DisableRealtimeMonitoring

E. Controles de procesos

F. Almacenamiento de configuración

G. Nombre del directorio en% APPDATA%

H. rarezas

I. Antecedentes

Al analizar una de las últimas muestras de TrickBot del suplantador de Danske Bank (gracias a @ dvk01uk para la muestra), decidí profundizar en TrickBot Loader.

II. Nuevo descubrimiento: Tor Plugin Server en Config

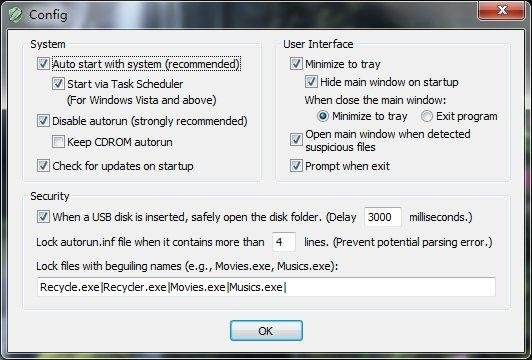

El equipo de TrickBot implementó recientemente una comunicación de servidor de complemento a través de Tor .onion en el puerto: 448 para buscar módulos de malware.

Es una técnica novedosa para TrickBot; es probable que estén experimentando con el conector Tor para mejorar y / o mantener el módulo de primera capa y la resiliencia del servidor proxy. También es posible que el conector Tor sea una nueva norma para que el equipo de TrickBot no solo busque módulos sino también comunicaciones entre el cliente y el servidor de manera similar a como se realiza en las otras variantes de malware como Gozi ISFB Botnet "4000".

III. TrickBot Loader Deobfuscation Tutorial

A. Recupere la primera carga útil TrickBot desempaquetada autoinyectada en la memoria y vacíela como un ejecutable y disco.

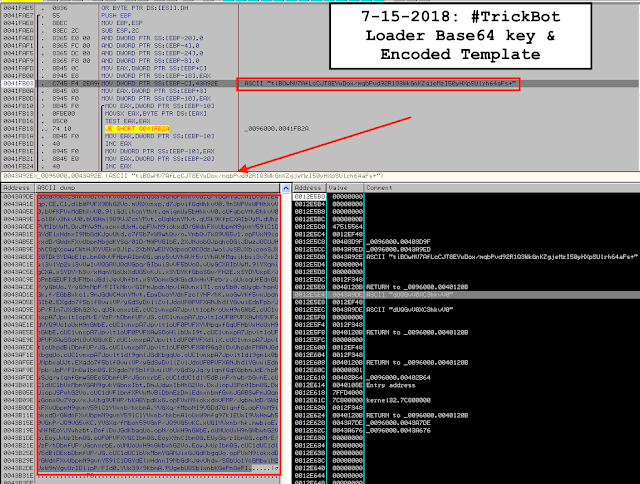

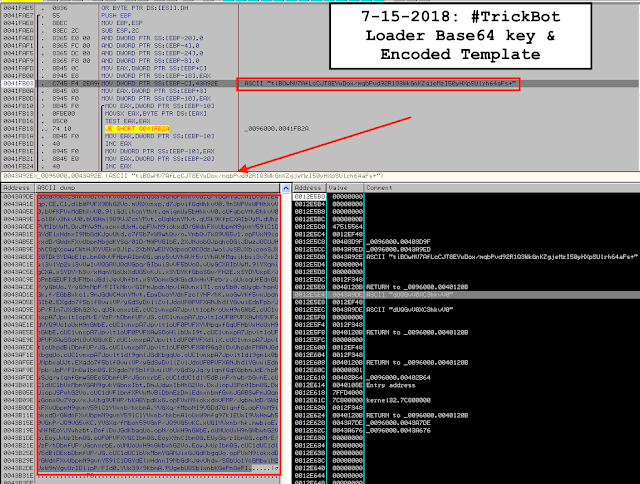

B. Ubique la plantilla de cadena codificada en OllyDBG y configure un punto de interrupción de hardware en el acceso (DWORD), y ejecútelo hasta que vea la clave y la ejecución de la plantilla.

Más información: http://www.vkremez.com/2018/07/lets-learn-trickbot-new-tor-plugin.html

Saludos.

Objetivo: Documentar la presencia del nuevo servidor de complementos TrickBot Tor y desofuscar la última plantilla de cadena de malware TrickBot Loader.

Trick Loader MD5: 6124c863c08f92732da180d4cf7cbf38

I. Antecedentes

II. Nuevo descubrimiento: Tor Plugin Server en Config

III. TrickBot Loader Deobfuscation Tutorial

IV. Análisis del descargador TrickBot difuso

A. Comprueba la presencia de los procesos de la máquina virtual y las DLL de análisis

B. Proceso inyectado

C. DLL importado

D. Argumentos de la línea de comando a través de

cmd.exe y PowerShell -DisableRealtimeMonitoring

E. Controles de procesos

F. Almacenamiento de configuración

G. Nombre del directorio en% APPDATA%

H. rarezas

I. Antecedentes

Al analizar una de las últimas muestras de TrickBot del suplantador de Danske Bank (gracias a @ dvk01uk para la muestra), decidí profundizar en TrickBot Loader.

II. Nuevo descubrimiento: Tor Plugin Server en Config

El equipo de TrickBot implementó recientemente una comunicación de servidor de complemento a través de Tor .onion en el puerto: 448 para buscar módulos de malware.

Es una técnica novedosa para TrickBot; es probable que estén experimentando con el conector Tor para mejorar y / o mantener el módulo de primera capa y la resiliencia del servidor proxy. También es posible que el conector Tor sea una nueva norma para que el equipo de TrickBot no solo busque módulos sino también comunicaciones entre el cliente y el servidor de manera similar a como se realiza en las otras variantes de malware como Gozi ISFB Botnet "4000".

III. TrickBot Loader Deobfuscation Tutorial

A. Recupere la primera carga útil TrickBot desempaquetada autoinyectada en la memoria y vacíela como un ejecutable y disco.

B. Ubique la plantilla de cadena codificada en OllyDBG y configure un punto de interrupción de hardware en el acceso (DWORD), y ejecútelo hasta que vea la clave y la ejecución de la plantilla.

Más información: http://www.vkremez.com/2018/07/lets-learn-trickbot-new-tor-plugin.html

Saludos.