Retefe unpacker

Este es un resumen sobre cómo implementar un desempaquetador para las versiones actuales (en el momento de la publicación) del malware bancario Retefe.

Recursos sobre la amenaza:

El troyano bancario de Retefe aprovecha el exploit de EternalBlue en campañas suizas

La saga de retefe

Invertir Retefe

Nueva versión de Retefe Banking Trojan usa EternalBlue

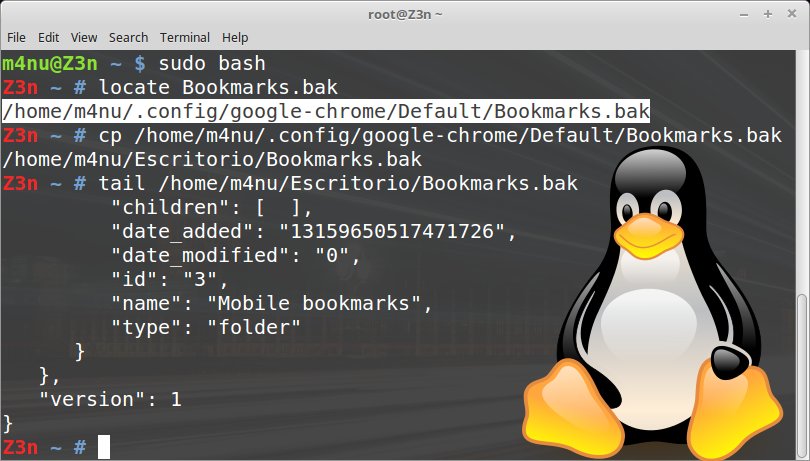

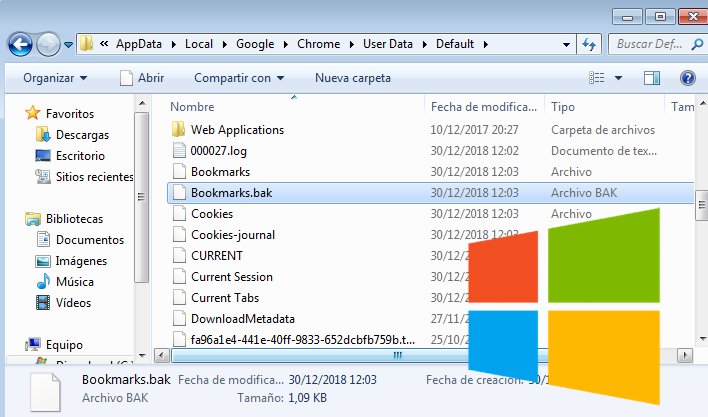

Históricamente, parece haber alguna variación en las formas en que el malware ha almacenado su carga útil de javascript. Algunas fuentes mencionan archivos ZIP autoextraíbles y otros datos XORed. La versión actual utiliza una clave XOR de 4 bytes que se genera según la longitud de los scripts y algunas operaciones matemáticas que se realizan en ella. El post Reversing Retefe de aproximadamente dos meses atrás (2018-11-08) muestra el uso de una clave XOR de un byte que indica que el actor de amenazas ha cambiado su código base después del lanzamiento de ese post. Esta publicación se realiza con la intención de arrojar algo de luz sobre la forma actual en que Retefe almacena su carga útil.

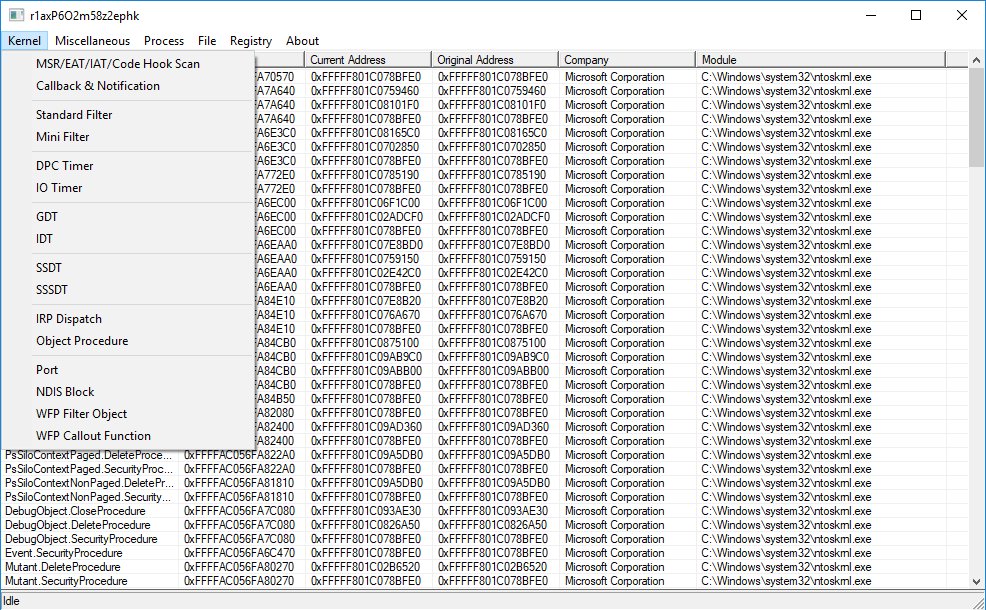

Mirar la imagen binaria asignada con IDA muestra una gran cantidad de datos no explorados que se encuentran en el segmento .data.

Link: https://github.com/Tomasuh/retefe-unpacker

Más información: https://github.com/Tomasuh/retefe-unpacker/blob/master/README.md

Saludos.

Este es un resumen sobre cómo implementar un desempaquetador para las versiones actuales (en el momento de la publicación) del malware bancario Retefe.

Recursos sobre la amenaza:

El troyano bancario de Retefe aprovecha el exploit de EternalBlue en campañas suizas

La saga de retefe

Invertir Retefe

Nueva versión de Retefe Banking Trojan usa EternalBlue

Históricamente, parece haber alguna variación en las formas en que el malware ha almacenado su carga útil de javascript. Algunas fuentes mencionan archivos ZIP autoextraíbles y otros datos XORed. La versión actual utiliza una clave XOR de 4 bytes que se genera según la longitud de los scripts y algunas operaciones matemáticas que se realizan en ella. El post Reversing Retefe de aproximadamente dos meses atrás (2018-11-08) muestra el uso de una clave XOR de un byte que indica que el actor de amenazas ha cambiado su código base después del lanzamiento de ese post. Esta publicación se realiza con la intención de arrojar algo de luz sobre la forma actual en que Retefe almacena su carga útil.

Mirar la imagen binaria asignada con IDA muestra una gran cantidad de datos no explorados que se encuentran en el segmento .data.

Link: https://github.com/Tomasuh/retefe-unpacker

Más información: https://github.com/Tomasuh/retefe-unpacker/blob/master/README.md

Saludos.