¡Ejemplos prácticos de desbordamiento de búfer, valores hexadecimales y variables de entorno!

https://0xrick.github.io/binary-exploitation/bof2/

Saludos.

https://0xrick.github.io/binary-exploitation/bof2/

Saludos.

Esta sección te permite ver todos los mensajes escritos por este usuario. Ten en cuenta que sólo puedes ver los mensajes escritos en zonas a las que tienes acceso en este momento.

Mostrar Mensajes Menú

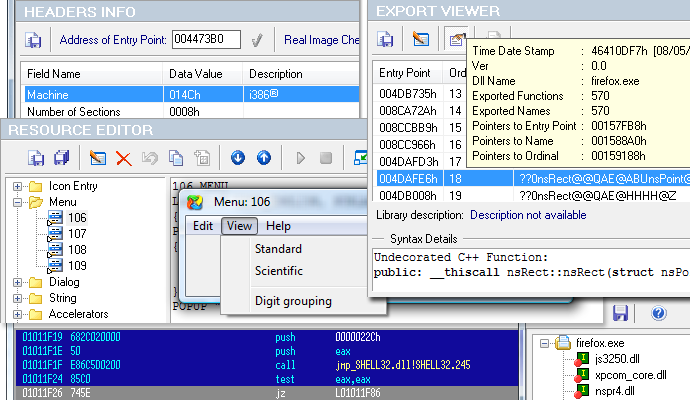

CitarSystem Requirements:

Windows 8 / Windows 7 / Vista / XP

128 MB RAM

40 MB Hard Disk Space

File Details:

Size: 29.6 MB (31,102,912 bytes)

For operating systems:

Windows 10 / Windows 8 / Windows 7 / Vista

.

.CitarEl error de seguridad afecta a Chakra, el motor de javascript que impulsa a Edge, de una manera que podría permitir que un atacante se ejecute en el código arbitrario de la máquina con los mismos privilegios que el usuario registrado.

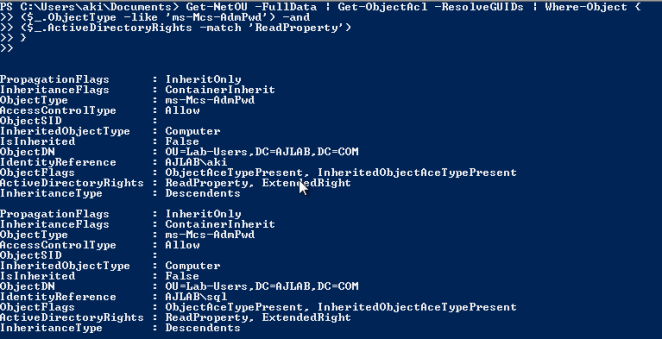

Get-ChildItem 'c:\program files\LAPS\CSE\Admpwd.dll'

Get-NetOU -FullData | Get-ObjectAcl -ResolveGUIDs |

Where-Object {

($_.ObjectType -like 'ms-Mcs-AdmPwd') -and

($_.ActiveDirectoryRights -match 'ReadProperty')

}

dsacls.exe 'Path to the AD DS Object'