Desde el blog de BartBlaze, comenta sobre un archivo infectado acortado por url via Steam Chat.

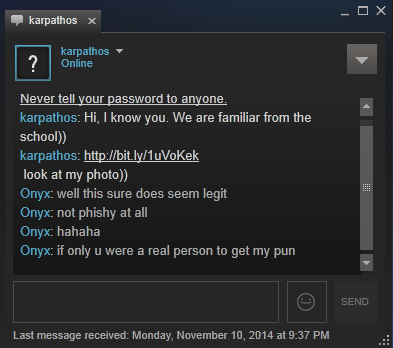

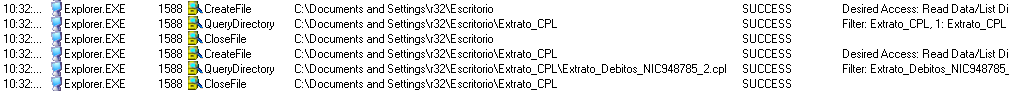

Aquí podemos ver al invitado ofrecer la descarga de una imagen acortada la url por bit.ly:

http://onyxhavok.tumblr.com/post/102332902501/so-this-person-added-me-on-steam-today

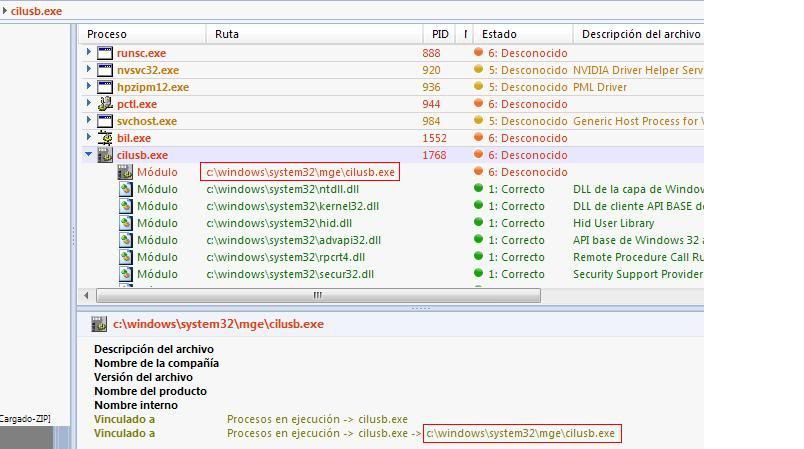

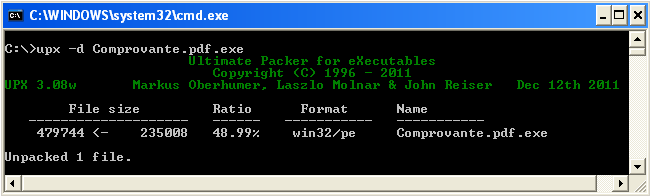

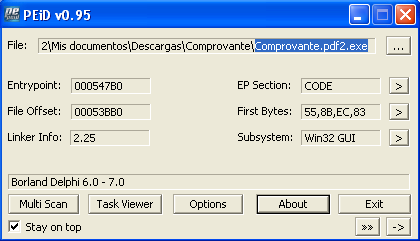

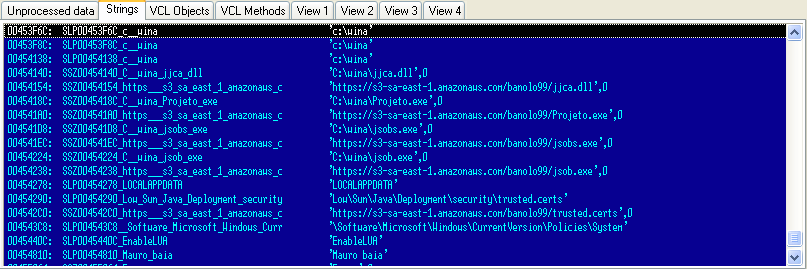

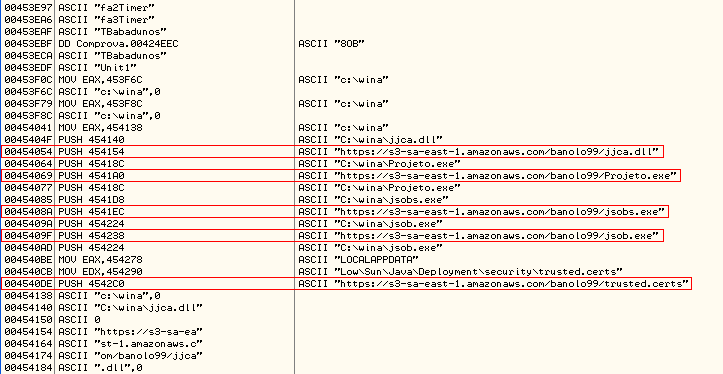

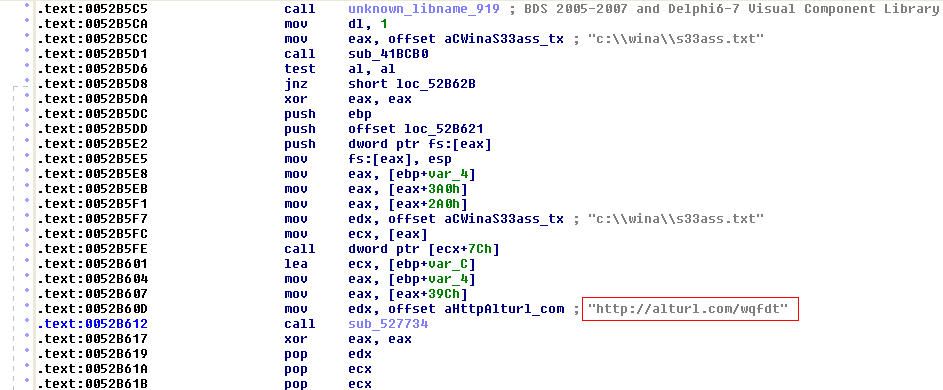

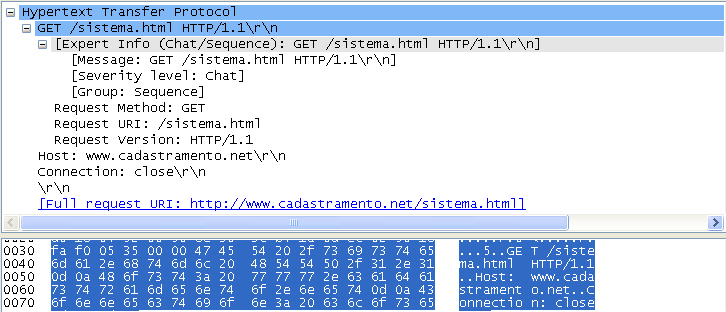

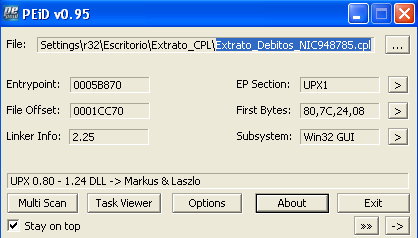

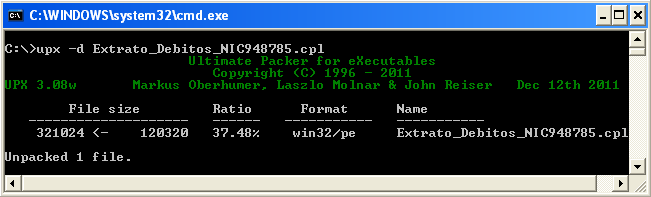

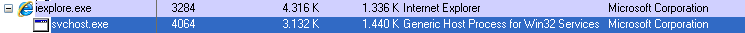

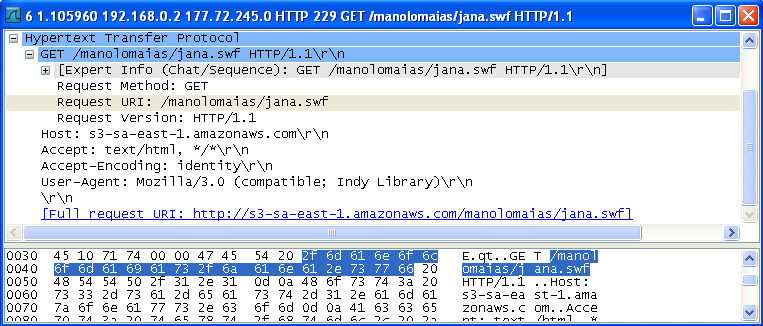

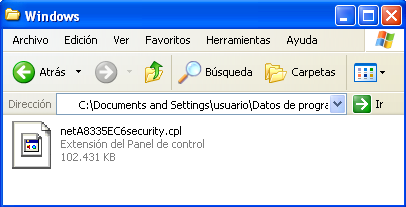

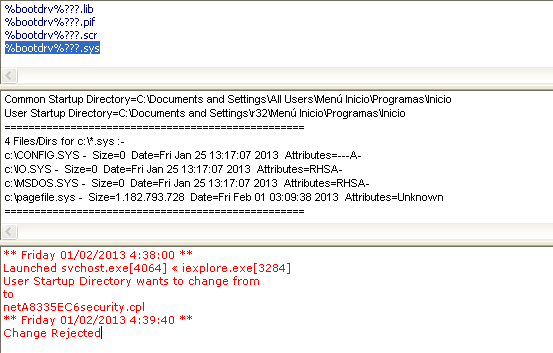

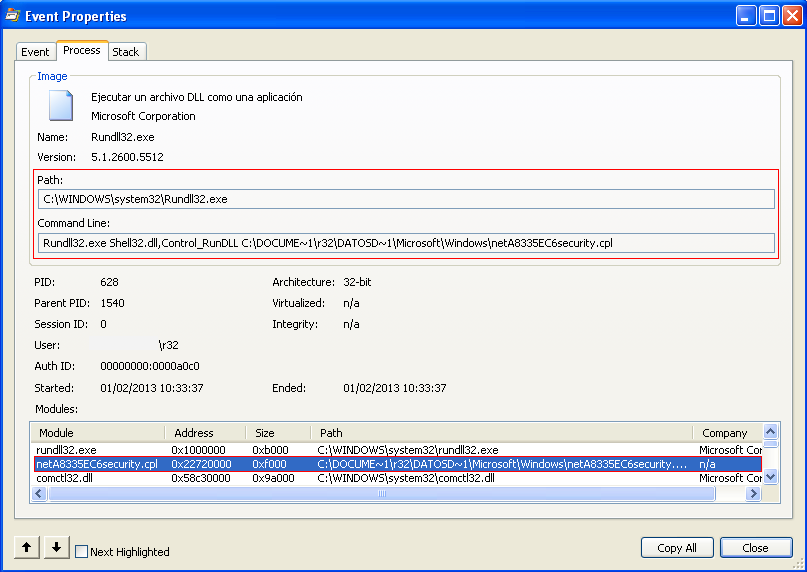

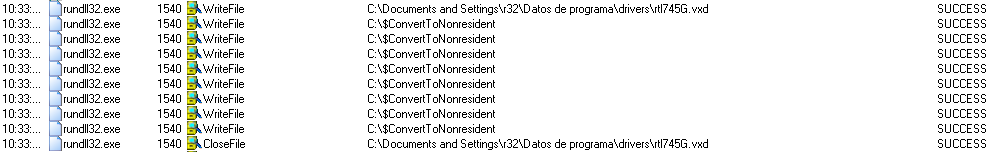

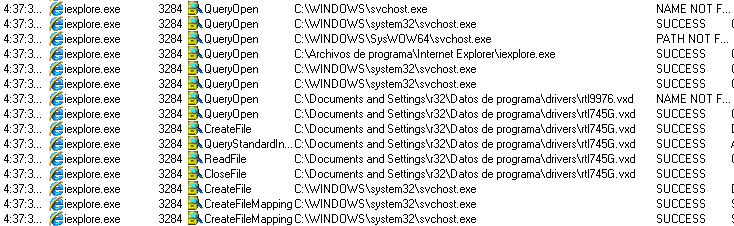

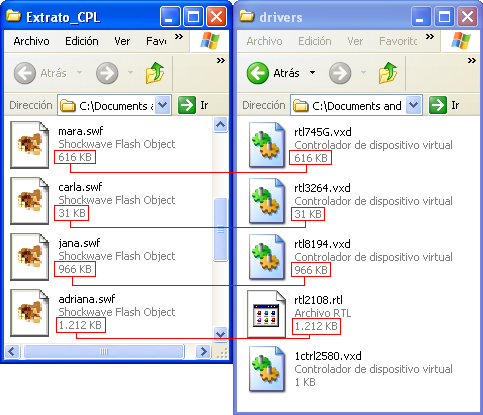

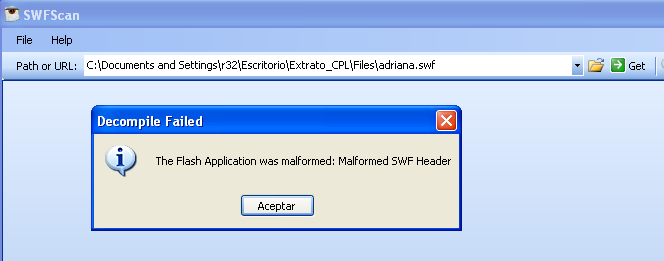

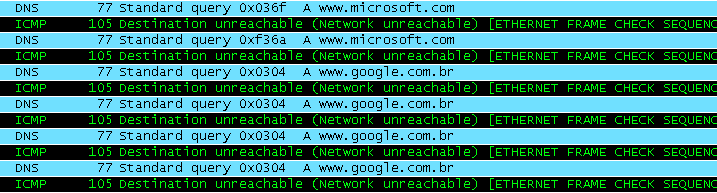

Investigando un poco saqué estos archivos del servidor, el archivo es el mismo en todos los casos, solo cambia la dirección url de descarga, hay varias, pero es mejor acceder al server y bajar todas muestras:

La muestra más reciente es paul.exe compilada el dia 17, van retocando casi a diario el server para intentar deshacerse de algunos AV...

Fijense en los resultados (185.36.100.181):

https://www.google.es/search?q=185.36.100.181&ie=utf-8&oe=utf-8&aq=t&rls=org.mozilla:es-ES:official&client=firefox-a&channel=sb&gfe_rd=cr&ei=eiluVPO6B6mA8QfXm4GYBQ

Whois: http://whois.domaintools.com/185.36.100.181

La URL en cuestión es esta: hxxp://bit.ly/1uVoKek

Comentar que para poder ver hacia donde nos lleva esa url acortada podemos hacer uso de servicios online como:

http://longurl.org/

http://knowurl.com/

http://www.getlinkinfo.com/

Info url acortadas: https://www.osi.es/es/actualidad/blog/2013/05/31/descubre-posibles-riesgos-de-pinchar-en-una-url-acortada

Fuente: http://bartblaze.blogspot.com.es/2014/11/malware-spreading-via-steam-chat.html

PD: @wolfbcn, si ya la publicaste lo siento de nuevo, saludos.

Aquí podemos ver al invitado ofrecer la descarga de una imagen acortada la url por bit.ly:

http://onyxhavok.tumblr.com/post/102332902501/so-this-person-added-me-on-steam-today

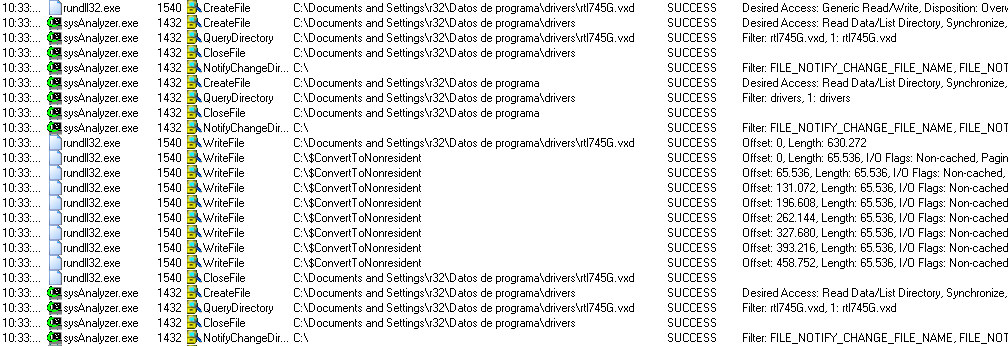

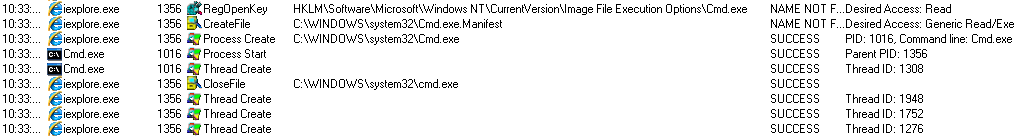

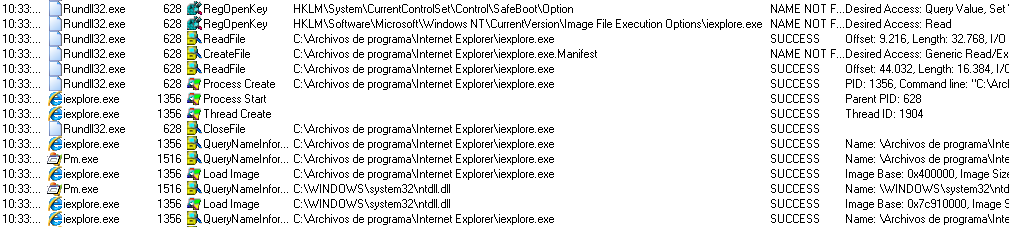

Investigando un poco saqué estos archivos del servidor, el archivo es el mismo en todos los casos, solo cambia la dirección url de descarga, hay varias, pero es mejor acceder al server y bajar todas muestras:

La muestra más reciente es paul.exe compilada el dia 17, van retocando casi a diario el server para intentar deshacerse de algunos AV...

Fijense en los resultados (185.36.100.181):

https://www.google.es/search?q=185.36.100.181&ie=utf-8&oe=utf-8&aq=t&rls=org.mozilla:es-ES:official&client=firefox-a&channel=sb&gfe_rd=cr&ei=eiluVPO6B6mA8QfXm4GYBQ

Whois: http://whois.domaintools.com/185.36.100.181

La URL en cuestión es esta: hxxp://bit.ly/1uVoKek

Comentar que para poder ver hacia donde nos lleva esa url acortada podemos hacer uso de servicios online como:

http://longurl.org/

http://knowurl.com/

http://www.getlinkinfo.com/

Info url acortadas: https://www.osi.es/es/actualidad/blog/2013/05/31/descubre-posibles-riesgos-de-pinchar-en-una-url-acortada

Fuente: http://bartblaze.blogspot.com.es/2014/11/malware-spreading-via-steam-chat.html

PD: @wolfbcn, si ya la publicaste lo siento de nuevo, saludos.

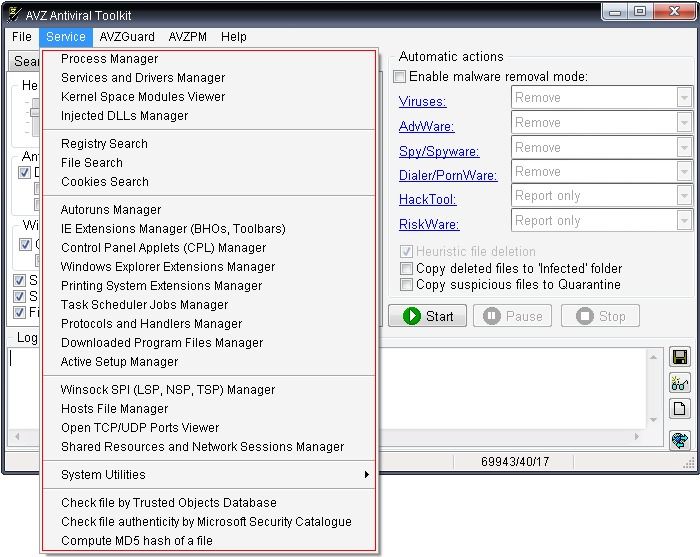

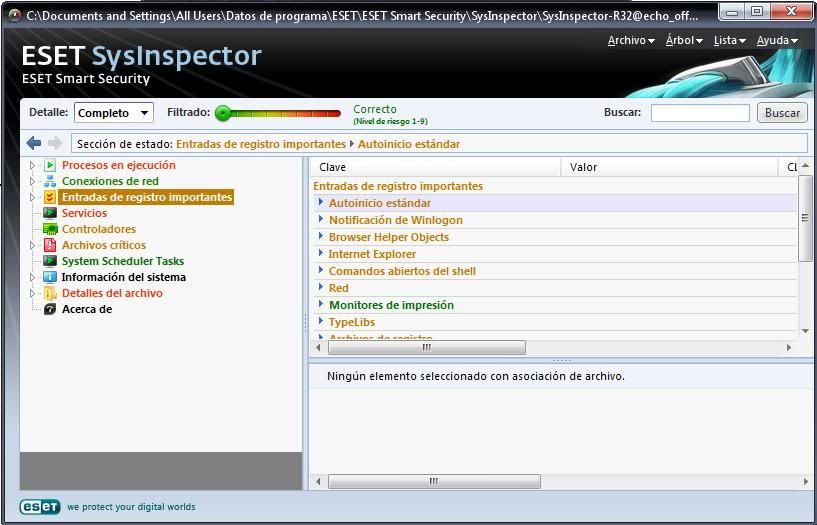

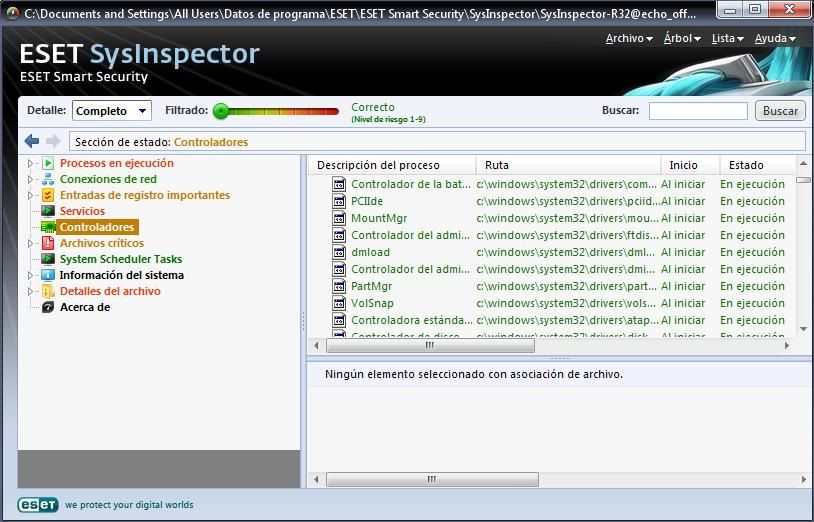

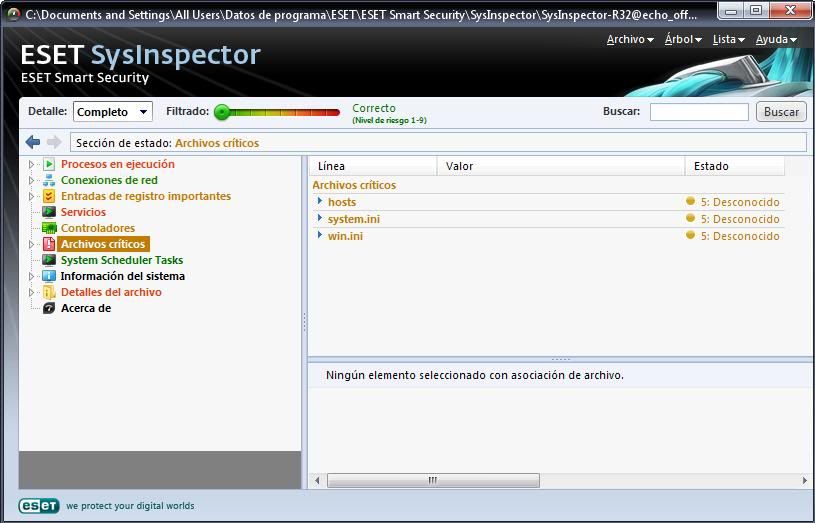

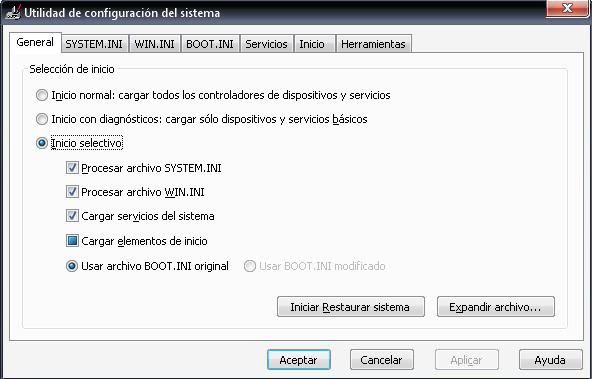

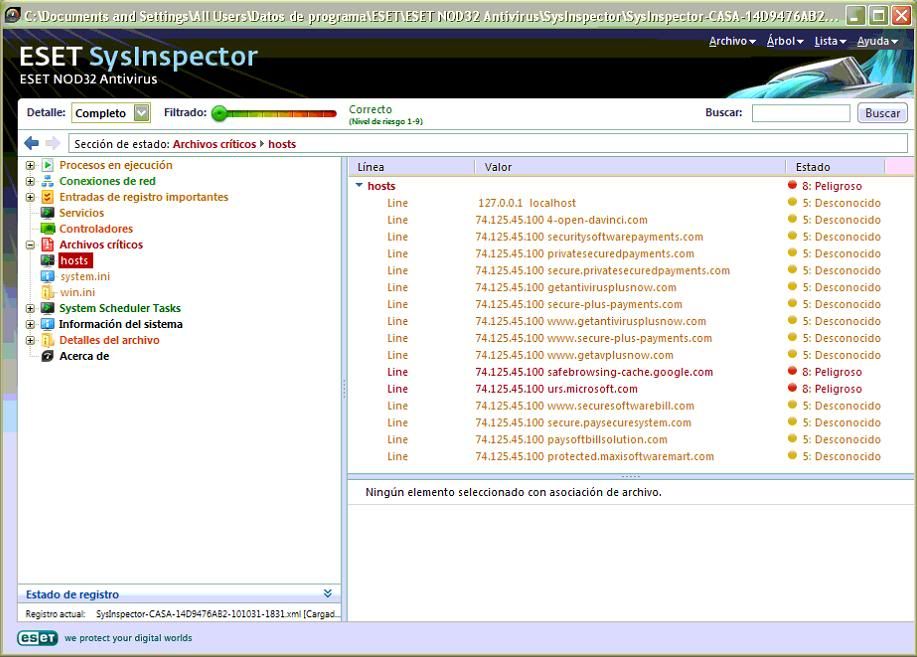

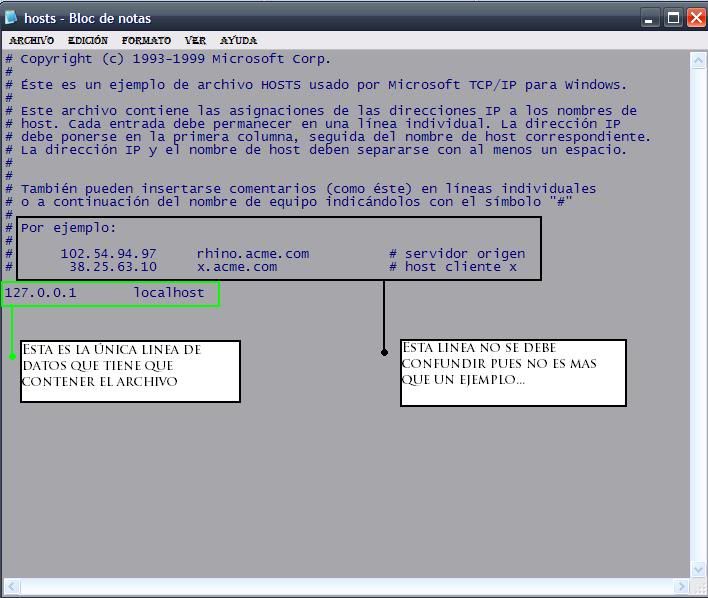

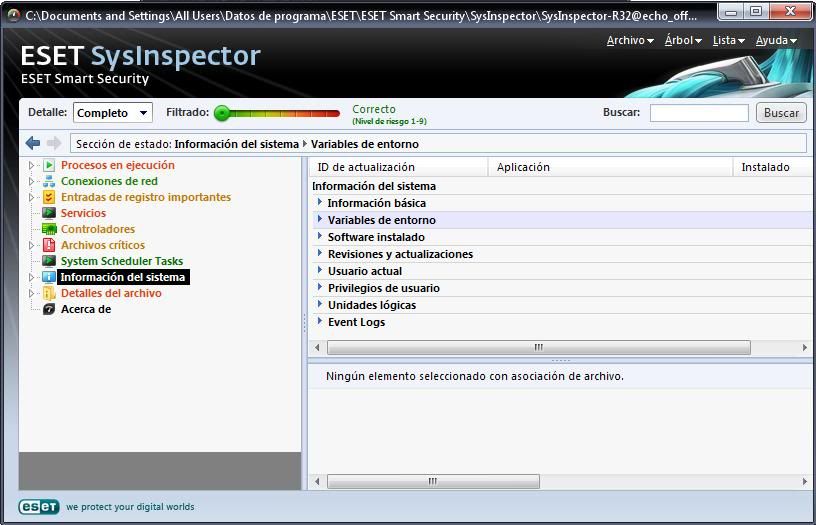

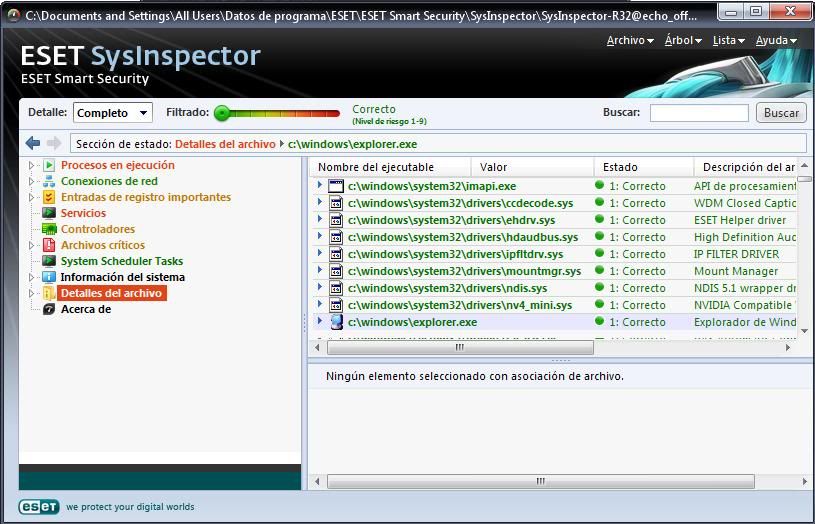

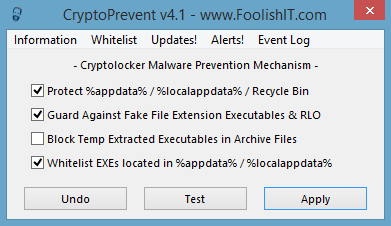

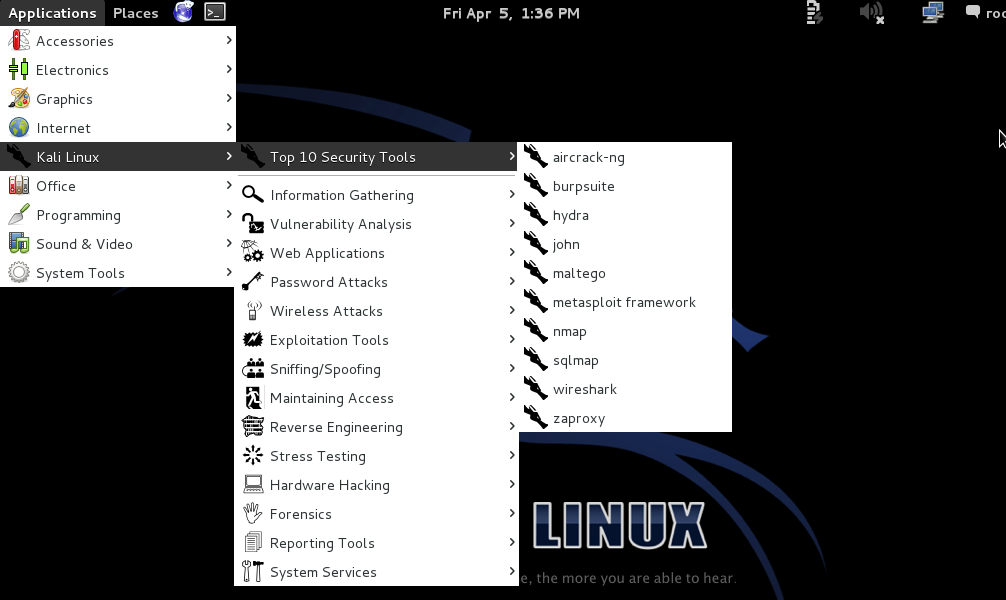

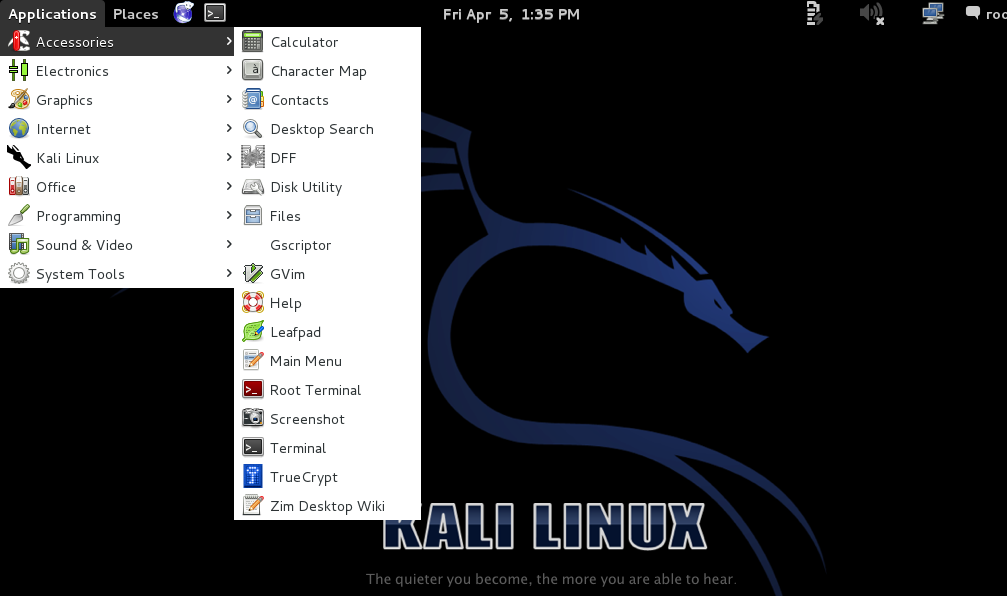

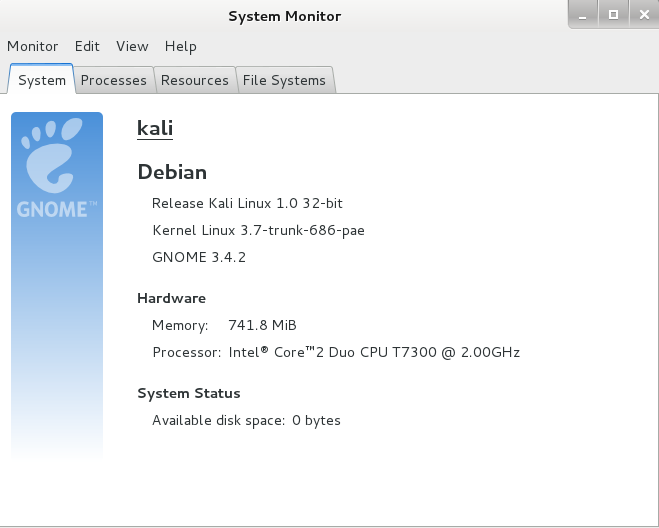

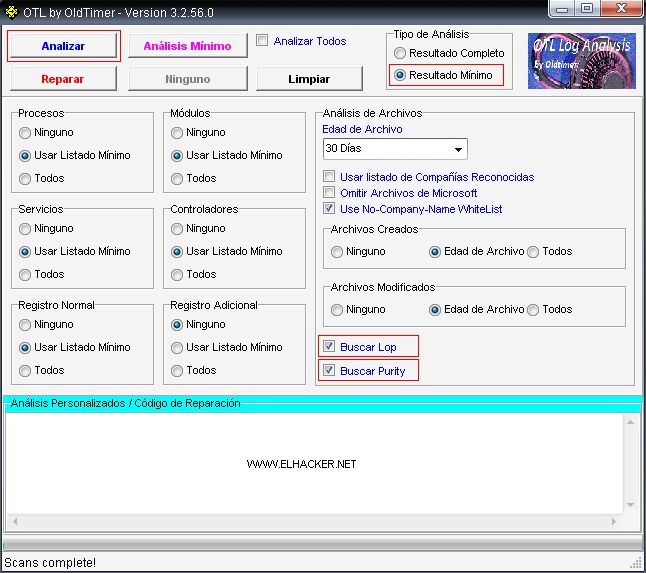

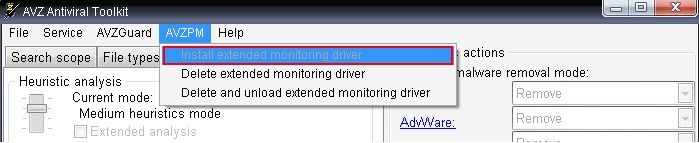

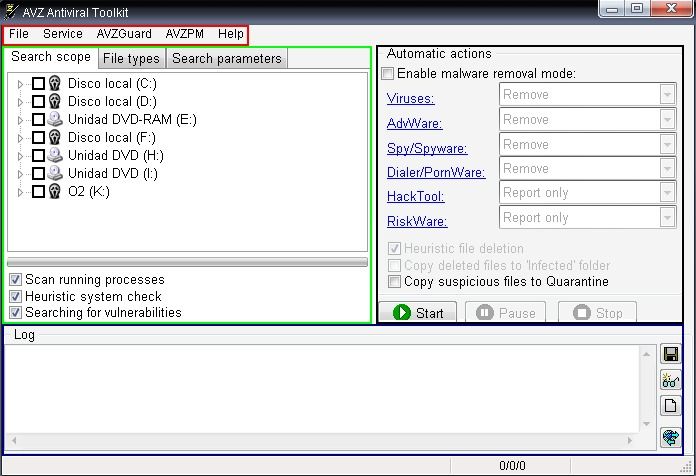

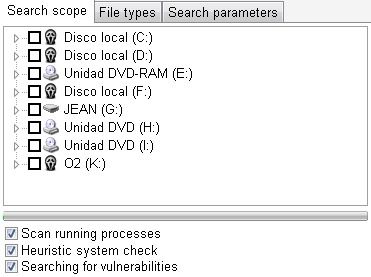

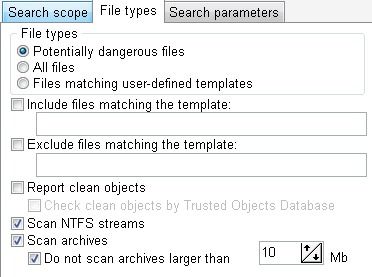

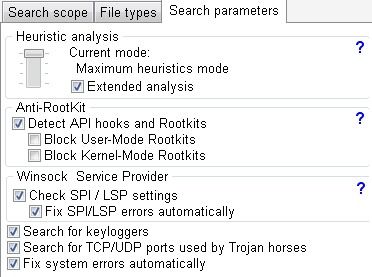

Asegurarse de no cambiar el resto de la configuración a menos que te lo solicitemos, el análisis no tardará mucho.

Asegurarse de no cambiar el resto de la configuración a menos que te lo solicitemos, el análisis no tardará mucho.

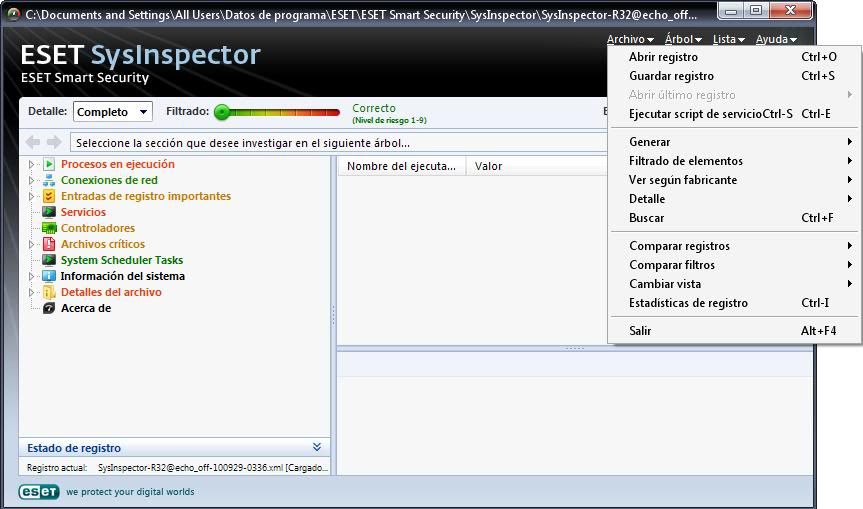

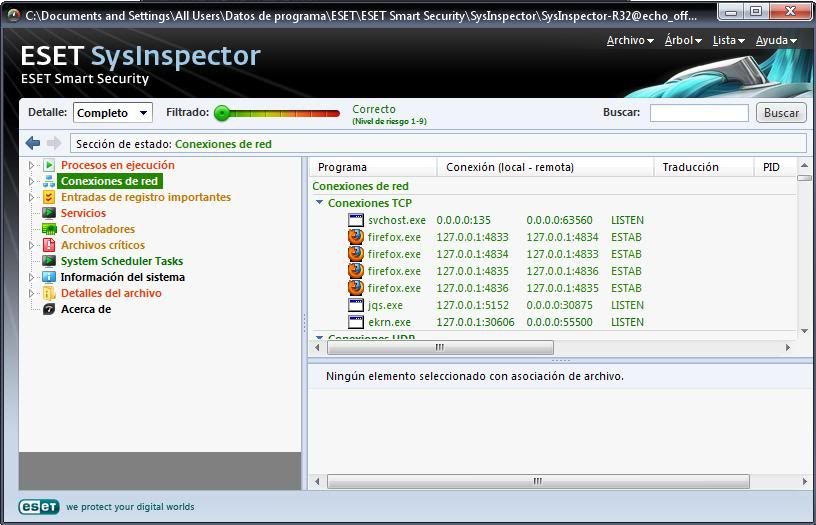

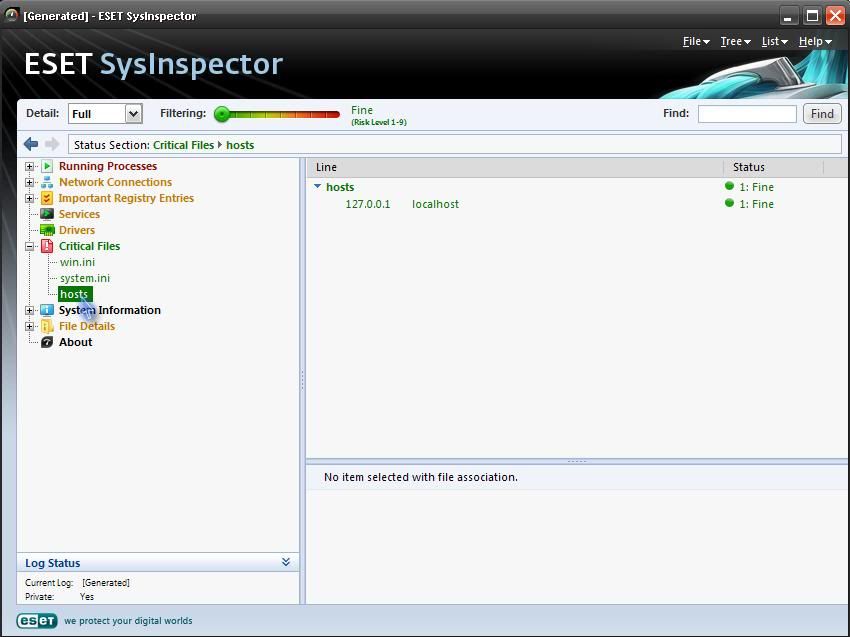

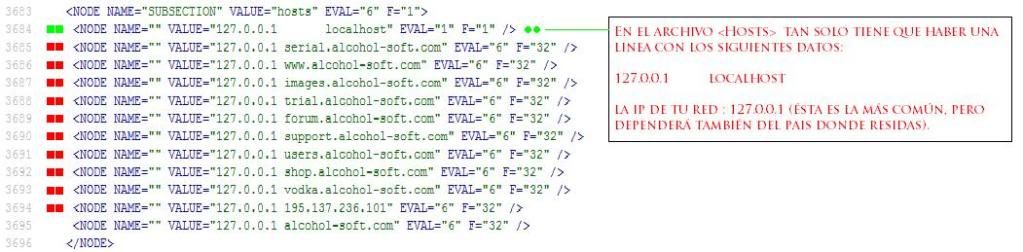

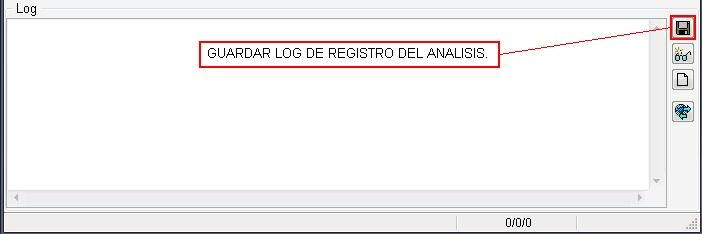

y esperamos a que analice el sistema...

y esperamos a que analice el sistema...