Últimamente hemos visto en el Laboratorio de Investigación de ESET Latinoamérica la aparición de archivos maliciosos en formato PIF. Este tipo de archivos fue ideado para la ejecución de programas de 16 bits o anteriores, por lo que llama la atención su reaparición. Además, el hecho de que estos archivos están siendo utilizados en conjunto con amenazas de tipo ransomware, actualmente muy activas, nos brinda una razón para analizarlos a fondo.

El formato de archivo PIF (Program Information File) existe para poder ejecutar aplicaciones de DOS en entornos multitarea actuales, de tal modo de no desperdiciar recursos, ya que este tipo de programas utilizaría todos los recursos disponibles de no especificar lo contrario. Así, el formato PIF define aspectos como el máximo y mínimo de memoria a utilizar, o las propiedades de la ventana, entre otras cosas.

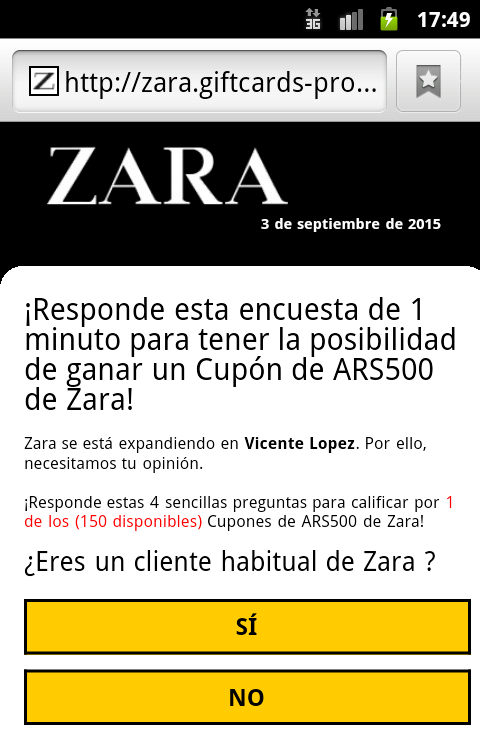

En los últimos días hemos visto, sin embargo, la utilización de los archivos PIF por los cibercriminales de una forma más sencilla: al renombrar un ejecutable ".EXE" como ".PIF", éste continúa siendo ejecutable, logrando engañar a los usuarios desprevenidos. Aún cuando está desactivada la opción de "ocultar las extensiones de archivo para tipos de archivos conocidos", para los archivos PIF la extensión no se muestra:

Como se observa en la imagen, el archivo que figura como "Documento.doc" es en realidad "Documento.doc.pif", un archivo PIF. Si se presta atención a la columna de "Tipo", veremos que no se trata de un archivo DOC, pero hay que tener en cuenta que, en el escritorio, por ejemplo, esto puede ser más difícil de ver. Si luego abrimos el archivo como texto plano, veremos el encabezado "MZ" característico de los ejecutables.

En el pasado ya se ha visto el uso de estos archivos con fines maliciosos, cuyo ejemplo más notable quizás sea el gusano Fable. Sin embargo esta amenaza resurge, 10 años después, atada a un delito actual: el ransomware.

¿Qué sucede si el usuario ejecuta el PIF malicioso?

Éste extrae otro PIF y lo prepara para que sea ejecutado cada vez que se inicia el sistema. Sabemos que el ransomware no busca ocultarse una vez que ha afectado a su víctima y, de hecho, la amenaza analizada es bastante ruidosa, ya que cierra todos los programas en ejecución y reinicia el sistema.

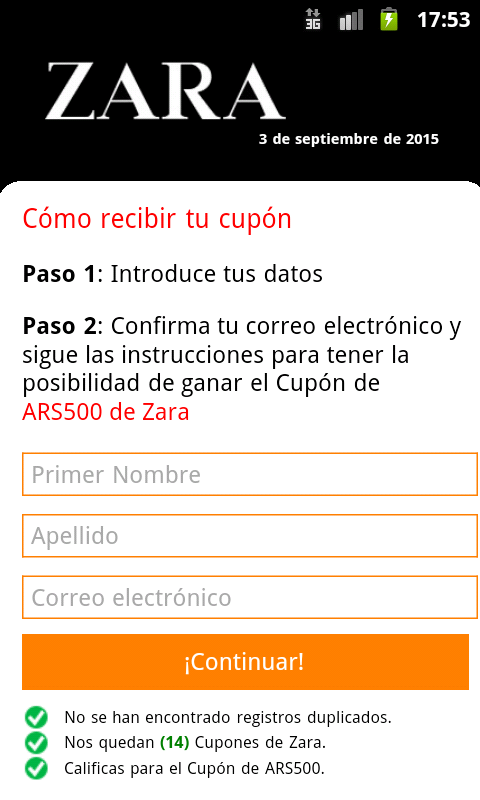

Luego del reinicio, los archivos están cifrados y hay un nuevo cartel de bienvenida (que no tiene nada de buena) en el escritorio:

El mensaje está en ruso:

CitarTus archivos están cifrados, si deseas recuperarlos, envía 1 archivo cifrado a la dirección que se indica... ¡ATENCIÓN! ¡Tienes una semana para escribirme, fecha después de la cual el cifrado ya no será posible![/b]

Nuevamente vemos cómo ciertas amenazas creadas en Rusia se propagan y alojan en servidores e infraestructuras vulneradas en Latinoamérica. El segundo PIF instalado en el sistema es el que lleva a cabo la operación de cifrado, con algunas otras características como técnicas de anti-debugging o la inyección de procesos en memoria.

Ransomware en archivos PIF: ¿resurge una técnica del pasado?

Por Matías Porolli publicado 31 ago 2015 - 03:29PM

Análisis de malware

0

tags

Cifrado

DOS

Filecoder-la-es

pif

ransomware-la

49

inShare

Enviar e-mail

Imprimir página

Últimamente hemos visto en el Laboratorio de Investigación de ESET Latinoamérica la aparición de archivos maliciosos en formato PIF. Este tipo de archivos fue ideado para la ejecución de programas de 16 bits o anteriores, por lo que llama la atención su reaparición. Además, el hecho de que estos archivos están siendo utilizados en conjunto con amenazas de tipo ransomware, actualmente muy activas, nos brinda una razón para analizarlos a fondo.

El formato de archivo PIF (Program Information File) existe para poder ejecutar aplicaciones de DOS en entornos multitarea actuales, de tal modo de no desperdiciar recursos, ya que este tipo de programas utilizaría todos los recursos disponibles de no especificar lo contrario. Así, el formato PIF define aspectos como el máximo y mínimo de memoria a utilizar, o las propiedades de la ventana, entre otras cosas.

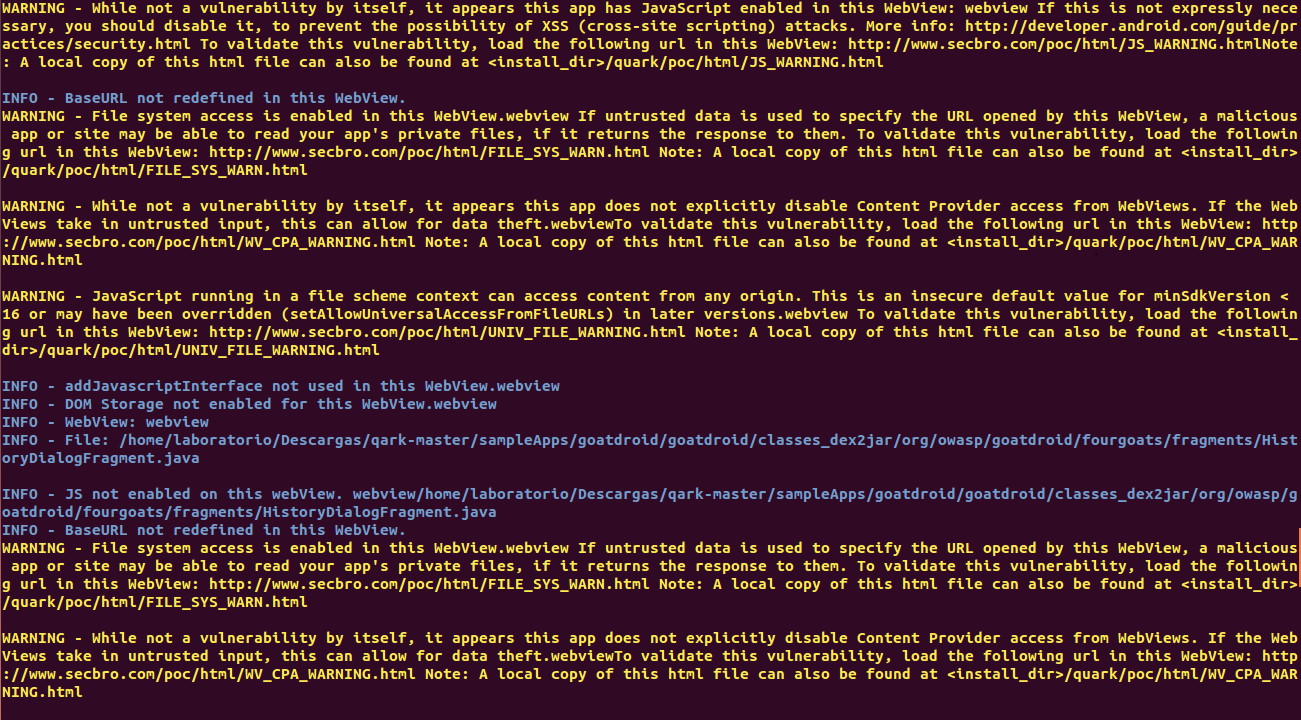

En los últimos días hemos visto, sin embargo, la utilización de los archivos PIF por los cibercriminales de una forma más sencilla: al renombrar un ejecutable ".EXE" como ".PIF", éste continúa siendo ejecutable, logrando engañar a los usuarios desprevenidos. Aún cuando está desactivada la opción de "ocultar las extensiones de archivo para tipos de archivos conocidos", para los archivos PIF la extensión no se muestra:

extension pif no visibleComo se observa en la imagen, el archivo que figura como "Documento.doc" es en realidad "Documento.doc.pif", un archivo PIF. Si se presta atención a la columna de "Tipo", veremos que no se trata de un archivo DOC, pero hay que tener en cuenta que, en el escritorio, por ejemplo, esto puede ser más difícil de ver. Si luego abrimos el archivo como texto plano, veremos el encabezado "MZ" característico de los ejecutables.

En el pasado ya se ha visto el uso de estos archivos con fines maliciosos, cuyo ejemplo más notable quizás sea el gusano Fable. Sin embargo esta amenaza resurge, 10 años después, atada a un delito actual: el ransomware.

¿Qué sucede si el usuario ejecuta el PIF malicioso?

Éste extrae otro PIF y lo prepara para que sea ejecutado cada vez que se inicia el sistema. Sabemos que el ransomware no busca ocultarse una vez que ha afectado a su víctima y, de hecho, la amenaza analizada es bastante ruidosa, ya que cierra todos los programas en ejecución y reinicia el sistema.

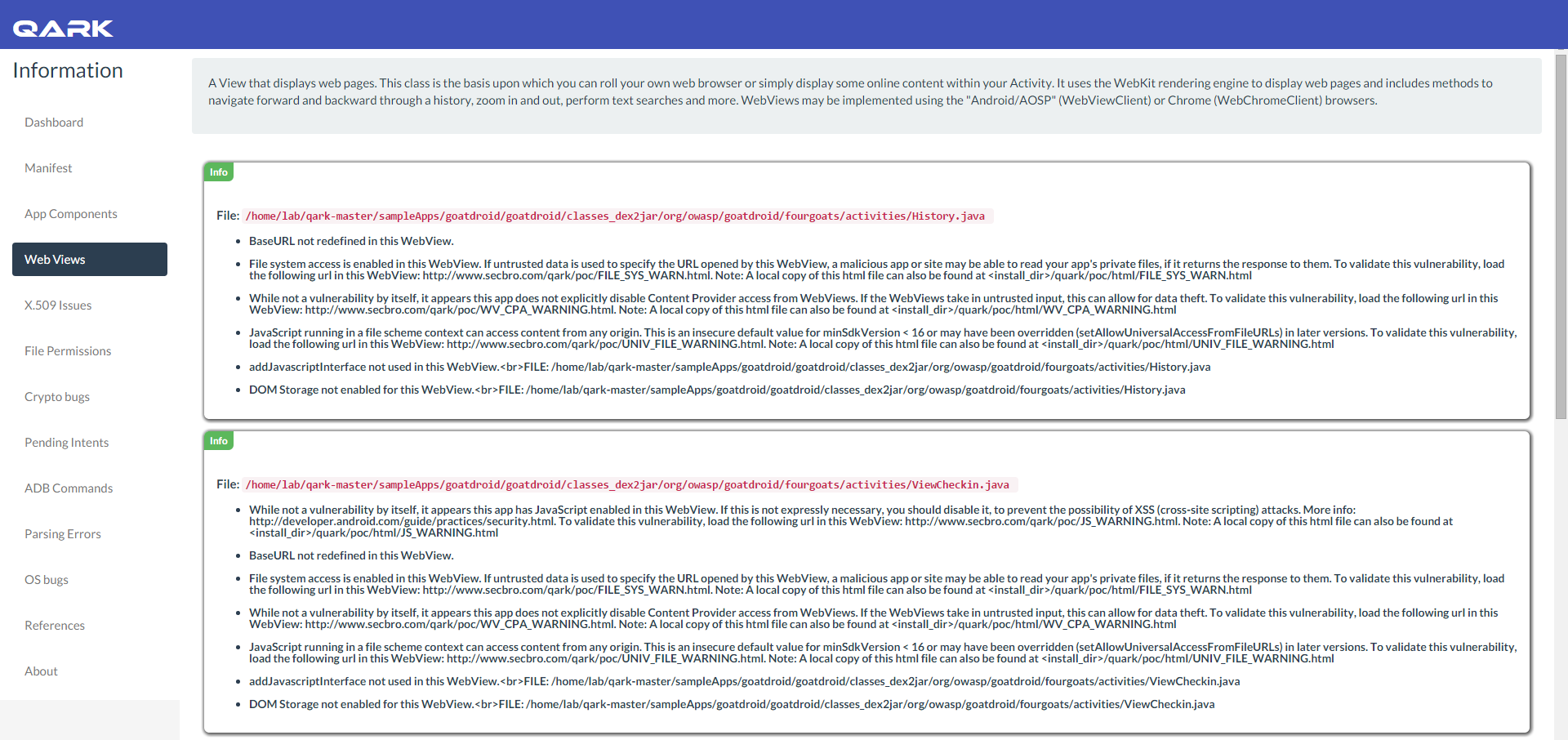

Luego del reinicio, los archivos están cifrados y hay un nuevo cartel de bienvenida (que no tiene nada de buena) en el escritorio:

filecoder mensaje

El mensaje está en ruso:

Tus archivos están cifrados, si deseas recuperarlos, envía 1 archivo cifrado a la dirección que se indica... ¡ATENCIÓN! ¡Tienes una semana para escribirme, fecha después de la cual el cifrado ya no será posible!

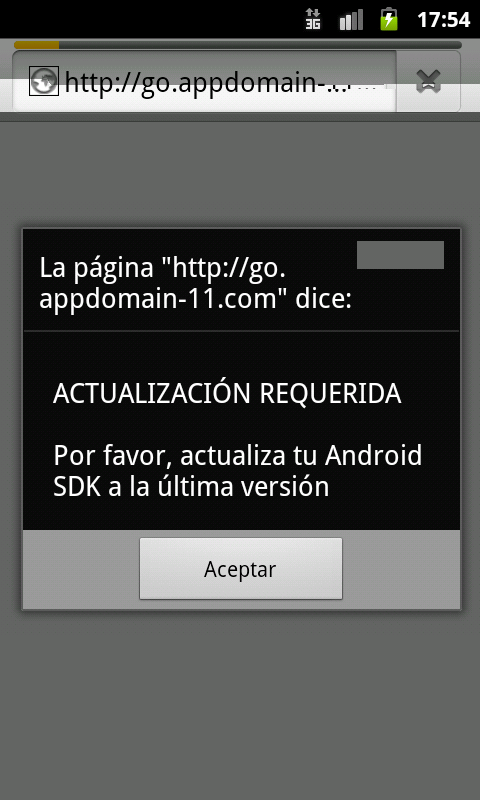

Nuevamente vemos cómo ciertas amenazas creadas en Rusia se propagan y alojan en servidores e infraestructuras vulneradas en Latinoamérica. El segundo PIF instalado en el sistema es el que lleva a cabo la operación de cifrado, con algunas otras características como técnicas de anti-debugging o la inyección de procesos en memoria.

inyección de código

¿Cómo se realiza el cifrado? ¿Cómo es la comunicación con el servidor externo? ¿Cómo prevenir o recuperarse ante un ataque exitoso con este tipo de ransomware en archivos PIF? ¡Lo veremos en el próximo análisis!

SHA-1 de la muestra analizada:

f057d59f2c11ba838e62630bd44ca700df0ee13d – rada-oplata.pif

Créditos imagen: ©Corey Templeton/Flickr

".

". Campus Party:

Campus Party: RootedCON:

RootedCON: