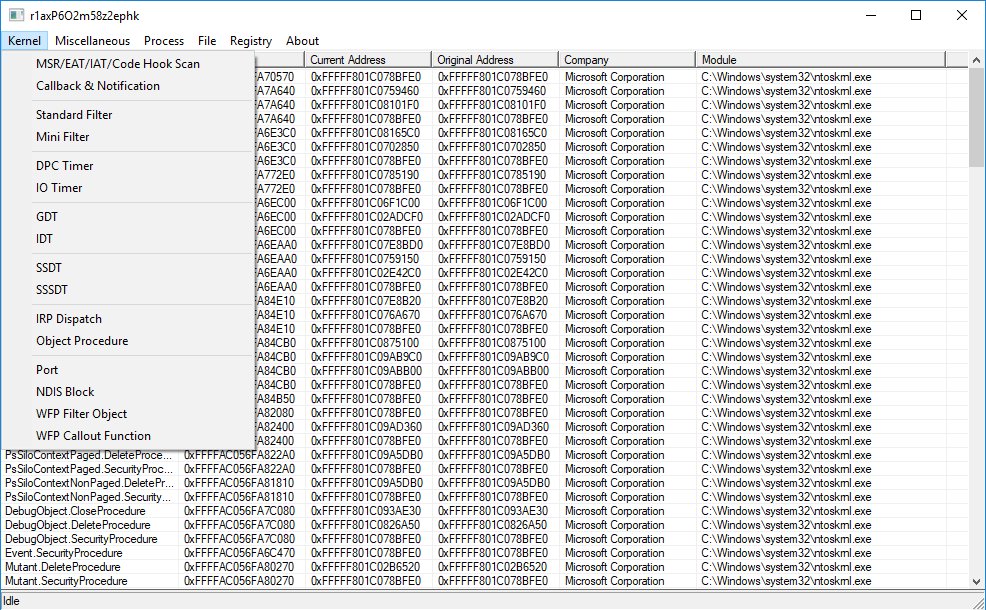

Aquí os dejo el Unhackme para que podáis echarle un vistazo a vuestros equipos en busca de rootkits de sistema.

Incluye la versión portable, solo hay que registrarlo y listo para usar.

Os aconsejo el enlace de descarga desde torrent:

Link: https://crackingpatching.com/2018/02/unhackme-9-60-build-660-incl-patch-portable.html

Saludos.

Incluye la versión portable, solo hay que registrarlo y listo para usar.

Os aconsejo el enlace de descarga desde torrent:

Link: https://crackingpatching.com/2018/02/unhackme-9-60-build-660-incl-patch-portable.html

Saludos.