Cita de: HCK. en 17 Febrero 2012, 20:06 PM

Es un poco absurdo... E inutil, la idea que pienso. Porque poca gente legitima se asocia por WPS conociendo la clave WPA.. Pero, si hubiera alguna herramienta para capturar un paquete de datos con una asociación WPS legitima... (en plan handsake, añadir algun módulo o algo a airodump para que reconozca una asociación por WPS...)

¿No podriamos despues sacarla pasando alguna herramienta que acelerara el proceso?, en plan pyrit, EWSA.

Tengamos en cuenta que probando varias asociaciones directamente al router sin conocer el PIN tiene muchos inconvenientes... Limitaciones de intentos.. Velocidad de asociaciones limitadas por el router etc.

Si consiguieramos una captura que contega el PIN y despues sacarlo a fuerza dura y pura de CPU/GPU, tal y como esta el panorama en ese campo de las GPUs (Cuda y ATI Stream), sacar una clave de 8 caracteres sin letras, seria cuestión de minutos con una CPU o GPU decente.

¿Creeis que sería posible?, corregidme si me equivoco, solo es una suposición lo de capturar una asociación WPS. No conozco tecnicamente como funciona.

Puede ser una locura pero quizás sea posible, miren esto, el otro día vi un router con WPS, entonces digo bueno vamos a tirar suerte.. como siempre se hace al momento de hacer fuerza bruta.

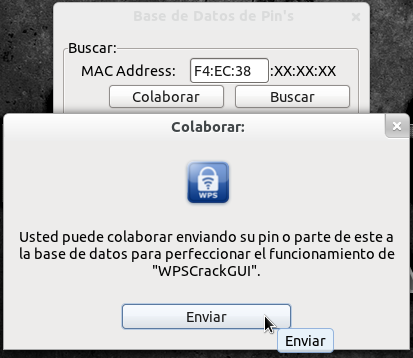

MAC Address: C8:64:C7:XX:XX:XX

Cifrado: WPA2/AES

WPS: 1.0

comenzó a crackear no, probo 1, 2, 6, 10, bank! se bloqueo, bueno pienso que se desbloqueara en uno minutos, no, fueron horas, tardo 24 horas en volver a probar tan solo unos 10 pines y se volvió a bloquear.

según se es un zte corporation por la MAC osea pero probar 10 pines cada 24 horas no es una solución razonable, quizás tardar 20999 años en crackear la WPA seria mas fácil.

Ahora, nosotros no estamos usando una versión estable de reaver, por mas que tengamos la r112. Existe una versión PRO con una base de datos de pines mejorada que vende esta empresa que realizo al Reaver. O quizás esa versión de Reaver PRO tenga mejor funcionamiento.

Encontré navegando por los errores y preguntas en el sitio de Google Code que hay gente que le lanza el aireplay-ng contra el router, si les funciona simplemente tuvieron suerte.

A su ves también agregar que si hubiera algo que pare a estos bloqueos también aliviaría el crackeo, probé con todas las funciones del reaver y una es peor que la otra, la única que funciona bien es usando MAC y SSID y -vv nada más.

Se dice que el creador de Aircrack esta trabajando en algo pero mucho no le gusto la idea del WPS según el foro de AirCrack.

viste google? de seguro que no.

viste google? de seguro que no.