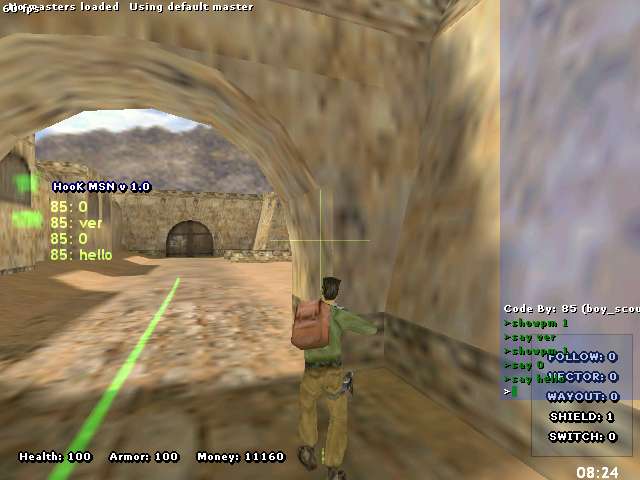

Nico Karman el creador de inexinferis.com y el soft iApp, plataforma de cheats para Counter-Strike 1.5 y 1.6, se retira y publica el código fuente de su proyecto.

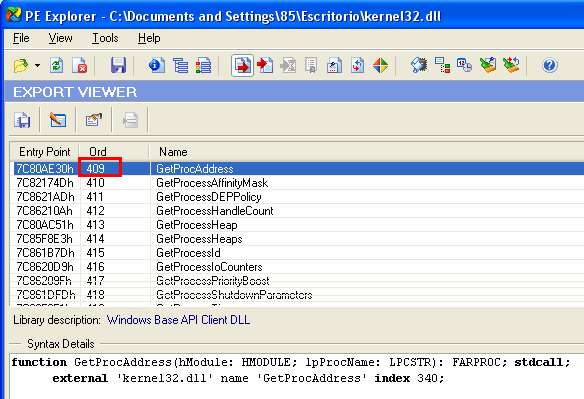

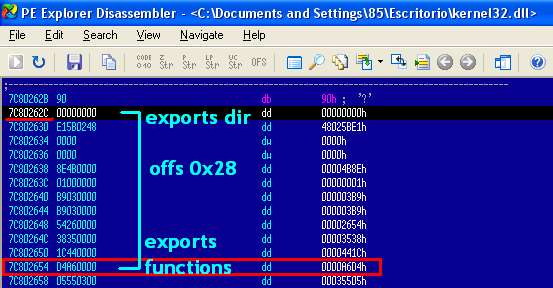

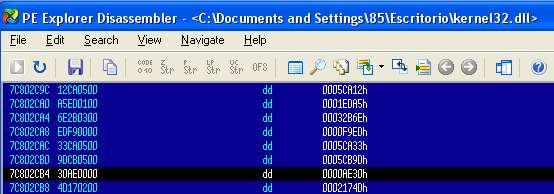

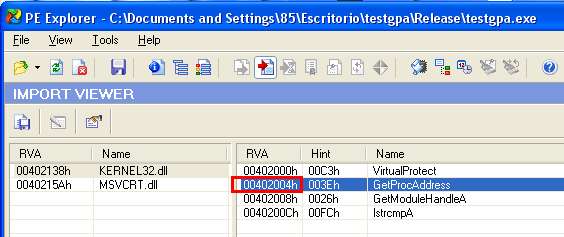

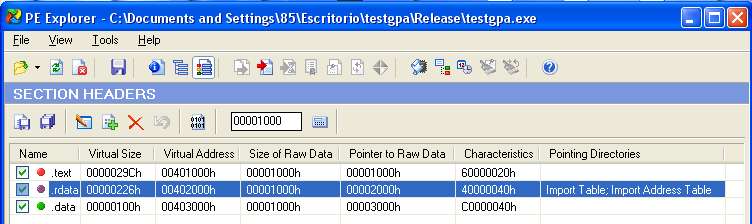

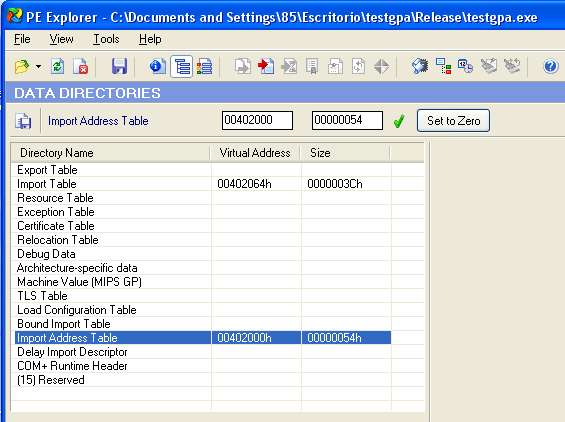

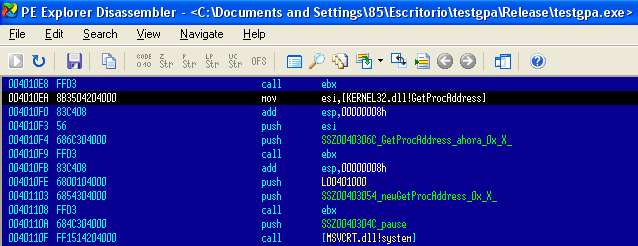

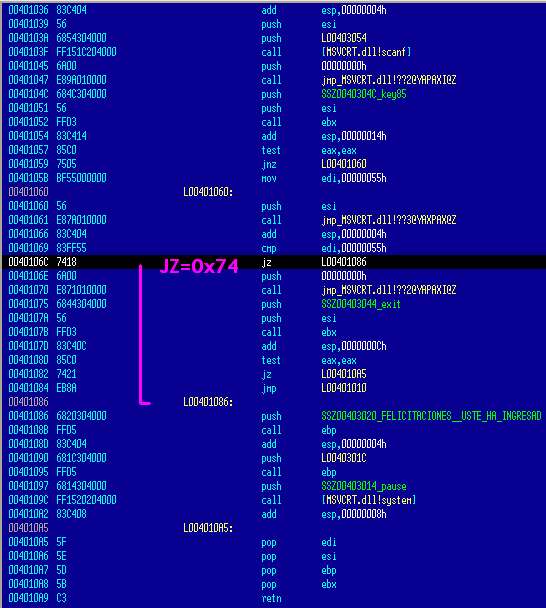

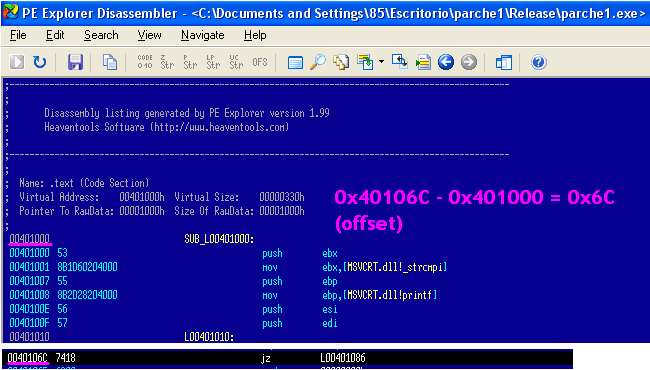

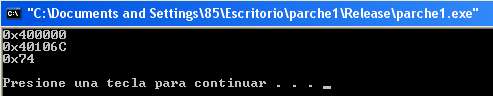

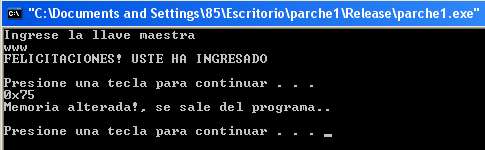

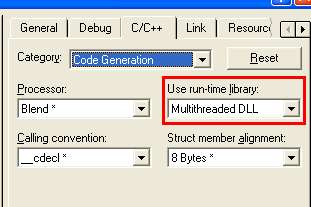

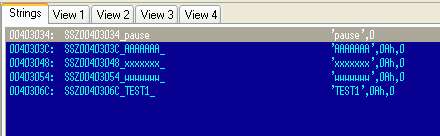

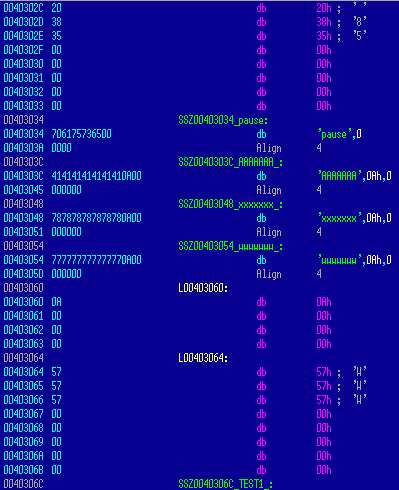

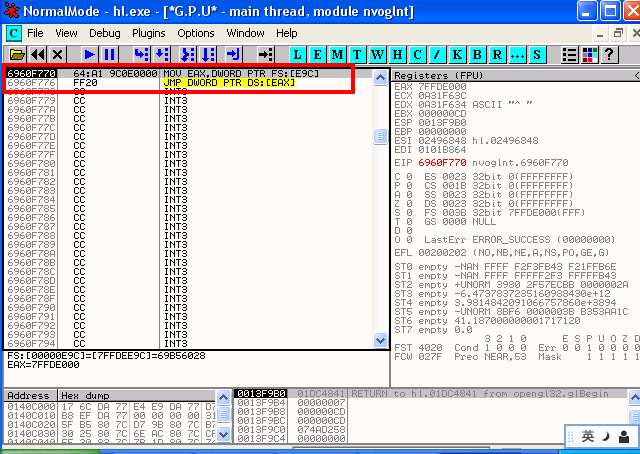

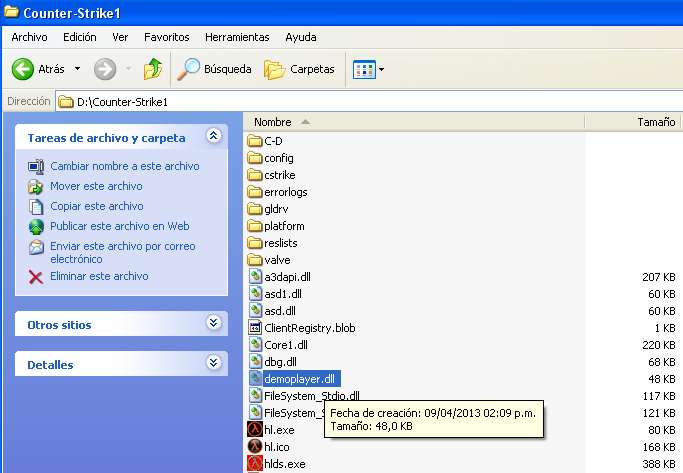

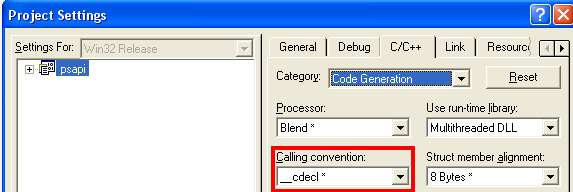

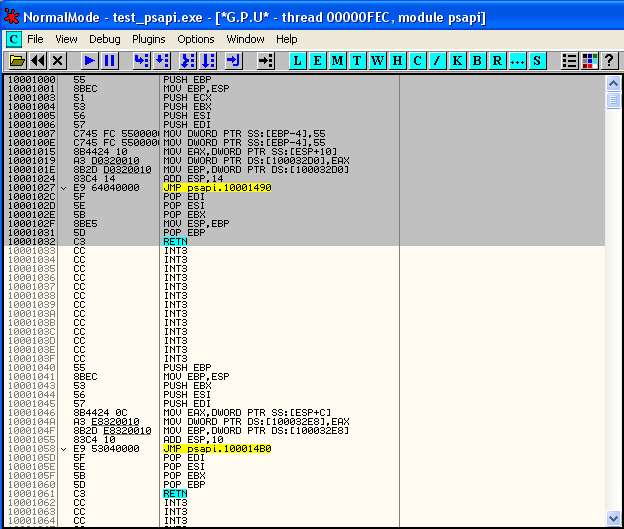

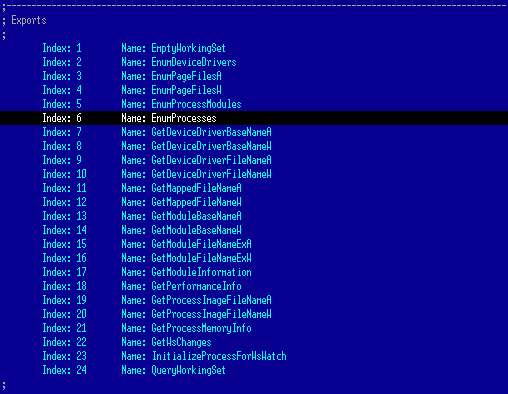

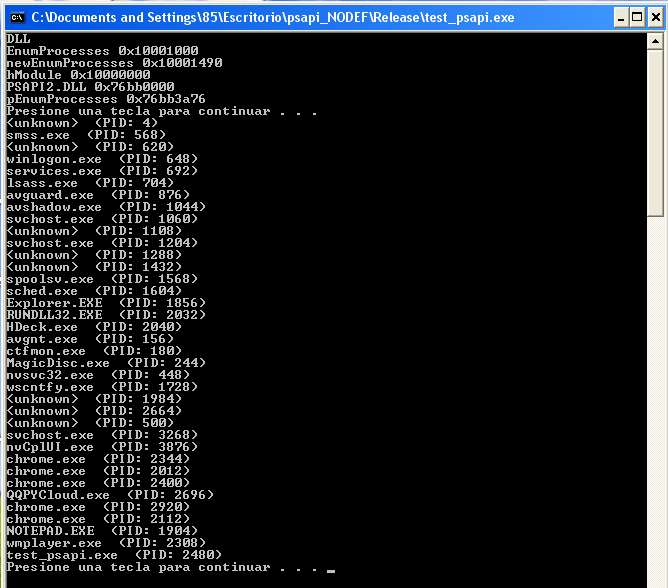

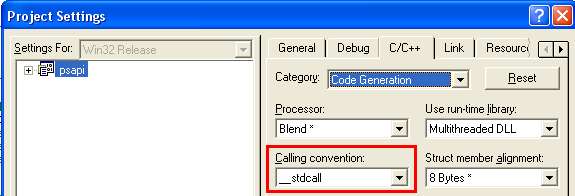

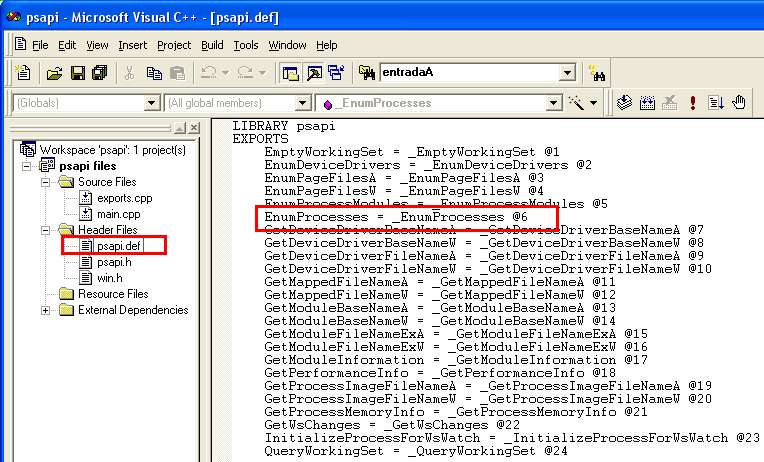

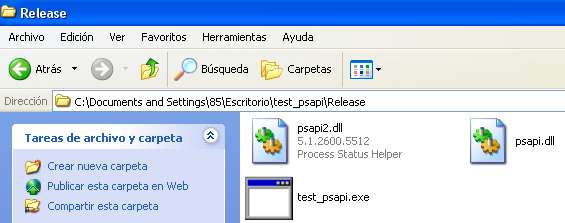

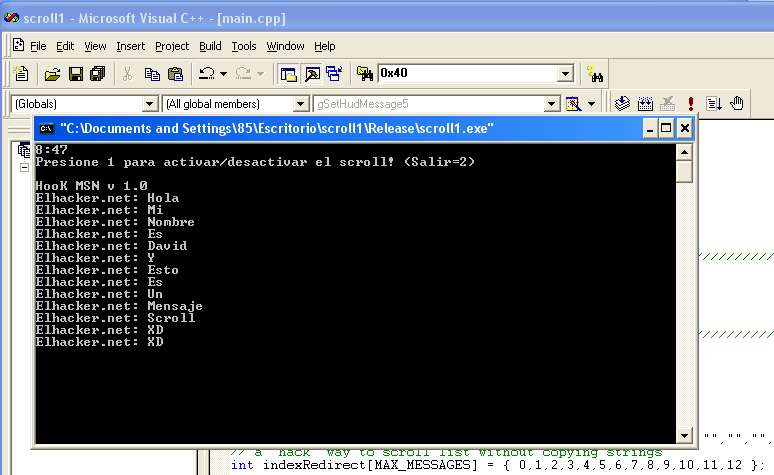

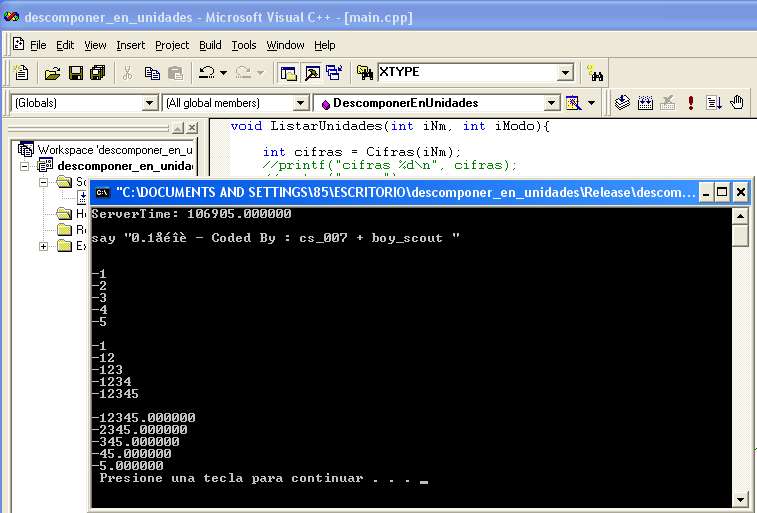

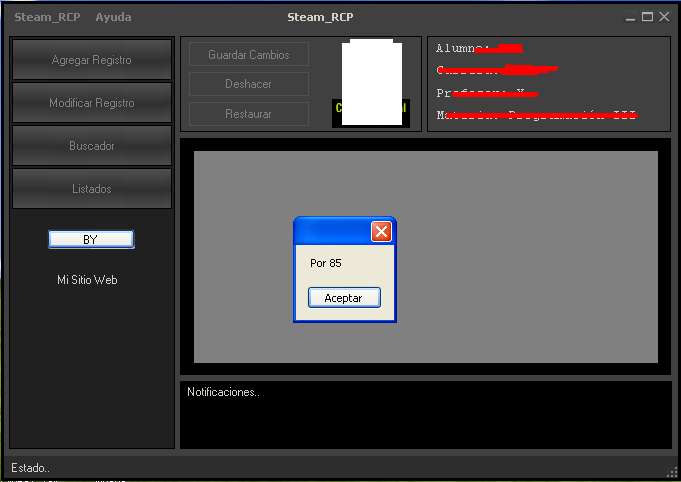

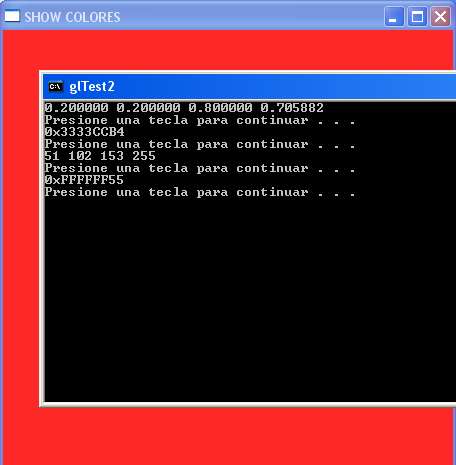

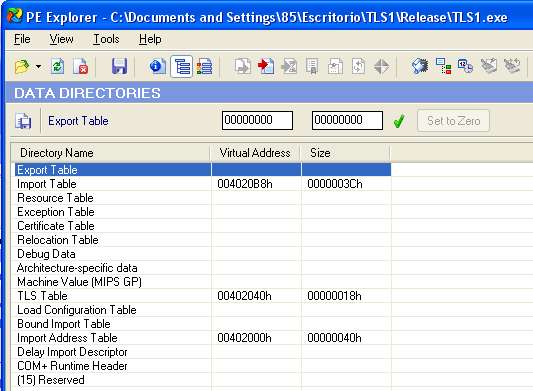

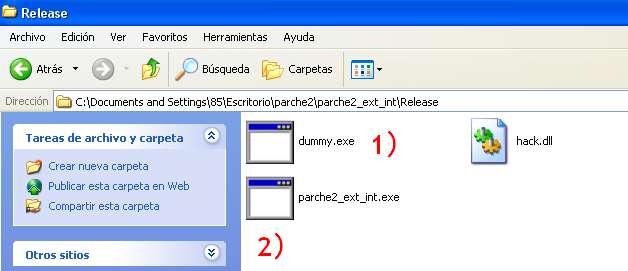

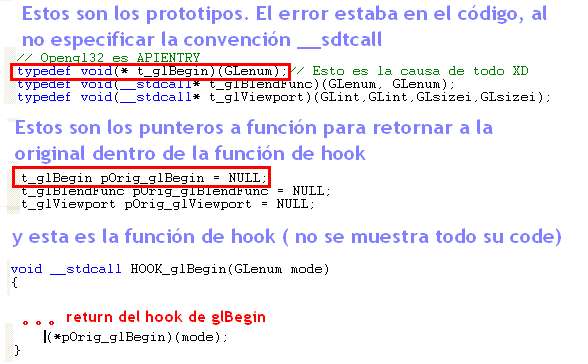

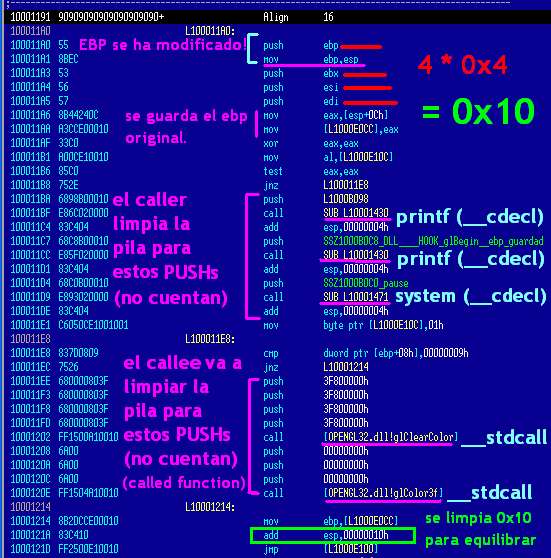

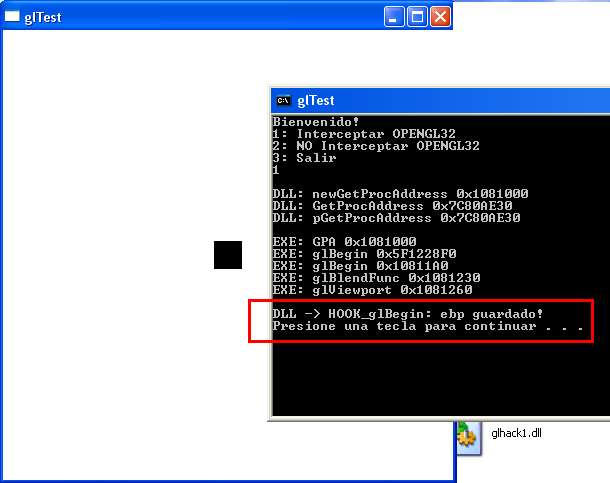

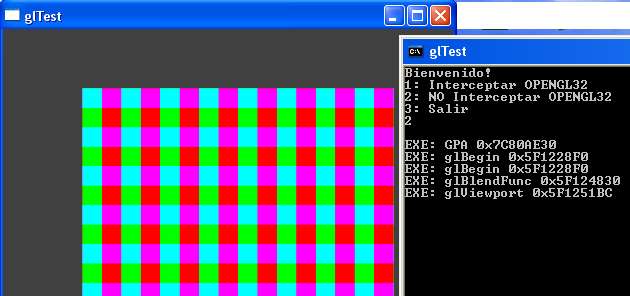

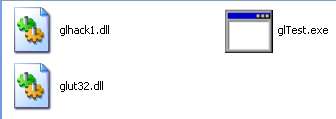

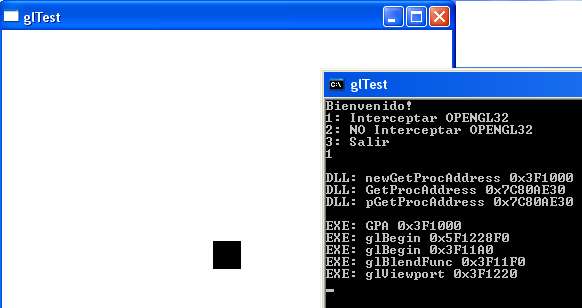

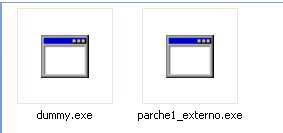

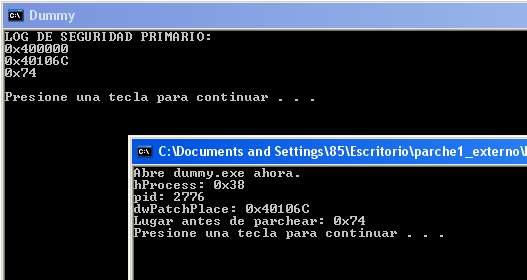

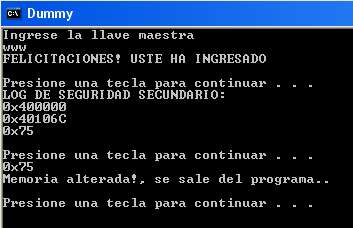

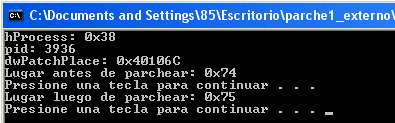

Recordemos que Nico se inició en este mismo foro (Karman) , aún se pueden encontrar sus posts si se busca. bueno, la publicación incluye varios códigos fuente en c/c++ y entre ellos está iApp o Inexinferis Application, con la librería para tunear aplicaciones gráficas de Windows (winapi gui apps). Con esta librería se tuneó la iApp

foto

https://imageshack.com/i/poT3zB3op

https://imageshack.com/a/img924/9106/T3zB3o.png

[youtube=640,360]https://www.youtube.com/watch?v=v81nqXGx5U8[/youtube]

links de los códigos fuente en GitHub

Cómo coAdmin del sitio y único colaborador tengo el permiso de Nico Karman de publicar esto en este sitio y en otros, para desmistificar cómo se hizo el iApp y el Inexinferis Revolution tan conocido en la comunidad del cheat de Counter-Strike

bueno un saludo

MOD: Imagen adaptada a lo permitido.

Recordemos que Nico se inició en este mismo foro (Karman) , aún se pueden encontrar sus posts si se busca. bueno, la publicación incluye varios códigos fuente en c/c++ y entre ellos está iApp o Inexinferis Application, con la librería para tunear aplicaciones gráficas de Windows (winapi gui apps). Con esta librería se tuneó la iApp

foto

https://imageshack.com/i/poT3zB3op

https://imageshack.com/a/img924/9106/T3zB3o.png

[youtube=640,360]https://www.youtube.com/watch?v=v81nqXGx5U8[/youtube]

links de los códigos fuente en GitHub

Citarhttps://github.com/inexinferis

https://github.com/inexinferis/iApp

https://github.com/inexinferis/revolution

https://github.com/inexinferis/sXeMu

Cómo coAdmin del sitio y único colaborador tengo el permiso de Nico Karman de publicar esto en este sitio y en otros, para desmistificar cómo se hizo el iApp y el Inexinferis Revolution tan conocido en la comunidad del cheat de Counter-Strike

bueno un saludo

MOD: Imagen adaptada a lo permitido.

.

.