mi publicación es decente, el indecente sos vos amigo.

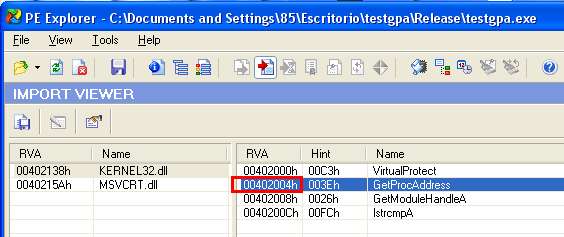

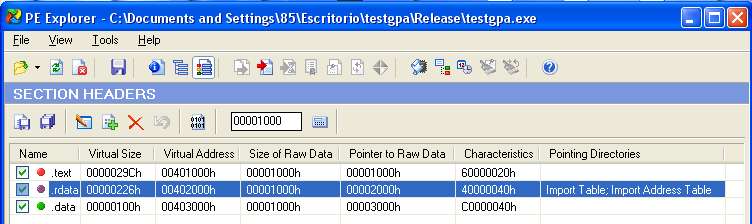

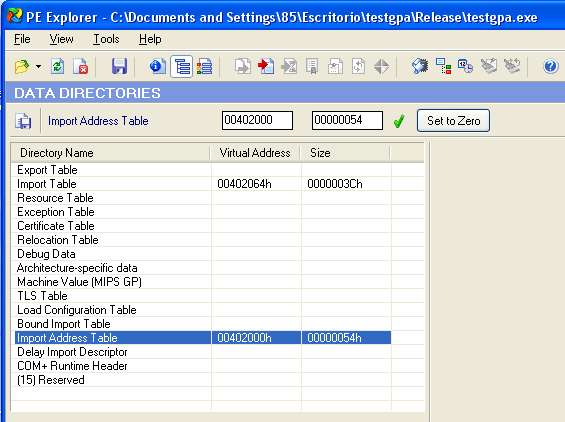

que tiene que ver que la IAT no está siempre en esa dirección?

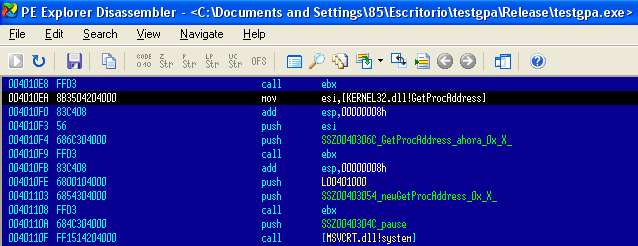

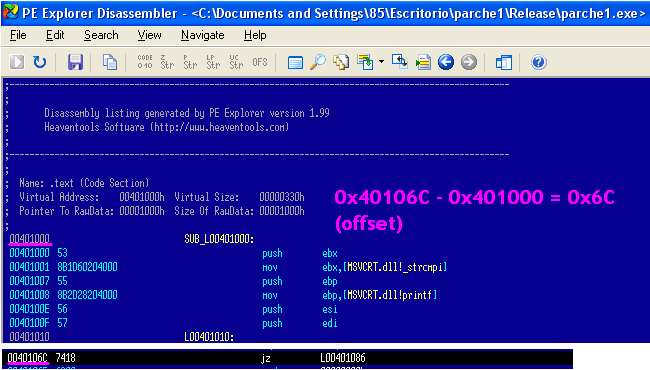

para algo la busqué en el PE EXPLORER !! se trata de usar el desensamblador no de hacer algo automático. Si se trata de este programa específicamente!. Ni leer sabés, nice bepi

y si, tal parece que se ha publicado 1001 vez

que tiene que ver que la IAT no está siempre en esa dirección?

para algo la busqué en el PE EXPLORER !! se trata de usar el desensamblador no de hacer algo automático. Si se trata de este programa específicamente!. Ni leer sabés, nice bepi

y si, tal parece que se ha publicado 1001 vez