Llevábamos mucho tiempo que no teníamos noticias del grupo de hackers. Después de la campaña política que realizaron en las elecciones de este año y después de que les atribuyera el ataque de spam en los tablones de Facebook, no se ha vuelto a tener conocimiento de ellos, por lo menos hasta este momento. El grupo ha vuelto a actuar y en este caso se ha ensañado con Iñaki Urdangarín y con su amigo el presidente de Telefónica de España, César Alierta.

Sin lugar a dudas el caso Nóos ha abierto una herida de acusaciones y difamaciones, Anonymous no ha querido dejar escapar la ocasión para mostrar su indignación por estos casos de corrupción.

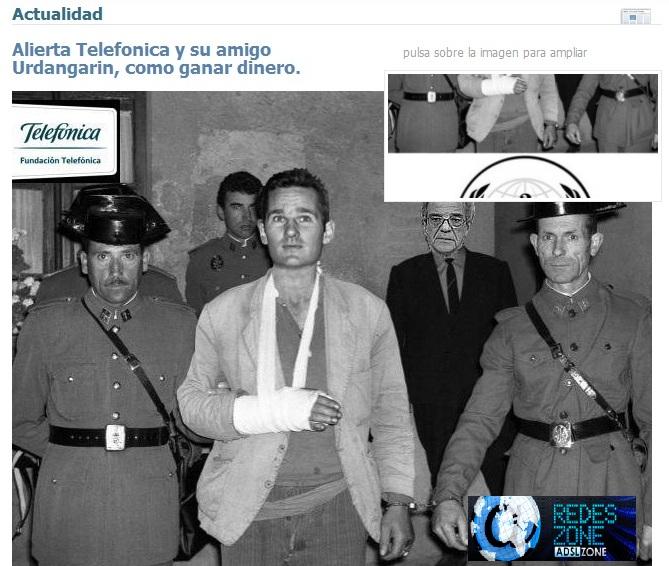

La página afectada ha sido la de Innova de Telefónica en la que han sido colocados cabeceras e imágenes donde aparece Iñaki Urdangarín siendo detenido por la antigua policía nacional y con Cesar Alierta en el fondo de la imagen.

También el grupo de hackers ha incluido un mensaje dedicado y acompañado por el logo de Anonymous que hace de firma del mensaje

FUENTE :http://www.redeszone.net/2011/12/20/urdangarin-aparece-en-el-hackeo-de-anonymous-a-telefonica/

Sin lugar a dudas el caso Nóos ha abierto una herida de acusaciones y difamaciones, Anonymous no ha querido dejar escapar la ocasión para mostrar su indignación por estos casos de corrupción.

La página afectada ha sido la de Innova de Telefónica en la que han sido colocados cabeceras e imágenes donde aparece Iñaki Urdangarín siendo detenido por la antigua policía nacional y con Cesar Alierta en el fondo de la imagen.

También el grupo de hackers ha incluido un mensaje dedicado y acompañado por el logo de Anonymous que hace de firma del mensaje

FUENTE :http://www.redeszone.net/2011/12/20/urdangarin-aparece-en-el-hackeo-de-anonymous-a-telefonica/