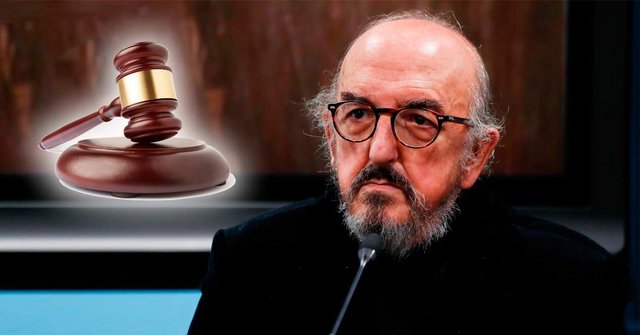

Nuevo varapalo judicial contra Mediapro y Jaume Roures en su cruzada contra el Grupo ADSLZone por publicar las deficiencias de su servicio de streaming de eventos deportivos. La empresa catalana ha sido condenada a pagar todas las costas y además ha vuelto a quedar señalada por tratar de silenciar a un medio de comunicación a golpe de demanda. Gana la libertad de expresión.

El proceso judicial se inició en 2015 mediante una demanda presentada por Mediapro contra ADSLZone porque consideraba que nuestro portal había llevado a cabo actos de denigración mediante la publicación de artículos y «tweets» por las deficiencias de funcionamiento en Totalchannel en diversos partidos de fútbol. La productora catalana solicitaba retirar todos los contenidos y además exigía 30.000 euros de indemnización para resarcir los daños y perjuicios causados en su reputación e imagen.

[/center

[/center