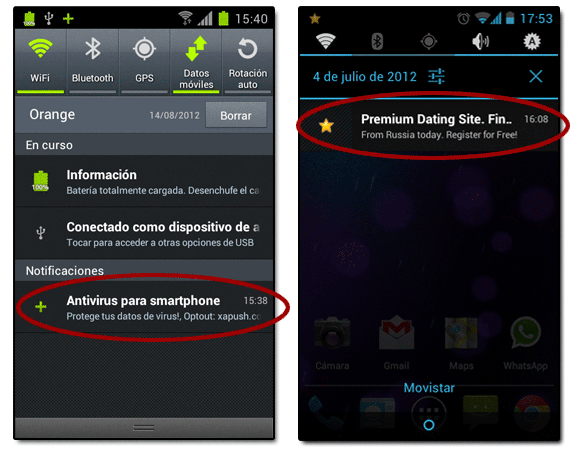

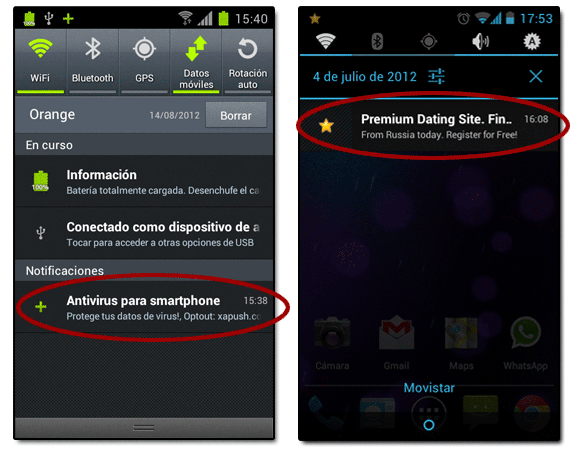

Es posible que al utilizar un dispositivo móvil o tablet Android hayas observado que en la zona superior desplegable, la barra de notificaciones, aparecen cada cierto tiempo unos mensajes publicitarios junto a un icono que no sabes exactamente de donde han salido.

1. ¿Qué son?

No son más que una «nueva» modalidad de publicidad (eso sí, muy molesta e intrusiva) que va mostrando anuncios cada cierto tiempo en la barra de notificaciones.

Es equivalente a los clásicos banners que aparecen en la zona superior o inferior de las aplicaciones, sólo que sigue un esquema diferente.

2. ¿De dónde salen?

Te preguntarás de donde vienen estos anuncios y porque están apareciendo, si durante mucho tiempo no habías visto en tu dispositivo nada similar.

Estos anuncios se muestran porque alguna de las apps instaladas está ordenando a tu móvil que obtenga estos anuncios y los muestre cada cierto tiempo.

3. ¿Por qué las apps incluyen esto?

Las apps tienen este sistema (llamado Airpush, debido a la empresa que lo popularizó) porque su programador decidió comenzar a mostrar estos anuncios a los usuarios de su aplicación.

Incorporar anuncios publicitarios en las aplicaciones de Android no es algo malo. Por un lado, permite al programador recibir ingresos publicitarios a cambio de mostrar publicidad.

Por otro lado, facilita que muchas apps sean gratuitas (con publicidad) y no aplicaciones de pago, por lo que el usuario no tiene que pagar por usarla.

4. ¿Cómo hago que no aparezca más?

El eterno dilema. Aunque existen sistemas para invalidar la publicidad y seguir utilizando el programa (necesita ser root), nosotros vamos a seguir la vía de la razón y la ética.

En principio, cualquier programador es libre de incorporar la publicidad que quiera en su aplicación. Obviamente, cualquier usuario también será libre de dejar de utilizar la aplicación (y/o buscar otra app alternativa) si considera que la publicidad es demasiado molesta.

Método 1: Airpush Detector

Nuestra primera misión será averiguar que apps instaladas son las que están mostrando estos molestos banners en la barra de notificaciones. Para ello utilizaremos Airpush Detector, que es muy sencillo y efectivo:

Basta con abrir la aplicación e instantáneamente comenzará a examinar las apps instaladas y mostrará una lista de las aplicaciones con capacidad para mostrar publicidad en la barra de notificaciones.

Ahora será cosa nuestra decidir si las aplicaciones son lo suficientemente prescindibles como para desinstalarlas. En caso afirmativo, pulsamos sobre la app y nos olvidamos de ella.

Existen varias aplicaciones para detectar publicidad indeseada, similares a Airpush Detector, como por ejemplo Airblocker, TrustGo Detector, Advertising Detector o Addons detector.

Método 2: AppBrain Ad Detector

Puede ocurrir que el Airpush Detector no nos muestre ninguna app en la lista, y aún así sigamos recibiendo publicidad en la barra de notificaciones.

Si es así, utilizaremos AppBrain Ad Detector, una aplicación que nos mostrará un resumen de las apps instaladas (e incluso monitorizar las que vamos instalando) revelando datos interesantes sobre las apps.

En la parte derecha del listado de apps, nos aparecerá un color (rojo, naranja, verde...) que indicará la peligrosidad de los permisos de la aplicación.

Además, podemos examinar cada aplicación y ver que clase de permisos pide (con su gravedad), las redes publicitarias que utiliza, etc...

OJO: Que una aplicación aparezca en rojo no significa que sea maligna, si no que utiliza permisos delicados y que hay que confiar bastante en ella.

Método 3: Lookout Ad Network Detector

Un tercer método, si los anteriores se nos resisten, es instalar el Lookout Ad Network Detector, que muestra las aplicaciones según las distintas acciones que es capaz de realizar:

Mostrar anuncios en la barra de notificaciones.

Modificar la página de inicio del navegador o añadir favoritos.

Añadir iconos al escritorio del launcher.

Realizar llamadas, SMS o cámara.

Recopilar información personal.

Recopilar información de localización.

Recopilar información de dispositivo u operadora.

Reemplazar tono de llamada con publicidad.

Es una aplicación ideal para los paranóicos de la privacidad, que podrán tener controlado que tipo de información se comparte, desde que red publicitaria y con que aplicación.

Método 4: El Sysadmin ataca de nuevo

Si los anteriores métodos no han funcionado, queda una última posibilidad de detectar la app que está mostrando los anuncios. Se trata de utilizar dos aplicaciones: CatLog y OS Monitor.

La primera es un visor del logcat (registro de logs) del dispositivo. En él se refleja cualquier operación que se lleve a cabo en nuestro terminal. Una vez nos aparezca el anuncio en la barra de notificaciones, abrimos el CatLog y guardamos el registro actual en un fichero de texto.

En este registro podremos buscar el texto del anuncio y extraer el PID (un número que identifica la aplicación que ha creado el anuncio).

Una vez tengamos ese PID, sólo tenemos que acceder al OS Monitor, un monitorizador de procesos activos, y buscar en la lista de apps, la que coincide con el PID encontrado anteriormente.

Y esto es todo. ¿Has conseguido eliminar los anuncios de la barra de notificaciones? ¿Conoces alguna app no listada en el artículo digna de mención? Puedes compartirla en los comentarios, si lo deseas.

Fuente:

http://www.emezeta.com/articulos/publicidad-en-las-notificaciones-de-android

1. ¿Qué son?

No son más que una «nueva» modalidad de publicidad (eso sí, muy molesta e intrusiva) que va mostrando anuncios cada cierto tiempo en la barra de notificaciones.

Es equivalente a los clásicos banners que aparecen en la zona superior o inferior de las aplicaciones, sólo que sigue un esquema diferente.

2. ¿De dónde salen?

Te preguntarás de donde vienen estos anuncios y porque están apareciendo, si durante mucho tiempo no habías visto en tu dispositivo nada similar.

Estos anuncios se muestran porque alguna de las apps instaladas está ordenando a tu móvil que obtenga estos anuncios y los muestre cada cierto tiempo.

3. ¿Por qué las apps incluyen esto?

Las apps tienen este sistema (llamado Airpush, debido a la empresa que lo popularizó) porque su programador decidió comenzar a mostrar estos anuncios a los usuarios de su aplicación.

Incorporar anuncios publicitarios en las aplicaciones de Android no es algo malo. Por un lado, permite al programador recibir ingresos publicitarios a cambio de mostrar publicidad.

Por otro lado, facilita que muchas apps sean gratuitas (con publicidad) y no aplicaciones de pago, por lo que el usuario no tiene que pagar por usarla.

4. ¿Cómo hago que no aparezca más?

El eterno dilema. Aunque existen sistemas para invalidar la publicidad y seguir utilizando el programa (necesita ser root), nosotros vamos a seguir la vía de la razón y la ética.

En principio, cualquier programador es libre de incorporar la publicidad que quiera en su aplicación. Obviamente, cualquier usuario también será libre de dejar de utilizar la aplicación (y/o buscar otra app alternativa) si considera que la publicidad es demasiado molesta.

Método 1: Airpush Detector

Nuestra primera misión será averiguar que apps instaladas son las que están mostrando estos molestos banners en la barra de notificaciones. Para ello utilizaremos Airpush Detector, que es muy sencillo y efectivo:

Basta con abrir la aplicación e instantáneamente comenzará a examinar las apps instaladas y mostrará una lista de las aplicaciones con capacidad para mostrar publicidad en la barra de notificaciones.

Ahora será cosa nuestra decidir si las aplicaciones son lo suficientemente prescindibles como para desinstalarlas. En caso afirmativo, pulsamos sobre la app y nos olvidamos de ella.

Existen varias aplicaciones para detectar publicidad indeseada, similares a Airpush Detector, como por ejemplo Airblocker, TrustGo Detector, Advertising Detector o Addons detector.

Método 2: AppBrain Ad Detector

Puede ocurrir que el Airpush Detector no nos muestre ninguna app en la lista, y aún así sigamos recibiendo publicidad en la barra de notificaciones.

Si es así, utilizaremos AppBrain Ad Detector, una aplicación que nos mostrará un resumen de las apps instaladas (e incluso monitorizar las que vamos instalando) revelando datos interesantes sobre las apps.

En la parte derecha del listado de apps, nos aparecerá un color (rojo, naranja, verde...) que indicará la peligrosidad de los permisos de la aplicación.

Además, podemos examinar cada aplicación y ver que clase de permisos pide (con su gravedad), las redes publicitarias que utiliza, etc...

OJO: Que una aplicación aparezca en rojo no significa que sea maligna, si no que utiliza permisos delicados y que hay que confiar bastante en ella.

Método 3: Lookout Ad Network Detector

Un tercer método, si los anteriores se nos resisten, es instalar el Lookout Ad Network Detector, que muestra las aplicaciones según las distintas acciones que es capaz de realizar:

Mostrar anuncios en la barra de notificaciones.

Modificar la página de inicio del navegador o añadir favoritos.

Añadir iconos al escritorio del launcher.

Realizar llamadas, SMS o cámara.

Recopilar información personal.

Recopilar información de localización.

Recopilar información de dispositivo u operadora.

Reemplazar tono de llamada con publicidad.

Es una aplicación ideal para los paranóicos de la privacidad, que podrán tener controlado que tipo de información se comparte, desde que red publicitaria y con que aplicación.

Método 4: El Sysadmin ataca de nuevo

Si los anteriores métodos no han funcionado, queda una última posibilidad de detectar la app que está mostrando los anuncios. Se trata de utilizar dos aplicaciones: CatLog y OS Monitor.

La primera es un visor del logcat (registro de logs) del dispositivo. En él se refleja cualquier operación que se lleve a cabo en nuestro terminal. Una vez nos aparezca el anuncio en la barra de notificaciones, abrimos el CatLog y guardamos el registro actual en un fichero de texto.

En este registro podremos buscar el texto del anuncio y extraer el PID (un número que identifica la aplicación que ha creado el anuncio).

Una vez tengamos ese PID, sólo tenemos que acceder al OS Monitor, un monitorizador de procesos activos, y buscar en la lista de apps, la que coincide con el PID encontrado anteriormente.

Y esto es todo. ¿Has conseguido eliminar los anuncios de la barra de notificaciones? ¿Conoces alguna app no listada en el artículo digna de mención? Puedes compartirla en los comentarios, si lo deseas.

Fuente:

http://www.emezeta.com/articulos/publicidad-en-las-notificaciones-de-android