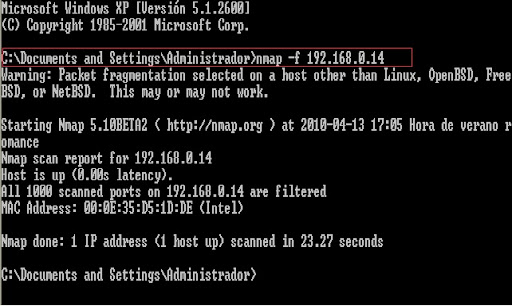

Primero decirte que ese argumento esta muy pobre, es decir solo con la opcion " -f " no estaras haciendo un escaneo completo, pues como te dije ese comando solo tiene utilidad para condimentar un sondeo previo (con puertos filtrados).

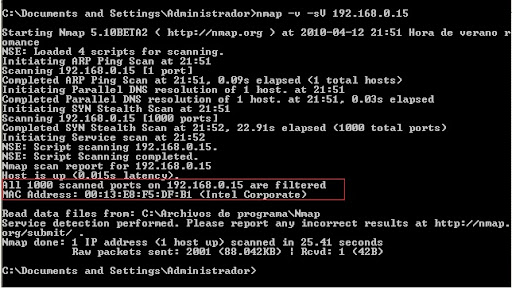

El asunto es que con los puertos filtrados es un poco mas dificil jugar nuestro juego, pero a ver... usemos el sentido comun.

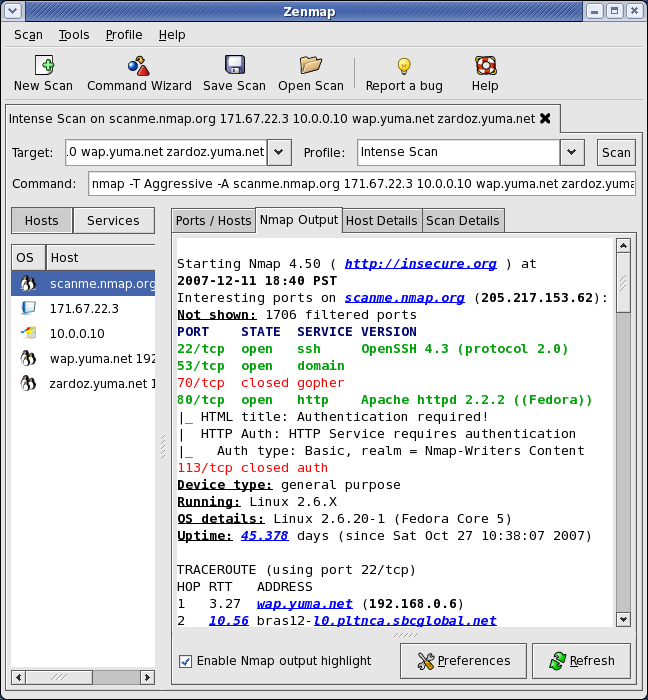

1ero. Por logica si te esta robando tu ancho de banda lo debe usar para conectarse a internet, por ende debe tener el puerto 80 TCP abierto... (tu ponte a imaginar cuales otros servicios de correr, MSN por ejemplo que usa los puertos 6891-6900, 13324, 13325, 1503, 1863).

2do. Te has fijado si alguna otra IP se ha registrado en tu router?

3ero. Porque no pruebas con el Nmap pero en su version grafica, es mas letal pues tiene ciertos profiles de sondeos por default que son una BOMBAAAA....

Cualquier cosa avisame....