El foro utiliza un sistema llamado BBC para añadir funcionalidad "avanzada" al texto plano que se escribe en la caja. Podéis leer más sobre el aquí:

https://es.wikipedia.org/wiki/BBCode

Han salido infinitos temas en el foro sobre como subir una imagen al foro. La respuesta es muy sencilla. No se suben imágenes al foro. "Se linkean".

1. Debes subir la imagen a un servicio de terceros. Hay infinidad de ellos y todos destinados a lo mismo: subir imágenes.

https://imgur.com/

https://imgbb.com/

https://postimages.org/es/

https://subefotos.com/

http://www.subirimagenes.com/

etc.

Yo personalmente recomiendo imgur porque no requiere cuenta, no tiene límites de bandwidth y el proceso es tan simple como coger y arrastrar.

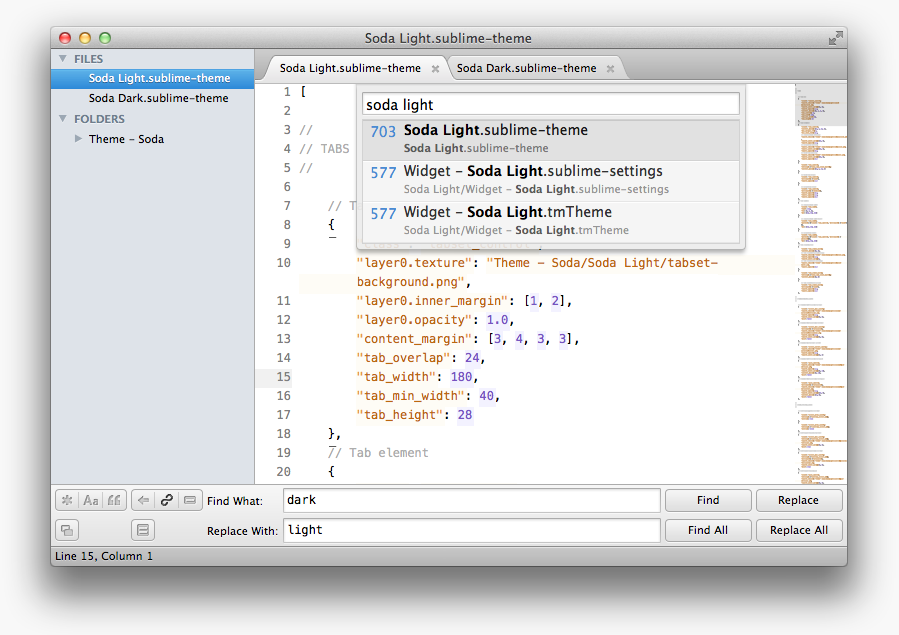

2. Una vez se ha subido la imagen a ese sitio, o bien os dará una URL para la imagen o bien os dará un código BBC. Si os da el código BBC, es cuestión de copiar/pegar. Si os da solo la url, tenéis que dar al icono y pegar la URL entre las etiquetas [img] y [/img]

y pegar la URL entre las etiquetas [img] y [/img]

Ejemplo con Imgur:

Nota Importate, si la imagen es superior a 800x600 pixeles, debéis forzar el ancho a 800px máximo, dado que las reglas no permite más. Para hacerlo, en la propia etiqueta [img] debéis añadir width=800.

Por ejemplo:

PD: Sé que esto es de cajón de madera de pino para los usuarios veteranos, pero cada día la cantidad de gente preguntando esto aumenta... lo dejo aquí con chincheta para que podáis hacer referencia a el si os encontráis un post preguntado como hacerlo. Podéis utilizar esto mismo:

Quedando así:

[Tutorial] Como subir una imagen al foro.

[Tutorial] Como subir una imagen al foro.

https://foro.elhacker.net/sugerencias_y_dudas_sobre_el_foro/tutorial_como_subir_una_imagen_al_foro-t507466.0.html

Saludos

https://es.wikipedia.org/wiki/BBCode

Han salido infinitos temas en el foro sobre como subir una imagen al foro. La respuesta es muy sencilla. No se suben imágenes al foro. "Se linkean".

1. Debes subir la imagen a un servicio de terceros. Hay infinidad de ellos y todos destinados a lo mismo: subir imágenes.

https://imgur.com/

https://imgbb.com/

https://postimages.org/es/

https://subefotos.com/

http://www.subirimagenes.com/

etc.

Yo personalmente recomiendo imgur porque no requiere cuenta, no tiene límites de bandwidth y el proceso es tan simple como coger y arrastrar.

2. Una vez se ha subido la imagen a ese sitio, o bien os dará una URL para la imagen o bien os dará un código BBC. Si os da el código BBC, es cuestión de copiar/pegar. Si os da solo la url, tenéis que dar al icono

y pegar la URL entre las etiquetas [img] y [/img]

y pegar la URL entre las etiquetas [img] y [/img]Ejemplo con Imgur:

Nota Importate, si la imagen es superior a 800x600 pixeles, debéis forzar el ancho a 800px máximo, dado que las reglas no permite más. Para hacerlo, en la propia etiqueta [img] debéis añadir width=800.

Por ejemplo:

Código [Seleccionar]

[img width=800]https://i.imgur.com/d5SvGMr.gif[/img]PD: Sé que esto es de cajón de madera de pino para los usuarios veteranos, pero cada día la cantidad de gente preguntando esto aumenta... lo dejo aquí con chincheta para que podáis hacer referencia a el si os encontráis un post preguntado como hacerlo. Podéis utilizar esto mismo:

Código [Seleccionar]

[img]https://foro.elhacker.net/Themes/converted/images/topic/normal_post_locked_sticky.gif[/img][b] [Tutorial] Como subir una imagen al foro.[/b]

https://foro.elhacker.net/sugerencias_y_dudas_sobre_el_foro/tutorial_como_subir_una_imagen_al_foro-t507466.0.htmlQuedando así:

[Tutorial] Como subir una imagen al foro.

[Tutorial] Como subir una imagen al foro.https://foro.elhacker.net/sugerencias_y_dudas_sobre_el_foro/tutorial_como_subir_una_imagen_al_foro-t507466.0.html

Saludos

)

)  . Queda PROHIBIDO usar el icono de resuelto (

. Queda PROHIBIDO usar el icono de resuelto (

) que os hayan hecho mucha gracia.

) que os hayan hecho mucha gracia.