e107 [Múltiples vulnerabilidades]

Shell Root

Shell Root

Hoy sin querer dormir (01:43 de la mañana - Hora Colombiana), quería mirar cualquier CMS sólo para aprender más PHP. Así que aprovechando que también ando estudiando bugs a nivel web -véase post's anteriores-. Encontré cosillas como estás:

ISSUE 1

Permitir funcionamiento de la aplicación, sin eliminar el archivo de instalación: e107 funciona sin la necesidad de remover el directorio de instalación, comprometiendo por completo el sistema debido a que atreves de él es posible reconfigurar todas las conexiones hacia la base de datos.

El instalador si recomienda su eliminación una vez utilizado pero no impide la ejecución.

Nota: Son palabras de WHK.

PoC: 127.0.0.1/e107/install.php

---

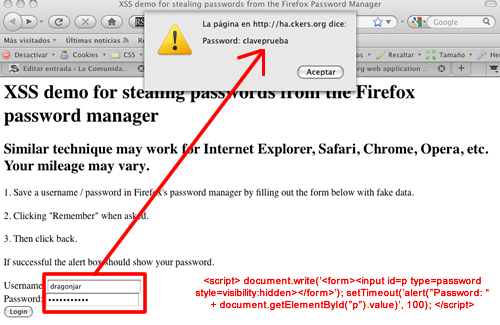

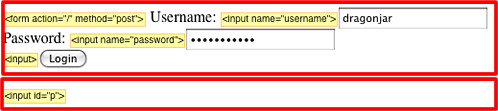

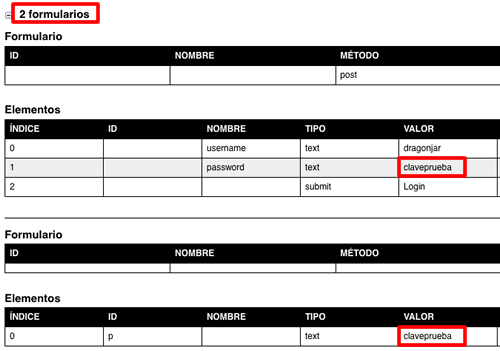

ISSUE 2

Cross-site scripting en la configuración de usuario: (Perfil)

En el archivo usersettings.php en la línea 505, se realiza un UPDATE en el perfil del usuario loggeado y no se filtra de ninguna forma las variables signature y realname, produciendo un XSS.

Código (php,4,8) [Seleccionar]

505 $sql->db_Update("user", "{$new_username} {$pwreset} {$sesschange}

user_email='".$tp -> toDB($_POST['email'])."',

user_signature='".$_POST['signature']."',

user_image='".$tp -> toDB($_POST['image'])."',

user_timezone='".$tp -> toDB($_POST['timezone'])."',

user_hideemail='".intval($tp -> toDB($_POST['hideemail']))."',

user_login='".$_POST['realname']."' {$new_customtitle},

user_xup='".$tp -> toDB($_POST['user_xup'])."'

WHERE user_id='".intval($inp)."' ");Nota: El código sólo fue modificado en su forma de presentación, todo pertenece a una sola línea.

PoC: <script>alert(/XSS/)</script>

---

-- CONTINUE --

Ultima actualización: 17 de diciembre de 2010 - Shell Root

Descripción

Descripción