Uso wimdows 10 la pc es una portatil toshiba satellite, instale kaspersky internet security la primera vez que el viruz me dio problemas, escanie la pc me detecto algunos virus los elimino, se vencio la licencia de ese antivirus y me empezo a dar el mismo problema cuando la base de datos del intivirus se quedo obsoleta, instale algotros antivirus y no me detectan nada, hice los pasos con la consola cmd para ver los procesos activos y no encuentro nada fuera de lo normal, hasta cuando uso un sistema operativo en un live usb me da el mismo problema, tengo miedo que si formateo la pc solo pierda algunos datos que tengo guardados en el disco duro y el problema continue, ya reinicie el sistema operativo para que desinstalara los programas que tenia instalados y el problema sigue, que me recomiendan?. Saludos

- Bienvenido a Test Foro de elhacker.net SMF 2.1.

Esta sección te permite ver todos los mensajes escritos por este usuario. Ten en cuenta que sólo puedes ver los mensajes escritos en zonas a las que tienes acceso en este momento.

#1

Seguridad / Tengo un viruz en mi pc que me a desactivado algunas teclas del teclado, que me recomiendan?

6 Noviembre 2021, 04:28 AM #2

Hacking Wireless / Que marcas de routers no son vulnerables a ataques PMKID

15 Febrero 2020, 03:17 AM

Pegunto esto por que intentando obtener la contraseña de algunas redes, me me aparecian algunos mensajes que decian, que la red que estaba atacando, no era vulnerable a este ataque. Y hasta la fecha no he podido obtener alguna contraseña de alguna red, utilizando este metodo.

#3

Wireless en Linux / Mensaje de error al realizar ataque PMKID en Kali usando wifibroot

18 Agosto 2019, 21:03 PM

Estoy usando la ultima version de Kali linux, para realizar el ataque, tengo activo el modo monitor en mi tarjeta de red que es uno de los requisitos para este ataque con wifibroot, el nivel de señal del objetivo es de -83 el router que usa es un tenda, intente con otro objetivo que tenia un nivel de señal de -64 con un router desconocido pero solo se queda esperando la respuesta de asociacion

el mensaje que me aparece es este

[!] The target AP doesn't contain PMKID field. Not Vulnerable. Try with handshake.

Exception in thread hopper (most likely raised during interpreter shutdown):

Traceback (most recent call last):

File "/usr/lib/python2.7/threading.py", line 801, in __bootstrap_inner

File "/usr/lib/python2.7/threading.py", line 754, in run

File "wifibroot.py", line 126, in hop_channels

<type 'exceptions.AttributeError'>: 'NoneType' object has no attribute 'system'

root@kali:~/WiFiBroot#

Entiendo el idioma ingles pero, no se si este mensaje pueda deverse a algun paquete faltante que wifibroot requiera para poder funcionar, o si los routers tenda no son vulnerables, tambien lo intente con un objetivo con un router tp link y solo se quedaba esperando la respuesta de asociacion

Este es otro mensaje que me aparece con otro objetivo, este me hace pensar que falta algun modulo para el funcionamiento de wifibroot

*] Received 00E1B0101344 (unknown) < C83A35E529B0 (Tenda) [Association Response]

el mensaje que me aparece es este

[!] The target AP doesn't contain PMKID field. Not Vulnerable. Try with handshake.

Exception in thread hopper (most likely raised during interpreter shutdown):

Traceback (most recent call last):

File "/usr/lib/python2.7/threading.py", line 801, in __bootstrap_inner

File "/usr/lib/python2.7/threading.py", line 754, in run

File "wifibroot.py", line 126, in hop_channels

<type 'exceptions.AttributeError'>: 'NoneType' object has no attribute 'system'

root@kali:~/WiFiBroot#

Entiendo el idioma ingles pero, no se si este mensaje pueda deverse a algun paquete faltante que wifibroot requiera para poder funcionar, o si los routers tenda no son vulnerables, tambien lo intente con un objetivo con un router tp link y solo se quedaba esperando la respuesta de asociacion

Este es otro mensaje que me aparece con otro objetivo, este me hace pensar que falta algun modulo para el funcionamiento de wifibroot

*] Received 00E1B0101344 (unknown) < C83A35E529B0 (Tenda) [Association Response]

- Received --E1B0------ (unknown) < --3A35------ (Tenda) [Association Response]

- Received --E1B0------ (unknown) < --3A35------ (Tenda) [Association Response]

- Received --E1B0------ (unknown) < --3A35------ (Tenda) [Association Response]

- EAPOL --3A35------ (Tenda) > --E1B0------ (unknown) [Initiated]

Traceback (most recent call last):

File "wifibroot.py", line 606, in <module>

main()

File "wifibroot.py", line 581, in main

pmk.lets_crack()

File "wifibroot.py", line 230, in lets_crack

_pass, _hash, _hash_ = self.pmkid.crack( WRITE__ )

File "/root/WiFiBroot/wireless/pmkid.py", line 290, in crack

PMKID = binascii.hexlify(self.__EAPOL.getlayer(Raw).load)[202:234]

AttributeError: 'int' object has no attribute 'getlayer'

root@kali:~/WiFiBroot#

#4

GNU/Linux / Mensaje de error al intentar instalar python-pbkdf2 en kali linux a que se deve

7 Marzo 2019, 19:29 PM

Estoy tratando de instalar wifibroot, en kali linux, estoy usando la version mas actualizada de kali linux, estoy siguiendo los pasos de este tutorial https://www.wifi-libre.com/topic-1232-wifibroot-script-para-captura-y-crack-de-handhsake-y-de-pmkid.html Al ejecutar sudo apt install python-pbkdf2 en el terminal me aparece el mensage de error que dice

root@kali:~# sudo apt install python-pbkdf2

E: Tipo «ded» desconocido en la línea 7 de la lista de fuentes /etc/apt/sources.list

E: No se pudieron leer las listas de fuentes.

E: Tipo «ded» desconocido en la línea 7 de la lista de fuentes /etc/apt/sources.list

E: No se pudieron leer las listas de fuentes.

crei que el probema se devia a los repositorios y hice un cambio en los repositorios de la version de kali que estoy usando, copie los repositorios de otra version de kali que usaba que no me daba problemas al actualizar y instalar paquetes y me sigue dando el problema la lista de repositorios actuales que le tengo a la vesion de kali que estoy usando es la siguiente

#

# deb cdrom:[Debian GNU/Linux 2018.2 _Kali-rolling_ - Official Snapshot amd64 LIVE/INSTALL Binary 20180412-10:55]/ kali-last-snapshot contrib main non-free

# deb cdrom:[Debian GNU/Linux 2018.2 _Kali-rolling_ - Official Snapshot amd64 LIVE/INSTALL Binary 20180412-10:55]/ kali-last-snapshot contrib main non-free

ded http://http.kali.org/kali kali-rolling main non-free contrib

# For source package access, uncomment the following line

deb-src http://http.kali.org/kali kali-rolling main non-free contrib

Les agradeceria muchisimo su ayuda espero sus respuestas

root@kali:~# sudo apt install python-pbkdf2

E: Tipo «ded» desconocido en la línea 7 de la lista de fuentes /etc/apt/sources.list

E: No se pudieron leer las listas de fuentes.

E: Tipo «ded» desconocido en la línea 7 de la lista de fuentes /etc/apt/sources.list

E: No se pudieron leer las listas de fuentes.

crei que el probema se devia a los repositorios y hice un cambio en los repositorios de la version de kali que estoy usando, copie los repositorios de otra version de kali que usaba que no me daba problemas al actualizar y instalar paquetes y me sigue dando el problema la lista de repositorios actuales que le tengo a la vesion de kali que estoy usando es la siguiente

#

# deb cdrom:[Debian GNU/Linux 2018.2 _Kali-rolling_ - Official Snapshot amd64 LIVE/INSTALL Binary 20180412-10:55]/ kali-last-snapshot contrib main non-free

# deb cdrom:[Debian GNU/Linux 2018.2 _Kali-rolling_ - Official Snapshot amd64 LIVE/INSTALL Binary 20180412-10:55]/ kali-last-snapshot contrib main non-free

ded http://http.kali.org/kali kali-rolling main non-free contrib

# For source package access, uncomment the following line

deb-src http://http.kali.org/kali kali-rolling main non-free contrib

Les agradeceria muchisimo su ayuda espero sus respuestas

#5

GNU/Linux / Problema al instalar social mapper en kali linux como lo puedo solucionar

23 Enero 2019, 06:27 AM

Estoy instalando social mapper en kali linux version 2018.2-amd64, en mi maquina virtual, todo ba bien hasta cuando se descarga el ultimo paquete de face recognition 0.3.0.tar.gz de 100.1MB, la descarga aparece completa en cantidad de megas descargados pero en el porcentage que aparece al lado se queda en 99% Luego sale un mensaje de error en color rojo y se termina el proceso.

#6

Mensajería / Alguna herramienta para encontrar redes sociales de una persona usando su foto

17 Enero 2019, 04:26 AM

Hola necesito encontrar las redes sociales de una persona, pero no se su nombre solo tengo algunas fotografias de la persona, estuve viendo el funcionamiento de social mapper pero veo que necesito saber el nombre de la persona para encontrar las redes sociales de las personas con esa herramienta. La otra opcion la app findface ya no funciona. Es una chica que me gusta pero cada vez que le pregunto nunca me dice su nombre y la quiero impresionar encontrando su nombre sin que me lo diga. Algun sitio o herramienta que me recomienden se los agradeceria mucho.

#7

Dudas Generales / Funcionan los grupos de trader pump and dump de criptomonedas

12 Marzo 2018, 05:26 AM

He leido de algunos grupos de traders de criptomonedas que coordinan en grupo las ventas y compras de estas divisas, para manipular el precio y obtener ganancias, algunos funcionan a traves de canales en telegram. Alguien que haya tenido alguna experiencia en alguno de estos grupos que me diga si funcionan

#8

Windows / Problema al intentar arrancar windows 8 No bootable device restart system

29 Julio 2017, 07:15 AM

Intentando iniciar ubuntu kylin desde una live usb me resulto este problema, configure la BIOS para iniciar desde la usb y en boot mode selecione uefi boot luego inicie desde la usb dentro del menu de la live usb seleccione la opcion Install ubuntu kylin pero no termine el proceso por temor a perder mi sistema operativo anfitrion solo seleccione el idioma en el proceso y apague mi equipo y lo inicie y configure la BIOS para iniciar desde el sistema anfitrion que es windows 8 luego cuando realizo la configuracion normal en la BIOS para iniciar con mi sistema operativo anfitrion me aparece este mensaje: No bootable device - - Please restart system , reinicio my sistema y me aparece lo mismo, el equipo es una portatil toshiba satellite, es posible que haya formateado my disco duro al intentar iniciar ubuntu desde la live usb o esto tiene solucion?

#9

GNU/Linux / Como instalo modulos a wifislax

15 Mayo 2016, 02:46 AM

Estoy tratando de instalar el modulo fsam7440 a wifislax en una live usb, descargue el modulo lo copie y luego lo pegue en la carpeta modules del pendrive, luego sigo los pasos para compilarlo y intalarlo, como se describe en este post http://foro.seguridadwireless.net/manuales-de-wifislax-wifiway/wifislax-y-boton-de-encendido-de-wifi-tu-tarjeta-no-se-enciende-leete-esto/ y no me funciona alguien que pueda explicar como hacerlo paso a paso

#10

Redes / Como lograr que wifislax4.11.1 reconozca la tarjeta de red interna de mi pc

12 Mayo 2016, 14:29 PM

Uso wifislax en un live usb pero cunado uso los comandos como fsam7440 1, rfkill unblock 0 y iwconfig wlan0 txpower siempre me da mensajes de error con fsam 7440 1 me aparece "ERROR Radio don't turned on

#11

Dudas Generales / Paginas donde encontrar datos de números telefónicos y correos electrónicos

19 Febrero 2016, 01:23 AM

Hola después de algún tiempo ausente del foro estoy de vuelta. Saludos a todos. Quisiera saber de sitios donde obtener datos de correos electrónicos y números telefónicos, ya he tratado con estos, Spokeo fue el primero que puedo decir la versión de pago es casi un fraude por no decir que lo es, los demás sitios Pipl, WebMii, Snitch.name, everify en la mayoría solo hay datos de personas que viven en EE.UU y solo aparecen unos pocos países de latinoamerica, para ser especifico necesito datos de un numero de un móvil que se ubica en centro américa y obtener el No. del móvil de una persona con el nombre completo y el email ya he buscado en google con los trucos de los paréntesis y las comillas y no he encontrado algo útil, la persona del móvil que necesito usa un teléfono móvil con android, he pensado en la vulnerabilidad de stagefreight, pero como hacer llegar el exploit al movil, En cuanto a los datos del movil del No. de movil que me anda fregando solo tengo el no de móvil y he gravado sus llamadas, aun no recibo amenazas para ir a la policía, Necesito ideas no importa que los sitios donde pueda obtener los datos sean de pago.

#12

GNU/Linux / Problema al iniciar tails desde una SD card

21 Septiembre 2015, 15:05 PM

Grabe tails en la SD siguiendo los pasos que se explican en la documentacion de tails en su sitio web y solo me aparece este mensaje al tratar de iniciar tails: WARNING: No configuration file found

boot:

boot:

#13

Noticias / 3 razones por las que el precio bitcoin podría estar al alza en 2015 ó 2016

21 Enero 2015, 06:10 AM

En nuestro último artículo hemos explicado las razones que podrían hacer que el precio de bitcoin siga siendo bajista en 2015. En nuestro análisis de hoy expondremos qué factores podrían crear un entorno alcista para la cotización de bitcoin a pesar de los factores que lo están empujando a la baja.

Liquidación de bitcoins en manos de gobiernos y empresas mineras de bitcoin

Una condición muy necesaria que se debe cumplir para permitir una subida del precio de bitcoins es que se liquiden las posiciones conjuntas de los gobiernos de EE.UU y Australia incautadas a la red de tráfico de estupefacientes online Silk Road y que ascienden en total a 124.000 bitcoins. También tendrían que salir al mercado los 200.000 bitcoins de los antiguos clientes de Mt.Gox y los 94.000 bitcoins de Butterfly Labs y otras empresas mineras de bitcoins. En conjunto, hablamos de al menos unos 420.000 bitcoins, lo que supondría un 4% del volumen total de bitcoins existentes en el mercado en este momento.

1. Factores que podrían empujar al alza el precio de bitcoin: ETFs y mercados regulados

En la actualidad, a falta de un frenesí comprador chino como hubo a finales de 2013 el factor que más podría empujar al alza el precio de bitcoin es una regulación de Bitcoin en EE.UU. y la aprobación de un ETF de bitcoins como el que están preparando los hermanos Winklevoss.

Es una situación irónica, ya que Bitcoin era una criptomoneda que se había creado para operar al margen del sistema financiero como moneda digital entre pares (peer-to-peer en inglés) sin la necesidad de contar con las instituciones del mercado clásicas centralizadas. El auge de Bitcoin desde un punto de vista económico se propició inicialmente por su uso en el mercado de estupefacientes Silk Road y más tarde la especulación global y la entrada de capital riesgo apostando por todo tipo de aplicaciones y soluciones que podrían beneficiarse de la tecnología de cadena de bloques (blockchain) en la que se basa el protocolo Bitcoin. A día de hoy, Bitcoin sigue siendo una tecnología fascinante que puede revolucionar el sector financiero y el registro de activos, pero todavía no sabemos cómo o cuándo va a pasar y no tenemos aplicaciones reales que estén siendo usadas por millones de personas de forma activa para justificar su uso. En este sentido, comprar bitcoins es como comprar el dominio "Sex.com o CocaCola.com" en 1993. En aquel momento la mayoría de la gente no entendía de que servía ser propietario de dominios de una cosa que se llamaba Internet, pero años más tarde esos dominios llegaron a valer millones de dólares en algunos casos. La metáfora no es válida al 100%, pero sirve para explicar como algo que no conocemos muy bien todavía como el protocolo Bitcoin (u otra criptmoneda basada en la cadena de bloques) podría llegar a revalorizarse mucho en el futuro si llega a alcanzar una masa crítica en el mercado. La dificultad que tienen los inversores grandes es tomar posiciones en el mercado Bitcoin, pero la regulación y los ETF podrían facilitar la entrada masiva de dinero en bitcoins y, por tanto, fomentar su revalorización.

Por ahora las soluciones disponibles a través de casas de cambio online de bitcoins, que además han sufrido robos y ataques regulares a sus sistemas, como Bitstamp hace poco, dificultan la entrada de nuevo dinero. Si no se regula el Bitcoin o se crea un ETF, el efecto podría ser el contrario y reforzar la tendencia bajista del precio en el tiempo.

2. El Halving en 2016 de Bitcoin podría empujar al alza el precio de bitcoin

El Halving de 2013 favoreció la revalorización del precio de bitcoin. ¿Por qué? Cada cuatro años la recompensa (llamada Coinbase) que se le da a los mineros de media cada 10 minutos por crear un nuevo bloque se divide por la mitad (por eso se llama halving). En los bloques generados los primeros cuatro años el protocolo Bitcoin daba 50 bitcoins; a los cuatro años se pasó a los 25 bitcoins, que es la recompensa que actualmente reciben los mineros al extraer un nuevo bloque; y en 2016, que es cuando se producirá el próximo halving, la recompensa será de 12,5 bitcoins.

La reducción de la emisión de nuevos bitcoins por la minería Bitcoin reduce la disponibilidad en el mercado de nuevos bitcoins, revalorizando, por tanto, los bitcoins ya existentes.

3. Problemas del sistema financiero y su influencia en el precio de bitcoin

Otro factor que siempre hay que tener en cuenta es la ocurrencia de cualquier crisis de confianza en el sistema financiero que podría empujar al alza una serie de activos, incluidos entre ellos, el bitcoin. La ventaja práctica del bitcoin es su fácil transportabilidad sin controles posibles por parte de ninguna institución para mover valor por el mundo entero. Pero aunque no sea para evitar controles de capital, una crisis de confianza seria en el sistema financiero podría empujar fácilmente a bitcoin a precios sustancialmente más altos.

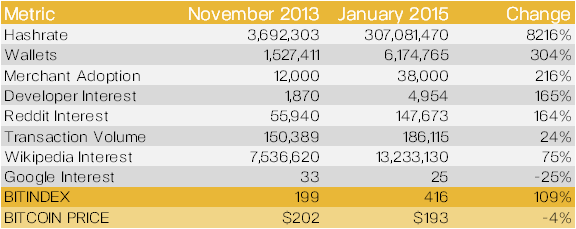

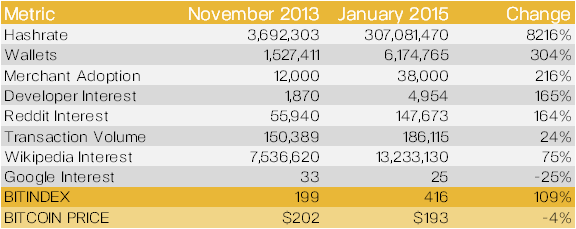

Indicadores de salud del ecosistema de Bitcoin

Como explica Pantera Capital en su reciente boletín de noticias, los fundamentos y el precio de un activo muchas veces difieren en los mercados. El Bitindex por eso no incluye el precio de bitcoin como indicador, y esta métrica de Pantera Capital de indicadores de salud del ecosistema Bitcoin intenta cuantificar el crecimiento del ecosistema, el cual sigue en aumento. Según los datos de Pantera Capital, siete de los ocho indicadores que analizan (potencia Hash, carteras, adopción comercial, interés de desarrollo, interés en Reddit, volumen de transacciones, interés en Wikipedia e interés en Google) han aumentando desde que los analizan, cuando el precio de bitcoin estaba a 190 dólares, en noviembre de 2013. De los indicadores que destaca, los que nos parecen más válidos e interesantes son los indicadores que demuestran un aumento del interés por Bitcoin en Internet, como el número de menciones en Reddit, Foros, Wikipedia, Google. Curiosamente el único indicador que ha bajado son las búsquedas en Google. Finalmente, otro indicador clave es el interés y crecimiento de nuevos desarrolladores que se unen a mejorar el protocolo Bitcoin (Bitcoin Core).

por @DoctorBitcoin y el equipo de analistas de OroyFinanzas.com utilizando selectivamente ideas de Pantera Capital

http://www.oroyfinanzas.com/2015/01/3-razones-precio-bitcoin-cotizacion-alza-2015-2016/

Razones por las que el precio de Bitcoin puede bajar más todavía en 2015

http://www.oroyfinanzas.com/2015/01/razones-por-que-precio-bitcoin-cotizacion-puede-bajar-mas-2015/

Liquidación de bitcoins en manos de gobiernos y empresas mineras de bitcoin

Una condición muy necesaria que se debe cumplir para permitir una subida del precio de bitcoins es que se liquiden las posiciones conjuntas de los gobiernos de EE.UU y Australia incautadas a la red de tráfico de estupefacientes online Silk Road y que ascienden en total a 124.000 bitcoins. También tendrían que salir al mercado los 200.000 bitcoins de los antiguos clientes de Mt.Gox y los 94.000 bitcoins de Butterfly Labs y otras empresas mineras de bitcoins. En conjunto, hablamos de al menos unos 420.000 bitcoins, lo que supondría un 4% del volumen total de bitcoins existentes en el mercado en este momento.

1. Factores que podrían empujar al alza el precio de bitcoin: ETFs y mercados regulados

En la actualidad, a falta de un frenesí comprador chino como hubo a finales de 2013 el factor que más podría empujar al alza el precio de bitcoin es una regulación de Bitcoin en EE.UU. y la aprobación de un ETF de bitcoins como el que están preparando los hermanos Winklevoss.

Es una situación irónica, ya que Bitcoin era una criptomoneda que se había creado para operar al margen del sistema financiero como moneda digital entre pares (peer-to-peer en inglés) sin la necesidad de contar con las instituciones del mercado clásicas centralizadas. El auge de Bitcoin desde un punto de vista económico se propició inicialmente por su uso en el mercado de estupefacientes Silk Road y más tarde la especulación global y la entrada de capital riesgo apostando por todo tipo de aplicaciones y soluciones que podrían beneficiarse de la tecnología de cadena de bloques (blockchain) en la que se basa el protocolo Bitcoin. A día de hoy, Bitcoin sigue siendo una tecnología fascinante que puede revolucionar el sector financiero y el registro de activos, pero todavía no sabemos cómo o cuándo va a pasar y no tenemos aplicaciones reales que estén siendo usadas por millones de personas de forma activa para justificar su uso. En este sentido, comprar bitcoins es como comprar el dominio "Sex.com o CocaCola.com" en 1993. En aquel momento la mayoría de la gente no entendía de que servía ser propietario de dominios de una cosa que se llamaba Internet, pero años más tarde esos dominios llegaron a valer millones de dólares en algunos casos. La metáfora no es válida al 100%, pero sirve para explicar como algo que no conocemos muy bien todavía como el protocolo Bitcoin (u otra criptmoneda basada en la cadena de bloques) podría llegar a revalorizarse mucho en el futuro si llega a alcanzar una masa crítica en el mercado. La dificultad que tienen los inversores grandes es tomar posiciones en el mercado Bitcoin, pero la regulación y los ETF podrían facilitar la entrada masiva de dinero en bitcoins y, por tanto, fomentar su revalorización.

Por ahora las soluciones disponibles a través de casas de cambio online de bitcoins, que además han sufrido robos y ataques regulares a sus sistemas, como Bitstamp hace poco, dificultan la entrada de nuevo dinero. Si no se regula el Bitcoin o se crea un ETF, el efecto podría ser el contrario y reforzar la tendencia bajista del precio en el tiempo.

2. El Halving en 2016 de Bitcoin podría empujar al alza el precio de bitcoin

El Halving de 2013 favoreció la revalorización del precio de bitcoin. ¿Por qué? Cada cuatro años la recompensa (llamada Coinbase) que se le da a los mineros de media cada 10 minutos por crear un nuevo bloque se divide por la mitad (por eso se llama halving). En los bloques generados los primeros cuatro años el protocolo Bitcoin daba 50 bitcoins; a los cuatro años se pasó a los 25 bitcoins, que es la recompensa que actualmente reciben los mineros al extraer un nuevo bloque; y en 2016, que es cuando se producirá el próximo halving, la recompensa será de 12,5 bitcoins.

La reducción de la emisión de nuevos bitcoins por la minería Bitcoin reduce la disponibilidad en el mercado de nuevos bitcoins, revalorizando, por tanto, los bitcoins ya existentes.

3. Problemas del sistema financiero y su influencia en el precio de bitcoin

Otro factor que siempre hay que tener en cuenta es la ocurrencia de cualquier crisis de confianza en el sistema financiero que podría empujar al alza una serie de activos, incluidos entre ellos, el bitcoin. La ventaja práctica del bitcoin es su fácil transportabilidad sin controles posibles por parte de ninguna institución para mover valor por el mundo entero. Pero aunque no sea para evitar controles de capital, una crisis de confianza seria en el sistema financiero podría empujar fácilmente a bitcoin a precios sustancialmente más altos.

Indicadores de salud del ecosistema de Bitcoin

Como explica Pantera Capital en su reciente boletín de noticias, los fundamentos y el precio de un activo muchas veces difieren en los mercados. El Bitindex por eso no incluye el precio de bitcoin como indicador, y esta métrica de Pantera Capital de indicadores de salud del ecosistema Bitcoin intenta cuantificar el crecimiento del ecosistema, el cual sigue en aumento. Según los datos de Pantera Capital, siete de los ocho indicadores que analizan (potencia Hash, carteras, adopción comercial, interés de desarrollo, interés en Reddit, volumen de transacciones, interés en Wikipedia e interés en Google) han aumentando desde que los analizan, cuando el precio de bitcoin estaba a 190 dólares, en noviembre de 2013. De los indicadores que destaca, los que nos parecen más válidos e interesantes son los indicadores que demuestran un aumento del interés por Bitcoin en Internet, como el número de menciones en Reddit, Foros, Wikipedia, Google. Curiosamente el único indicador que ha bajado son las búsquedas en Google. Finalmente, otro indicador clave es el interés y crecimiento de nuevos desarrolladores que se unen a mejorar el protocolo Bitcoin (Bitcoin Core).

por @DoctorBitcoin y el equipo de analistas de OroyFinanzas.com utilizando selectivamente ideas de Pantera Capital

http://www.oroyfinanzas.com/2015/01/3-razones-precio-bitcoin-cotizacion-alza-2015-2016/

Razones por las que el precio de Bitcoin puede bajar más todavía en 2015

http://www.oroyfinanzas.com/2015/01/razones-por-que-precio-bitcoin-cotizacion-puede-bajar-mas-2015/

#14

Dudas Generales / Minar bitcoins en la nuve en "cex.io" alguien que haya provado este servicio

17 Diciembre 2014, 18:16 PM

Hola a todos, el sitio es https://cex.io/ quiza ya muchos lo conozcan, quisiera saber si alguien en el foro a tenido alguna experiencia minando bitcoins en la nuve en ese sitio. Saludos

#15

Noticias / Al fin y al cabo, ¿qué es la singularidad y cuándo llegará?

6 Octubre 2014, 02:31 AM

El concepto de la singularidad... ¿de qué se trata?

Se anticipa un momento singular en la inteligencia artificial.

Es la noción de que las máquinas pueden llegar a ser más inteligentes que los humanos.

Nada volverá a ser como antes.

Esa es la singularidad.

La idea, a grandes rasgos, no es complicada: lo complejo es saber cómo y cuándo se llega a ella.

La BBC aprovechó una conferencia en la sede de Google en San Francisco en la que se reunieron decenas de expertos en inteligencia artificial (IA).

Y en ese círculo, la idea de la singularidad definitivamente entusiasma.

Tiene fecha

Jürgen Schmidhuber trabaja en el laboratorio de IA suizo Idsia, haciendo máquinas que pueden aprender solas, reconocer patrones y solucionar problemas.

¿Cree él en la singularidad?

Schmidhuber notó un patrón en los avances importantes en la historia de la humanidad.

"Cuando yo era niño en el milenio anterior, noté un patrón en los libros de historia, que va así:

~ Hace 40.000 años, los humanos modernos salieron de África a colonizar el planeta.

~ Hace 20.000 años, se inventaron el arco y la flecha: la revolución de la cacería

~ Hace 10.000 años fue la invención de la agricultura, los primeros asentamientos, el principio de la civilización, la colonización de América

~ Hace 5.000 años, las primeras civilizaciones sofisticadas -Egipto y Sumeria- y el invento más importante de la historia escrita: la escritura

~ Hace 2.500 años, fue la Era Axial: los antiguos griegos inventa la democracia y fundan el arte, la ciencia y la filosofía occidental; el Imperio persa es el único en la historia en comprender casi el 50% de la humanidad; China crea las primeras herramientas de cálculo; en India se origina el cero.

Pasando por el Renacimiento y la Revolución Industrial, la historia parece converger en intervalos temporales, cada uno la mitad del previo.

Así se llega al año 2000, con la red global y las computadoras personales propulsando otra revolución industrial.

El siguiente punto es Omega, lo que algunos llaman 'singularidad', que es el punto en el que todo converge.

Será en el año 2030, cuando algo nuevo, radical e increíble podría ocurrir".

Ya está aquí

Por su parte, George Dyson, historiador científico y autor de la obra seminal "Darwin entre las máquinas", cree que no hay que esperar tanto pues el momento de la singularidad ya llegó.

"¡La ironía es extrema! He aquí un grupo de expertos reunidos hablando de la singularidad, lo que -desde mi punto de vista- es evidencia de que ya tuvo lugar".

"Para mí, paradójicamente, el hecho de que no tengamos pruebas es evidencia de ello, pues la verdadera IA es suficientemente astuta como para no revelar que existe".

Según Dyson, "Google es responsable por mucho de eso".

Eso suena exagerado, hasta que uno recuerda que el hombre al que se le atribuye la definición de la singularidad es el director de ingenieros de Google, Ray Kurzweil.

El futurista

Kurzweil es un inventor, autor, futurista. Además es particularmente relevante en cualquier discusión sobre la singularidad.

"Yo veo el futuro como una explosión de conocimiento humano", le dice a la BBC. "Habrá una explosión de música, arte, cultura, ciencia, ingeniería...".

Gracias a la IA, según Kurzwell, habrá una revolución en términos de conocimiento.

Escribió el libro "La singularidad está cerca", y lo que lo hace aún más interesante es que no sólo es un teórico, sino que como director de ingeniería en Google, lidera equipos que están ayudando a hacer que la singularidad sea una realidad.

"Estoy trabajando en que las computadoras entiendan el lenguaje natural.

El lenguaje encarna toda la inteligencia humana y no hay manera de falsificar el nivel humano de comprensión del lenguaje: se necesita un nivel de inteligencia humana para hacerlo.

Si podemos dominar el lenguaje humano, podemos dominar la inteligencia.

He dicho consistentemente que para 2029 las computadoras van a estar a la par con la inteligencia humana, lo suficiente para pasar el llamado 'Turing test', lo que significa que serán indistinguibles en su dominio del lenguaje natural y otros tipos de inteligencia.

Ya de por sí pueden hacer muchas de las cosas que hacen los humanos, en algunos casos mucho mejor.

Lo que ocurrirá luego es que nos fusionaremos con esas computadoras y al final entrarán en nuestros cuerpos y nuestros cerebros, nos harán más sanos, más inteligentes.

Cuando lleguemos a 2045, multiplicaremos nuestra capacidad intelectual por mil millones, según mis cálculos, lo que es un cambio profundo y singular por lo que nos referimos a él como 'singularidad'".

¿Cómo sabe?

2029... 2045... ¿cómo se llega a esas fechas?

"Es una función exponencial asombrosamente pareja, cuando uno traza el progreso.

La primera tecnología que inventamos, la palabra hablada tomó cientos de miles de años; la palabra escrita sólo tardó decenas de miles de años; la palabra impresa, cientos de años. Ahora tendremos cambios en pocos años.

Hay una aceleración debida a este progreso exponencial".

Lo que Kurzweil sugiere es que pensemos en cómo ha evolucionado la tecnología en los últimos 100 años y lo proyectemos al futuro: la evolución continúa y se acelera, así que hay que estar listo para lo que se viene.

"Piense en nuestra inteligencia emocional, que es realmente la más avanzada -el humor, el afecto, el amor-: esas son las cosas más complicadas de todo lo que hacemos.

Estamos estudiándola y aún no hemos llegado a eso pero cuando yo digo que una computadora llegará a ser indistinguible en términos de inteligencia y que luego se fusionará con nosotros, para hacernos más capaces, estoy hablando de ese tipo de cualidades.

Vamos a añadirle inteligencia no biológica a nuestro cerebro, así que seremos un híbrido de pensamiento biológico y no biológico. Eventualmente, dentro de varias décadas, la parte no biológica será lo suficientemente lista como para modelar la parte biológica.

Ese es el escenario que yo imagino".

Según dos de los expertos, en una década y media llegará el momento.

A veces pensamos que dada la increíble complejidad del cerebro humano, la teoría de la singularidad se quedará en eso.

Pero lo que varios expertos afirman es que la cuestión no es si la singularidad llegará sino cuándo.

La experiencia muestra una incesante marcha en la evolución del conocimiento que no da razón ni señal de detenerse.

Más bien, constantemente se acelera.

De manera que ¡a prepararse!

http://www.bbc.co.uk/mundo/noticias/2014/10/141003_singularidad_finde_dv

Se anticipa un momento singular en la inteligencia artificial.

Es la noción de que las máquinas pueden llegar a ser más inteligentes que los humanos.

Nada volverá a ser como antes.

Esa es la singularidad.

La idea, a grandes rasgos, no es complicada: lo complejo es saber cómo y cuándo se llega a ella.

La BBC aprovechó una conferencia en la sede de Google en San Francisco en la que se reunieron decenas de expertos en inteligencia artificial (IA).

Y en ese círculo, la idea de la singularidad definitivamente entusiasma.

Tiene fecha

Jürgen Schmidhuber trabaja en el laboratorio de IA suizo Idsia, haciendo máquinas que pueden aprender solas, reconocer patrones y solucionar problemas.

¿Cree él en la singularidad?

Schmidhuber notó un patrón en los avances importantes en la historia de la humanidad.

"Cuando yo era niño en el milenio anterior, noté un patrón en los libros de historia, que va así:

~ Hace 40.000 años, los humanos modernos salieron de África a colonizar el planeta.

~ Hace 20.000 años, se inventaron el arco y la flecha: la revolución de la cacería

~ Hace 10.000 años fue la invención de la agricultura, los primeros asentamientos, el principio de la civilización, la colonización de América

~ Hace 5.000 años, las primeras civilizaciones sofisticadas -Egipto y Sumeria- y el invento más importante de la historia escrita: la escritura

~ Hace 2.500 años, fue la Era Axial: los antiguos griegos inventa la democracia y fundan el arte, la ciencia y la filosofía occidental; el Imperio persa es el único en la historia en comprender casi el 50% de la humanidad; China crea las primeras herramientas de cálculo; en India se origina el cero.

Pasando por el Renacimiento y la Revolución Industrial, la historia parece converger en intervalos temporales, cada uno la mitad del previo.

Así se llega al año 2000, con la red global y las computadoras personales propulsando otra revolución industrial.

El siguiente punto es Omega, lo que algunos llaman 'singularidad', que es el punto en el que todo converge.

Será en el año 2030, cuando algo nuevo, radical e increíble podría ocurrir".

Ya está aquí

Por su parte, George Dyson, historiador científico y autor de la obra seminal "Darwin entre las máquinas", cree que no hay que esperar tanto pues el momento de la singularidad ya llegó.

"¡La ironía es extrema! He aquí un grupo de expertos reunidos hablando de la singularidad, lo que -desde mi punto de vista- es evidencia de que ya tuvo lugar".

"Para mí, paradójicamente, el hecho de que no tengamos pruebas es evidencia de ello, pues la verdadera IA es suficientemente astuta como para no revelar que existe".

Según Dyson, "Google es responsable por mucho de eso".

Eso suena exagerado, hasta que uno recuerda que el hombre al que se le atribuye la definición de la singularidad es el director de ingenieros de Google, Ray Kurzweil.

El futurista

Kurzweil es un inventor, autor, futurista. Además es particularmente relevante en cualquier discusión sobre la singularidad.

"Yo veo el futuro como una explosión de conocimiento humano", le dice a la BBC. "Habrá una explosión de música, arte, cultura, ciencia, ingeniería...".

Gracias a la IA, según Kurzwell, habrá una revolución en términos de conocimiento.

Escribió el libro "La singularidad está cerca", y lo que lo hace aún más interesante es que no sólo es un teórico, sino que como director de ingeniería en Google, lidera equipos que están ayudando a hacer que la singularidad sea una realidad.

"Estoy trabajando en que las computadoras entiendan el lenguaje natural.

El lenguaje encarna toda la inteligencia humana y no hay manera de falsificar el nivel humano de comprensión del lenguaje: se necesita un nivel de inteligencia humana para hacerlo.

Si podemos dominar el lenguaje humano, podemos dominar la inteligencia.

He dicho consistentemente que para 2029 las computadoras van a estar a la par con la inteligencia humana, lo suficiente para pasar el llamado 'Turing test', lo que significa que serán indistinguibles en su dominio del lenguaje natural y otros tipos de inteligencia.

Ya de por sí pueden hacer muchas de las cosas que hacen los humanos, en algunos casos mucho mejor.

Lo que ocurrirá luego es que nos fusionaremos con esas computadoras y al final entrarán en nuestros cuerpos y nuestros cerebros, nos harán más sanos, más inteligentes.

Cuando lleguemos a 2045, multiplicaremos nuestra capacidad intelectual por mil millones, según mis cálculos, lo que es un cambio profundo y singular por lo que nos referimos a él como 'singularidad'".

¿Cómo sabe?

2029... 2045... ¿cómo se llega a esas fechas?

"Es una función exponencial asombrosamente pareja, cuando uno traza el progreso.

La primera tecnología que inventamos, la palabra hablada tomó cientos de miles de años; la palabra escrita sólo tardó decenas de miles de años; la palabra impresa, cientos de años. Ahora tendremos cambios en pocos años.

Hay una aceleración debida a este progreso exponencial".

Lo que Kurzweil sugiere es que pensemos en cómo ha evolucionado la tecnología en los últimos 100 años y lo proyectemos al futuro: la evolución continúa y se acelera, así que hay que estar listo para lo que se viene.

"Piense en nuestra inteligencia emocional, que es realmente la más avanzada -el humor, el afecto, el amor-: esas son las cosas más complicadas de todo lo que hacemos.

Estamos estudiándola y aún no hemos llegado a eso pero cuando yo digo que una computadora llegará a ser indistinguible en términos de inteligencia y que luego se fusionará con nosotros, para hacernos más capaces, estoy hablando de ese tipo de cualidades.

Vamos a añadirle inteligencia no biológica a nuestro cerebro, así que seremos un híbrido de pensamiento biológico y no biológico. Eventualmente, dentro de varias décadas, la parte no biológica será lo suficientemente lista como para modelar la parte biológica.

Ese es el escenario que yo imagino".

Según dos de los expertos, en una década y media llegará el momento.

A veces pensamos que dada la increíble complejidad del cerebro humano, la teoría de la singularidad se quedará en eso.

Pero lo que varios expertos afirman es que la cuestión no es si la singularidad llegará sino cuándo.

La experiencia muestra una incesante marcha en la evolución del conocimiento que no da razón ni señal de detenerse.

Más bien, constantemente se acelera.

De manera que ¡a prepararse!

http://www.bbc.co.uk/mundo/noticias/2014/10/141003_singularidad_finde_dv

#16

Sugerencias y dudas sobre el Foro / Por que aparece la pagina de CloudFlare

6 Octubre 2014, 01:43 AM

Solicita datos de canvas fingerprint, y abajo completar un captcha

What can I do to prevent this in the future?

If you are on a personal connection, like at home, you can run an anti-virus scan on your device to make sure it is not infected with malware.

If you are at an office or shared network, you can ask the network administrator to run a scan across the network looking for misconfigured or infected devices

Uso una conexión personal y tor, no creo mi ordenador este infectado estoy analizando el equipo y ya lleva 58% y aun no detecta nada de virus, es esto por el spam que han publicado en el foro, ya termine de escanear mi equipo y no encontre nada.

What can I do to prevent this in the future?

If you are on a personal connection, like at home, you can run an anti-virus scan on your device to make sure it is not infected with malware.

If you are at an office or shared network, you can ask the network administrator to run a scan across the network looking for misconfigured or infected devices

Uso una conexión personal y tor, no creo mi ordenador este infectado estoy analizando el equipo y ya lleva 58% y aun no detecta nada de virus, es esto por el spam que han publicado en el foro, ya termine de escanear mi equipo y no encontre nada.

#17

Foro Libre / Que se supone que debemos hacer si empezara la tercera guerra mundial

5 Octubre 2014, 22:42 PM

Esa pregunta me ha dado vueltas en la cabeza estos ultimos dias, el asunto es que algunos pocos reconocemos que quien mueve los hilos de EE.UU mueve los hilos de Rusia, las respuesta es sencilla a quienes no lo entiendan, los illuminatis infiltraron los servicios de inteligencia de EE.UU y de Rusia la CIA y la KGB hay documentales serias sobre eso, con lo que le sucedio a Jhon. F. Kennedy eso quedo en evidencia, George W Bush en un discurso en New México, hablo de un nuevo mecanismo de identificación personal para los ciudadanos de EE.UU, que sería un chip implantado en la mano derecha de cada persona, que prácticamente eso sería el sello de la bestia,

A la conclusión que llego es que seriamos obligados a dejarnos poner este chip con el fin de poder comprar los bienes vitales comida, ropa, etc

Seriamos esclavos y que se supone que deberíamos hacer?

A la conclusión que llego es que seriamos obligados a dejarnos poner este chip con el fin de poder comprar los bienes vitales comida, ropa, etc

Seriamos esclavos y que se supone que deberíamos hacer?

#18

Noticias / Cómo crear tu propia moneda virtual

30 Septiembre 2014, 22:44 PM

Soy la persona más rica del mundo, pero por desgracia sólo en lo que respecta a beebcoins.

Ese es el nombre de la moneda virtual que creé para ver lo fácil que es subirse al tren.

Ese tren es propulsado por bitcoin, la moneda virtual más conocida, con un valor por unidad de unos US$400. Actualmente cada moneda virtual vale mucho menos de la mitad de lo que valía en noviembre pasado, cuando tocaron valores récord.

Y es un tren al que otras monedas como Litecoin y Dogecoin se han subido a también.

Cada día suben a bordo nuevas clases, según las cifras recogidas por el sitio de seguimiento de criptomonedas Cryptsy, que registra actualmente más de 170 monedas virtuales.

La "beebcoin" hasta tiene logo.

"La mayoría de las nuevas criptomonedas que aparecieron desde el advenimiento de bitcoin son básicamente duplicados con un nombre diferente", dice el historiador económico Garrick Hileman, de la London School of Economics.

"Debido a que el código de bitcoin está abierto cualquiera es libre de copiar y pegar el protocolo de software principal de bitcoin para crear su propia criptomoneda", explica.

Muchas de esas monedas virtuales nuevas intentan superar a bitcoin puliendo el código de para evitar algunos de los problemas técnicos que padeceel líder del mercado, añade.

Hablar de cripto monedas alternativas, también conocidas como "monedas alternativas", me hizo pensar en lo fácil que es crear una.

Jeff Garzik, uno de los desarrolladores principales de bitcoin, me dijo: "Es muy sencillo crear tu propia moneda. Ni siquiera hace falta saber mucho de programación".

Garzik me presentó a Matt Corallo, encargado del sitio web Coingen.io, que hace muy sencillo hacer su propio dinero.

Cómo hacerlo

El primer paso fue conseguir unas bitcoins para pagar la pequeña cuota que Corallo cobra por generar una copia del software de la moneda.

Esto resultó ser un obstáculo, ya que es difícil comprar bitcoins rápidamente. Yo quería poner alguna barrera de seguridad entre yo y el que me los vendiera, así que usé la aplicación Barclays Pingit en un teléfono inteligente para comprar monedas a través de la página web BitBargain.

Aunque su valor es fluctuante, las bitcoins se usan en muchos comercios.

Con Bitcoins guardados de forma segura en mi billetera digital, le transferí algunos a Corallo y, al igual que muchos otros cientos de personas, completé el formulario que define cómo funcionaría mi moneda, ahora apodada beebcoins ("beeb" es el nombre con el que llamamos cariñosamente a la BBC).

Decidí que habría un máximo de 21 millones de beebcoins, elegí una abreviatura (BBC), un logo e hice algunas elecciones sobre las entrañas técnicas del sistema Beebcoin.

El siguiente paso fue instalar el software en varios ordenadores y luego conseguir que intercomunicaran para formar la pequeña red necesaria para fabricar las monedas. Por definición, las criptomonedas funcionan en estructuras de comunidad, y resulta que tengo suficientes ordenadores en casa - siete la última vez que las conté- como para formar esa comunidad y empezar a excavar en la mina virtual.

Coingen ofrece poco soporte técnico, así que recorrí la web en busca de ayuda y encontré una lista de pasos a seguir.

Escribí comandos en la línea de comandos, conecté las máquinas entre sí, armé la red de mi casa y puse cada una a hacer complicados cálculos matemáticos para generar monedas.

A los 20 minutos apareció el primer mensaje diciéndome que habían sido creadas algunas monedas. Lamentablemente, eso no significaba que podía empezar a transferirlas o compartirlas de inmediato. En cambio, las beebcoins tenían que "madurar". Los equipos tenían que completar mucho más trabajo antes de que la excavación diera sus frutos.

Gasto

En total, las máquinas tardaron seis horas a plena velocidad en completar el trabajo necesario para obtener esas monedas. Ahora tengo miles de ellas. Me pregunto cuánto gasté en electricidad para hacerlas...

Se me ocurrió entonces que si quería convertir las beebcoins en una moneda real iba a necesitar mucho más que ordenadores. Hacía falta un trabajo de marketing para que la gente valorara la moneda y me ayudara con más ordenadores o incluso dinero en efectivo real.

También iba a necesitar personas con más habilidades de programación que las mías para añadir darle un aspecto más amigable al sistema generador de efectivo virtual.

El duro trabajo que da ir más allá de lo básico fue expuesto por el sitio de noticias tecnológicas Ars Technica, que creó su propia criptomoneda: las Ars Coins. Para ello reclutó a unos pocos desarrolladores y aun así tuvo problemas cuando lanzó la moneda a sus lectores. Fue difícil resolverlos y lograr que la gente las comprara.

Pero incluso así, la única recompensa que pudo ofrecerles fue darles iconos especiales en los mensajes que enviaban a los foros de discusión de la revista.

En mi caso, la experiencia me hizo comprender mejor cómo funcionan las monedas virtuales y por qué algunas fracasan y otras tienen éxito. El valor de estas monedas virtuales se basa, al igual que las cosas reales, en lo que la gente está dispuesta a pagar.

Es tal vez por eso que muchas de estas monedas giran en torno a una comunidad en línea, cuyos miembros invierten en esa idea y premian el buen comportamiento de los otros miembros.

Por el momento, las beebcoins tienen cero valor monetario, a menos que haya alguien por ahí que quiera quitármelas de las manos. Escucho ofertas.

http://www.bbc.co.uk/mundo/noticias/2014/05/140425_tecnologia_monedas_virtuales_bitcoin_beebcoin_rg

Ese es el nombre de la moneda virtual que creé para ver lo fácil que es subirse al tren.

Ese tren es propulsado por bitcoin, la moneda virtual más conocida, con un valor por unidad de unos US$400. Actualmente cada moneda virtual vale mucho menos de la mitad de lo que valía en noviembre pasado, cuando tocaron valores récord.

Y es un tren al que otras monedas como Litecoin y Dogecoin se han subido a también.

Cada día suben a bordo nuevas clases, según las cifras recogidas por el sitio de seguimiento de criptomonedas Cryptsy, que registra actualmente más de 170 monedas virtuales.

La "beebcoin" hasta tiene logo.

"La mayoría de las nuevas criptomonedas que aparecieron desde el advenimiento de bitcoin son básicamente duplicados con un nombre diferente", dice el historiador económico Garrick Hileman, de la London School of Economics.

"Debido a que el código de bitcoin está abierto cualquiera es libre de copiar y pegar el protocolo de software principal de bitcoin para crear su propia criptomoneda", explica.

Muchas de esas monedas virtuales nuevas intentan superar a bitcoin puliendo el código de para evitar algunos de los problemas técnicos que padeceel líder del mercado, añade.

Hablar de cripto monedas alternativas, también conocidas como "monedas alternativas", me hizo pensar en lo fácil que es crear una.

Jeff Garzik, uno de los desarrolladores principales de bitcoin, me dijo: "Es muy sencillo crear tu propia moneda. Ni siquiera hace falta saber mucho de programación".

Garzik me presentó a Matt Corallo, encargado del sitio web Coingen.io, que hace muy sencillo hacer su propio dinero.

Cómo hacerlo

El primer paso fue conseguir unas bitcoins para pagar la pequeña cuota que Corallo cobra por generar una copia del software de la moneda.

Esto resultó ser un obstáculo, ya que es difícil comprar bitcoins rápidamente. Yo quería poner alguna barrera de seguridad entre yo y el que me los vendiera, así que usé la aplicación Barclays Pingit en un teléfono inteligente para comprar monedas a través de la página web BitBargain.

Aunque su valor es fluctuante, las bitcoins se usan en muchos comercios.

Con Bitcoins guardados de forma segura en mi billetera digital, le transferí algunos a Corallo y, al igual que muchos otros cientos de personas, completé el formulario que define cómo funcionaría mi moneda, ahora apodada beebcoins ("beeb" es el nombre con el que llamamos cariñosamente a la BBC).

Decidí que habría un máximo de 21 millones de beebcoins, elegí una abreviatura (BBC), un logo e hice algunas elecciones sobre las entrañas técnicas del sistema Beebcoin.

El siguiente paso fue instalar el software en varios ordenadores y luego conseguir que intercomunicaran para formar la pequeña red necesaria para fabricar las monedas. Por definición, las criptomonedas funcionan en estructuras de comunidad, y resulta que tengo suficientes ordenadores en casa - siete la última vez que las conté- como para formar esa comunidad y empezar a excavar en la mina virtual.

Coingen ofrece poco soporte técnico, así que recorrí la web en busca de ayuda y encontré una lista de pasos a seguir.

Escribí comandos en la línea de comandos, conecté las máquinas entre sí, armé la red de mi casa y puse cada una a hacer complicados cálculos matemáticos para generar monedas.

A los 20 minutos apareció el primer mensaje diciéndome que habían sido creadas algunas monedas. Lamentablemente, eso no significaba que podía empezar a transferirlas o compartirlas de inmediato. En cambio, las beebcoins tenían que "madurar". Los equipos tenían que completar mucho más trabajo antes de que la excavación diera sus frutos.

Gasto

En total, las máquinas tardaron seis horas a plena velocidad en completar el trabajo necesario para obtener esas monedas. Ahora tengo miles de ellas. Me pregunto cuánto gasté en electricidad para hacerlas...

Se me ocurrió entonces que si quería convertir las beebcoins en una moneda real iba a necesitar mucho más que ordenadores. Hacía falta un trabajo de marketing para que la gente valorara la moneda y me ayudara con más ordenadores o incluso dinero en efectivo real.

También iba a necesitar personas con más habilidades de programación que las mías para añadir darle un aspecto más amigable al sistema generador de efectivo virtual.

El duro trabajo que da ir más allá de lo básico fue expuesto por el sitio de noticias tecnológicas Ars Technica, que creó su propia criptomoneda: las Ars Coins. Para ello reclutó a unos pocos desarrolladores y aun así tuvo problemas cuando lanzó la moneda a sus lectores. Fue difícil resolverlos y lograr que la gente las comprara.

Pero incluso así, la única recompensa que pudo ofrecerles fue darles iconos especiales en los mensajes que enviaban a los foros de discusión de la revista.

En mi caso, la experiencia me hizo comprender mejor cómo funcionan las monedas virtuales y por qué algunas fracasan y otras tienen éxito. El valor de estas monedas virtuales se basa, al igual que las cosas reales, en lo que la gente está dispuesta a pagar.

Es tal vez por eso que muchas de estas monedas giran en torno a una comunidad en línea, cuyos miembros invierten en esa idea y premian el buen comportamiento de los otros miembros.

Por el momento, las beebcoins tienen cero valor monetario, a menos que haya alguien por ahí que quiera quitármelas de las manos. Escucho ofertas.

http://www.bbc.co.uk/mundo/noticias/2014/05/140425_tecnologia_monedas_virtuales_bitcoin_beebcoin_rg

#19

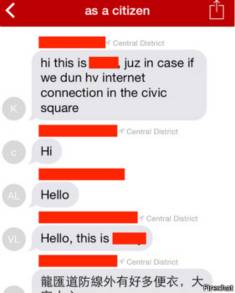

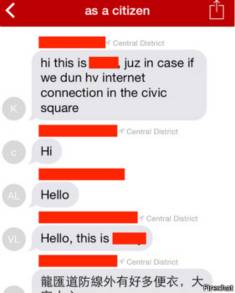

Noticias / La app con la que los manifestantes de Hong Kong burlan la censura china

30 Septiembre 2014, 22:35 PM

Los manifestantes pro democracia que bloquean las calles de Hong Kong desde la semana pasada encontraron en una aplicación telefónica una nueva manera de comunicarse sorteando las dificultades de las autoridades, que han censurado las imágenes y noticias de las protestas.

Manifestantes alzan sus teléfonos celulares durante una protesta en Hong Kong el 29-09-2014.

Los manifestantes buscaron una alternativa despúes de ver que el sitio Instagram había sido bloqueado en China y que muchos más mensajes de lo habitual eran censurados en el sitio chino de microblogging Sina Weibo, similar a Twitter.

Además, el domingo circularon rumores en Hong Kong de que las autoridades de esta región administrativa especial planeaban apagar las redes de telefonía de la ciudad.

Como consecuencia, en apenas 24 horas 100.000 personas en Hong Kong descargaron una aplicación telefónica que les permite comunicarse entre sí aun sin tener acceso a cobertura telefónica ni a internet.

Mensajes en cadena

Intercambio entre usuarios de Firechat durante las protestas de Hong Kong.

Haciendo uso de las tecnologías de Bluetooth y WiFi presentes en los teléfonos inteligentes, los manifestantes se están comunicando a través de Firechat.

Esta aplicación permite que los mensajes se vayan expandiendo como en cadena, saltando de un usuario a otro cercano.

Dentro de la aplicación, las conversaciones se distribuyen por tema o por cercanía con otros usuarios.

Y los mensajes pueden ser compartidos anónimamente.

Manifestantes con su teléfono celular durante protestas en Hong Kong

El domingo hubo un momento en que 33.000 personas en Hong Kong estaban utilizando la aplicación a la vez.

Este sistema es particularmente eficaz cuando hay grandes cantidades de gente concentradas en un mismo lugar, como en un festival de música o en una protesta.

Micha Benoliel, director ejecutivo de Open Garden, la empresa que creó la aplicación, le confirmó a la BBC el enorme aumento de descargas de Firechat desde Hong Kong.

El domingo hubo un momento en que 33.000 personas en Hong Kong estaban utilizando la aplicación a la vez.

El domingo hubo un momento en que 33.000 personas en Hong Kong estaban utilizando la aplicación a la vez.

Tecnología para protestas y emergencias

La aplicación Firechat ya había disfrutado de cierto protagonismo a principios de año, durante otras protestas en Taiwán y en Irán.

Pero nunca antes a esta escala, le dijo Benoliel a la BBC.

El uso de esta tecnología "fuera de red" se ha popularizado en los últimos años en distintas protestas multitudinarias de todo el mundo y cobró fuerza durante la primavera árabe.

En cada ola de manifestaciones se vuelve popular una aplicación diferente, pero todas tienen la misma tecnología de fondo.

En cada país o en cada ola de manifestaciones se puede volver popular una aplicación diferente, pero todas tienen la misma tecnología de fondo.

Algunas, como Zello, que se usó en protestas en Venezuela, funcionan como una aplicación de radio o walkie-talkie para móviles, que puede usarse via Bluetooth.

Esta tecnología también se está explorando en proyectos de ayuda humanitaria en casos de emergencia en los que la red de telefonía está caída.

El proyecto Serval, por ejemplo, concebido a partir de la situación en Haití tras el terremoto de 2010, quiere que en el futuro los usuarios de teléfono en una situación de emergencia puedan hacer llamadas y enviar archivos o mensajes de texto a otros usuarios cercanos.

Además de la comunicación "fuera de red", hay otras aplicaciones útiles en situaciones de protestas o censura, como Silent Voice, Silent Text, Open Garden o Freenet, entre otras.

Estas aplicaciones sí requieren de una concexión a internet para funcionar, pero permiten cifrar la información del usuario para ocultar su localización o el contenido de lo que comparte.

http://www.bbc.co.uk/mundo/noticias/2014/09/140930_tecnologia_hong_kong_app_protestas_ig

Manifestantes alzan sus teléfonos celulares durante una protesta en Hong Kong el 29-09-2014.

Los manifestantes buscaron una alternativa despúes de ver que el sitio Instagram había sido bloqueado en China y que muchos más mensajes de lo habitual eran censurados en el sitio chino de microblogging Sina Weibo, similar a Twitter.

Además, el domingo circularon rumores en Hong Kong de que las autoridades de esta región administrativa especial planeaban apagar las redes de telefonía de la ciudad.

Como consecuencia, en apenas 24 horas 100.000 personas en Hong Kong descargaron una aplicación telefónica que les permite comunicarse entre sí aun sin tener acceso a cobertura telefónica ni a internet.

Mensajes en cadena

Intercambio entre usuarios de Firechat durante las protestas de Hong Kong.

Haciendo uso de las tecnologías de Bluetooth y WiFi presentes en los teléfonos inteligentes, los manifestantes se están comunicando a través de Firechat.

Esta aplicación permite que los mensajes se vayan expandiendo como en cadena, saltando de un usuario a otro cercano.

Dentro de la aplicación, las conversaciones se distribuyen por tema o por cercanía con otros usuarios.

Y los mensajes pueden ser compartidos anónimamente.

Manifestantes con su teléfono celular durante protestas en Hong Kong

El domingo hubo un momento en que 33.000 personas en Hong Kong estaban utilizando la aplicación a la vez.

Este sistema es particularmente eficaz cuando hay grandes cantidades de gente concentradas en un mismo lugar, como en un festival de música o en una protesta.

Micha Benoliel, director ejecutivo de Open Garden, la empresa que creó la aplicación, le confirmó a la BBC el enorme aumento de descargas de Firechat desde Hong Kong.

El domingo hubo un momento en que 33.000 personas en Hong Kong estaban utilizando la aplicación a la vez.

El domingo hubo un momento en que 33.000 personas en Hong Kong estaban utilizando la aplicación a la vez.

Tecnología para protestas y emergencias

La aplicación Firechat ya había disfrutado de cierto protagonismo a principios de año, durante otras protestas en Taiwán y en Irán.

Pero nunca antes a esta escala, le dijo Benoliel a la BBC.

El uso de esta tecnología "fuera de red" se ha popularizado en los últimos años en distintas protestas multitudinarias de todo el mundo y cobró fuerza durante la primavera árabe.

En cada ola de manifestaciones se vuelve popular una aplicación diferente, pero todas tienen la misma tecnología de fondo.

En cada país o en cada ola de manifestaciones se puede volver popular una aplicación diferente, pero todas tienen la misma tecnología de fondo.

Algunas, como Zello, que se usó en protestas en Venezuela, funcionan como una aplicación de radio o walkie-talkie para móviles, que puede usarse via Bluetooth.

Esta tecnología también se está explorando en proyectos de ayuda humanitaria en casos de emergencia en los que la red de telefonía está caída.

El proyecto Serval, por ejemplo, concebido a partir de la situación en Haití tras el terremoto de 2010, quiere que en el futuro los usuarios de teléfono en una situación de emergencia puedan hacer llamadas y enviar archivos o mensajes de texto a otros usuarios cercanos.

Además de la comunicación "fuera de red", hay otras aplicaciones útiles en situaciones de protestas o censura, como Silent Voice, Silent Text, Open Garden o Freenet, entre otras.

Estas aplicaciones sí requieren de una concexión a internet para funcionar, pero permiten cifrar la información del usuario para ocultar su localización o el contenido de lo que comparte.

http://www.bbc.co.uk/mundo/noticias/2014/09/140930_tecnologia_hong_kong_app_protestas_ig

#20

Noticias / Bancos de EE.UU. equipan autos comprados a crédito con el 'botón de la muerte'

30 Septiembre 2014, 22:25 PM

Bancos estadounidenses han equipado a los automóviles comprados a crédito con el 'botón de la muerte'. Esto permite a sus empleados bloquear remotamente el sistema de encendido de los vehículos de los clientes que dejen de pagar las cuotas.

Según informa 'The New York Times', el nuevo dispositivo ya está instalado en unos dos millones de coches en EE.UU. En caso de retraso con las cuotas el sensor da señales de luz y sonido para recordar a su dueño la necesidad de pagar la deuda. Si el deudor no responde, el prestamista puede apagar de forma remota el motor de su auto y evitar que vuelva a encenderse.

No obstante, la legalidad de la instalación de tales sistemas es cuestionable debido a que el bloqueo puede ocurrir durante el movimiento y crear una situación de emergencia en la carretera. Además, en varios casos, el motor fue apagado cuando el conductor apresuradamente transportaba a un enfermo al hospital.

Por su parte los creadores del bloqueo remoto de la compañía Imetrik, unos de los proveedores del polémico sistema, afirman que sus aparatos —de un valor aproximado de 100 dólares— pueden desactivar el encendido sólo en los vehículos apagados. Los diseñadores también destacan que algunos de los dispositivos vienen con módulos GPS, que permiten realizar un seguimiento de la ubicación del automóvil para bloquear su motor en zonas seguras.

Cabe señalar que para las personas con un mal historial de crédito, el consentir la instalación del bloqueo es la única manera de comprar un coche a plazos. Según la revista 'Forbes', una cuarta parte del crédito de autos obtenido por los estadounidenses en 2013 se clasificó como "préstamo de alto riesgo", ya que sus titulares previamente habían tenido préstamos impagados.

http://actualidad.rt.com/economia/view/141811-bancos-eeuu-autos-botones-muerte

Según informa 'The New York Times', el nuevo dispositivo ya está instalado en unos dos millones de coches en EE.UU. En caso de retraso con las cuotas el sensor da señales de luz y sonido para recordar a su dueño la necesidad de pagar la deuda. Si el deudor no responde, el prestamista puede apagar de forma remota el motor de su auto y evitar que vuelva a encenderse.

No obstante, la legalidad de la instalación de tales sistemas es cuestionable debido a que el bloqueo puede ocurrir durante el movimiento y crear una situación de emergencia en la carretera. Además, en varios casos, el motor fue apagado cuando el conductor apresuradamente transportaba a un enfermo al hospital.

Por su parte los creadores del bloqueo remoto de la compañía Imetrik, unos de los proveedores del polémico sistema, afirman que sus aparatos —de un valor aproximado de 100 dólares— pueden desactivar el encendido sólo en los vehículos apagados. Los diseñadores también destacan que algunos de los dispositivos vienen con módulos GPS, que permiten realizar un seguimiento de la ubicación del automóvil para bloquear su motor en zonas seguras.

Cabe señalar que para las personas con un mal historial de crédito, el consentir la instalación del bloqueo es la única manera de comprar un coche a plazos. Según la revista 'Forbes', una cuarta parte del crédito de autos obtenido por los estadounidenses en 2013 se clasificó como "préstamo de alto riesgo", ya que sus titulares previamente habían tenido préstamos impagados.

http://actualidad.rt.com/economia/view/141811-bancos-eeuu-autos-botones-muerte

#21

Foro Libre / China revela la verdadera razon de la campaña de EE.UU contra el Estado Islámico

30 Septiembre 2014, 22:21 PM

EE.UU. tiene razones ocultas para bombardear las posiciones de la milicia yihadista del Estado Islámico, sostienen medios chinos. La campaña antiterrorista es un mero pretexto para derrocar al presidente sirio Bashar al-Assad.

La coalición internacional presidida por Washington realiza ataques aéreos en Siria sin que haya una resolución del Consejo de Seguridad de la ONU al respecto y también sin el consentimiento de Damasco: se llevan a cabo con el pretexto de la lucha contra el terrorismo, pero es evidente que el objetivo último –después de acabar con la organización terrorista– es derrocar al régimen de Assad, insiste el portal chino de noticias Sina Military según recoge Want China Times. "China no está cayendo en ese plan enrevesado de EE.UU.", asegura el portal.

De acuerdo con Sina Military, los verdaderos motivos de EE.UU. "se deducen razonablemente" de un simple análisis de sus intereses y la historia moderna del juego geopolítico. "Washington dirige su atención a Oriente Medio después de enturbiar con éxito la situación entre Rusia y Ucrania a principios de este año. [...] Ahora está aprovechando el caso del Estado Islámico para alinear sus intereses en Oriente Medio", sostiene el portal, que acentúa que Washington ya cuenta con el apoyo de varios países europeos y la Liga Árabe.

China rechaza involucrarse en el juego de EE.UU., subraya Sina Military, que explica por qué es así: "Washington busca hacerse amigo de Pekín solo porque quiere poner fin al continuo apoyo de China a Rusia". El portal acentúa que Pekín ya rechazó la propuesta de la Administración de Obama de unirse a su alianza militar contra el Estado Islámico basándose en su política de no interferencia en los asuntos internos de otros países. Menciona, además, que China ya anunció que no participará ni apoyará las sanciones occidentales contra Rusia.

De acuerdo con el citado portal, en los últimos tiempos Washington está aumentando su presión contra Pekín. Pone como ejemplos una cooperación más tensa con Japón, con el que China está en conflicto a propósito de las islas Diaoyu (Senkaku) y los planes de levantar el embargo contra las ventas de armas a Vietnam (país con el que Pekín también mantiene una disputa territorial). Sin embargo, frente a esta "ofensiva" China no ha de hacer nada: solo seguir el camino en el que se encuentra ahora y "permanecer en calma", ya que EE.UU. por sí mismo "está perdiendo el control sobre su ritmo", concluye Sina Military.

http://actualidad.rt.com/actualidad/view/141850-china-eeuu-rivalidad-estado-islamico

http://mil.news.sina.com.cn/

http://www.wantchinatimes.com/news-subclass-cnt.aspx?cid=1101&MainCatID=11&id=20140930000023

La coalición internacional presidida por Washington realiza ataques aéreos en Siria sin que haya una resolución del Consejo de Seguridad de la ONU al respecto y también sin el consentimiento de Damasco: se llevan a cabo con el pretexto de la lucha contra el terrorismo, pero es evidente que el objetivo último –después de acabar con la organización terrorista– es derrocar al régimen de Assad, insiste el portal chino de noticias Sina Military según recoge Want China Times. "China no está cayendo en ese plan enrevesado de EE.UU.", asegura el portal.

De acuerdo con Sina Military, los verdaderos motivos de EE.UU. "se deducen razonablemente" de un simple análisis de sus intereses y la historia moderna del juego geopolítico. "Washington dirige su atención a Oriente Medio después de enturbiar con éxito la situación entre Rusia y Ucrania a principios de este año. [...] Ahora está aprovechando el caso del Estado Islámico para alinear sus intereses en Oriente Medio", sostiene el portal, que acentúa que Washington ya cuenta con el apoyo de varios países europeos y la Liga Árabe.

China rechaza involucrarse en el juego de EE.UU., subraya Sina Military, que explica por qué es así: "Washington busca hacerse amigo de Pekín solo porque quiere poner fin al continuo apoyo de China a Rusia". El portal acentúa que Pekín ya rechazó la propuesta de la Administración de Obama de unirse a su alianza militar contra el Estado Islámico basándose en su política de no interferencia en los asuntos internos de otros países. Menciona, además, que China ya anunció que no participará ni apoyará las sanciones occidentales contra Rusia.

De acuerdo con el citado portal, en los últimos tiempos Washington está aumentando su presión contra Pekín. Pone como ejemplos una cooperación más tensa con Japón, con el que China está en conflicto a propósito de las islas Diaoyu (Senkaku) y los planes de levantar el embargo contra las ventas de armas a Vietnam (país con el que Pekín también mantiene una disputa territorial). Sin embargo, frente a esta "ofensiva" China no ha de hacer nada: solo seguir el camino en el que se encuentra ahora y "permanecer en calma", ya que EE.UU. por sí mismo "está perdiendo el control sobre su ritmo", concluye Sina Military.

http://actualidad.rt.com/actualidad/view/141850-china-eeuu-rivalidad-estado-islamico

http://mil.news.sina.com.cn/

http://www.wantchinatimes.com/news-subclass-cnt.aspx?cid=1101&MainCatID=11&id=20140930000023

#22

Noticias / Cómo enviar millones por internet sin dejar rastro

24 Septiembre 2014, 05:52 AM

¿Qué pasa cuando la tecnología se cruza con los intereses de gobiernos, grupos extremistas, criminales y ciudadanos? ¿cuando la misma herramienta que protege tu anonimato en internet podría ser utilizada por los activistas de Estado Islámico?

Amir Taaki lo sabe. Es uno de los programadores clave detrás de una herramienta que podría esconder la identidad de la gente que hace transacciones económicas por internet utilizando la criptomoneda Bitcoin.

Taaki creó junto a su amigo Cody Wilson, conocido por su impresión en 3D de una pistola, el Dark Wallet, algo así como un monedero clandestino para ser utilizado en la red oscura.

El objetivo de este monedero es hacer que las transacciones en bitcoins sean prácticamente imposibles de rastrear.

Tanto el gobierno de Estados Unidos como las autoridades bancarias europeas están estudiando cómo regular el uso de esta criptomoneda y están particularmente preocupados por la creación de Taaki y Wilson, que podría ser utilizada para el lavado de dinero.

Esos temores se intensificaron recientemente cuando un blog sobre tecnología que apoyaba la misión de Estado Islámico en Siria e Irak publicó y compartió información detallada sobre cómo mantener el anonimato en internet.

El blog ofrecía una guía paso a paso sobre cómo utilizar Tor, uno de los buscadores utilizados para conectarse con la llamada "red oscura", y redes privadas virtuales (VPNs por sus sigles en inglés) para esconder la ubicación e identidad de los ususarios, o sus direcciones de IP.

En el manual de instrucciones sobre cómo mantenerse escondido en la red se presentaba el monedero oscuro como una opción para "enviar instantáneamente millones de dólares en Bitcoins desde Estados Unidos, Reino Unido, Sudáfrica, Ghana, Malasia, Sri Lanka o cualquier otro sitio directamente a los bolsillos de los mujahidin (o milicianos islamistas)".

"Es simple, fácil, y le pedimos a Alá que apremie su desarrollo para usarlo", decía el blog.

El monedero oscuro involucra una tecnología entre pares llamada en inglés "trustless mixing", algo así como una "mezcla sin confianza", donde una transacción se mezcla con otras que se hagan al mismo tiempo.

Escaleras manchadas de rojo

Aunque la revista Forbes lo incluyó en la lista de futuros multimillonarios, Taaki pasa su tiempo viviendo en campamentos de okupas por toda Europa.

Actualmente está viviendo en el centro de Londres en una casa ocupada que fue utilizada como lugar de reuniones para las protestas contra el G8 el año pasado.

Mientras hablamos señala las manchas en las escaleras que dejaron las bombas de pintura que entonces le lanzaron a la policía.

En una sala sin apenas decoración, Taaki se sienta junto a un grupo de amigos: son diseñadores y programadores que quieren sacar adelante el proyecto de la billetera clandestina. También hay un inversor en Bitcoins y un periodista de tecnología.

Y sentado en el suelo sobre unos cojines está Peter Todd, uno de los principales desarrolladores de la idea del Bitcoin.

En una de las paredes de la sala se puede leer una antigua dirección del sitio Silk Road, uno de los pioneros en el comercio clandestino en internet, ya clausurado por el gobierno estadounidense.

Tecnología para todos, incluidos los extremistas

Cuando le preguntamos a Taaki si él se sentía cómodo con la idea de que su proyecto pudiera ser utilizado por los activistas de EI, su respuesta fue clara.

"Sí. De hecho yo cerré mi cuenta de Twitter porque ellos estaban cerrando las cuentas relacionadas con EI".

Y añadió: "No creo que censurar información sea el camino".

"No puedes impedirle a la gente que use la tecnología por tus prejuicios personales. Nosotros defendemos los sistemas libres y abiertos, donde todos pueden participar, sin importar quién seas".

Peter Todd concuerda: "Creo que obviamente los terroristas lo usarán, pero los beneficios ciertamente superan el riesgo".

"Los terroristas usan internet, los terroristas usan la libertad de expresión y hemos asumido que eso es un sacrificio que debemos aceptar".

Raíces anárquicas

No es una opinión que complazca a mucha gente, pero estos fuertes ideales libertarios impulsan el lado político del movimiento Bitcoin.

Por un lado, cada vez hay más presión hacia una regulación por parte de quienes desean que Bitcoin se convierta en un mecanismo de pagos convencional.

Por otro lado están los programadores que están tratando de conservar sus raices anárquicas.

Entre las iniciativas de regulación actuales en Estados Unidos está la introducción en nueva York de la licencia Bit, que te permite hacer negocios utilizando Bitcoins, una facilidad a la que se oponen los programadores de Dark Wallet.

Jamie Bartlett, académico y autor de Dark Net, o la red oscura, pasó tiempo con los creadores de la billetera clandestina en su antiguo centro de operaciones en Calafou, España.

"Los extremos libertarios del movimiento de los Bitcoins son de hecho increiblemente importantes", dijo Bartlett.

"Muchos de esos individuos se han mantenido fieles al espíritu original de Bitcoin, que era un proyecto político para tratar de quitarle poder sobre la moneda y las tasas de interés a los bancos centrales".

Los programadores de Dark Wallet quieren que su tecnología sea utilizada de manera subversiva, aún sabiendo que podría ser más útil que el dinero en metálico en las manos de un grupo como Estado Islámico (EI).

Libres de escrutinio

Si las transacciones de Bitcoin sí acaban en manos de los milicianos de EI, entonces habrá más llamados por parte de los gobiernos para su regularización.

"Si llega a suceder que ISIS usa Bitcoin o el Dark Wallet o cualquier otra tecnología de este tipo, entonces la opinión pública y la preocupación ciudadana sobre estas tecnologías cambiará dramáticamente", asegura Bartlett.

"Los gobiernos empezarán a ejercer regulaciones mucho más duras y la opinión pública también se volverá en contra del programa, así que sus vidas se volverían mucho más difíciles, especialmente porque son tan abiertos que realmente no les importa en absoluto quién usitliza su tecnología", comenta.

"Esto va más allá de Bitcoin. Estos chicos están realmente tratando de cambiar la manera como funciona internet y hay una posibilidad de que lo logren".

Para el equipo de Dark Wallet, el objetivo de ser libres de todo escrutinio está por encima de cualquier otro interés, y eso encaja con lo que ellos ven como un paisaje geopolítico que está cambiando.

"El cambio es algo inevitable. Estamos hablando del levantamiento de movimientos ideológicos", dice Taaki.

"Nos guste o no vamos a tener que lidiar con esta nueva realidad, y vamos a tener que trabajar con la tecnología de esta nueva realidad".

http://www.bbc.co.uk/mundo/noticias/2014/09/140921_tecnologia_billetera_clandestina_jgc

Amir Taaki lo sabe. Es uno de los programadores clave detrás de una herramienta que podría esconder la identidad de la gente que hace transacciones económicas por internet utilizando la criptomoneda Bitcoin.

Taaki creó junto a su amigo Cody Wilson, conocido por su impresión en 3D de una pistola, el Dark Wallet, algo así como un monedero clandestino para ser utilizado en la red oscura.

El objetivo de este monedero es hacer que las transacciones en bitcoins sean prácticamente imposibles de rastrear.

Tanto el gobierno de Estados Unidos como las autoridades bancarias europeas están estudiando cómo regular el uso de esta criptomoneda y están particularmente preocupados por la creación de Taaki y Wilson, que podría ser utilizada para el lavado de dinero.

Esos temores se intensificaron recientemente cuando un blog sobre tecnología que apoyaba la misión de Estado Islámico en Siria e Irak publicó y compartió información detallada sobre cómo mantener el anonimato en internet.

El blog ofrecía una guía paso a paso sobre cómo utilizar Tor, uno de los buscadores utilizados para conectarse con la llamada "red oscura", y redes privadas virtuales (VPNs por sus sigles en inglés) para esconder la ubicación e identidad de los ususarios, o sus direcciones de IP.