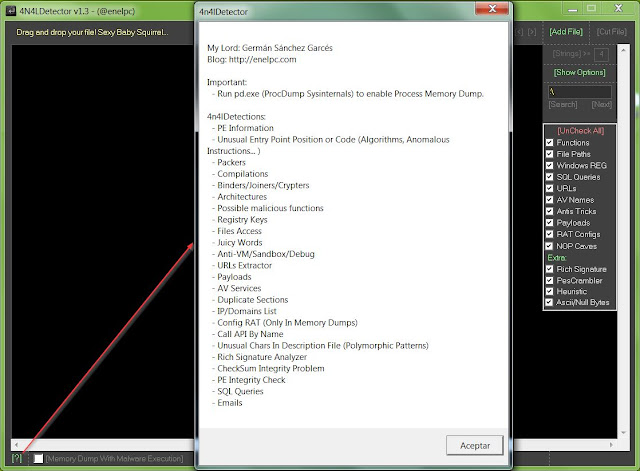

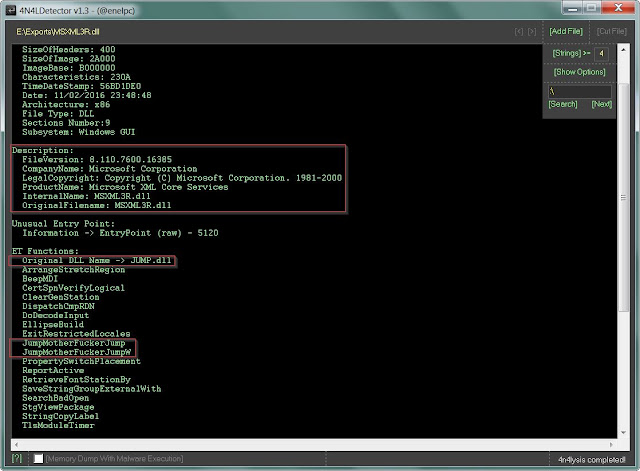

Les dejo por aquí la última versión de 4n4lDetector.

- Arreglo de un bug (jodido) con la opción " -TXT" para ejecuciones por consola.

- Añadida la posibilidad de abrir ficheros LNK para resolver automáticamente la ruta del ejecutable.

- El botón "Add File", permite realizar una búsqueda de archivos más sencilla.

- Arreglado un bug en el buscador de palabras de la interfaz principal.

- Mejorada la función de limpieza que elimina caracteres extraños de la salida.

- Agregada la extracción del nombre de secciones.

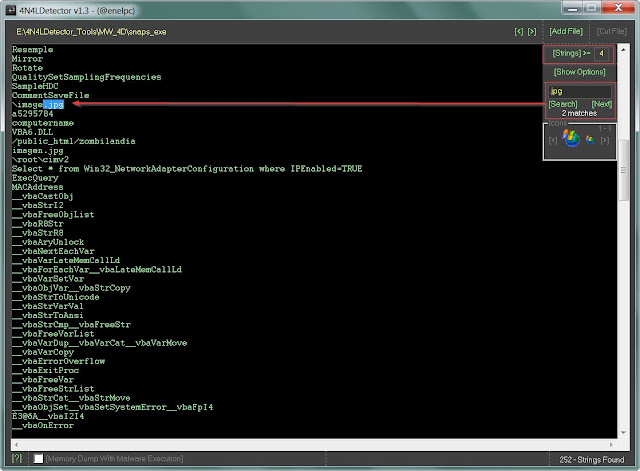

- Agregada la opción de seleccionar un diccionario de palabras y códigos en hexadecimal para buscar en el binario de forma personalizada.

-> "H" Define la cadena en hexadecimal.

-> "T" Define la cadena como texto.

-> El último campo separado por ":" se trata de la descripción utilizada en la salida de 4n4lDetector.

Descarga: http://www.enelpc.com/p/4n4ldetector.html