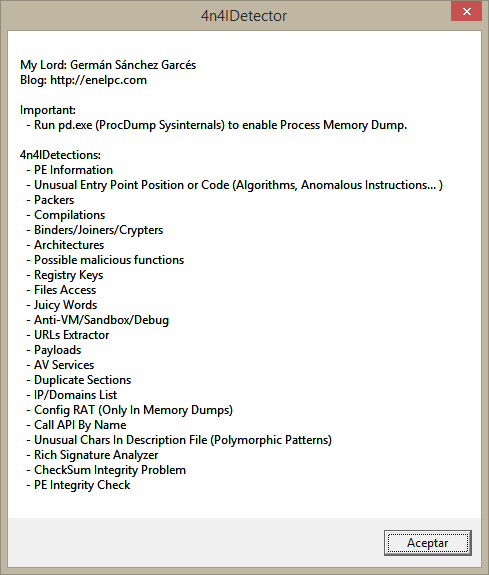

Hola Und3r! Es una nueva versión de mi herramienta, he incorporado cosas como el análisis de la firma Rich de Microsoft como un usuario de este mismo foro me comentó anteriormente. Espero que les guste esta nueva actualización, ya que he incorporado bastantes cambios, los dejo a continuación:

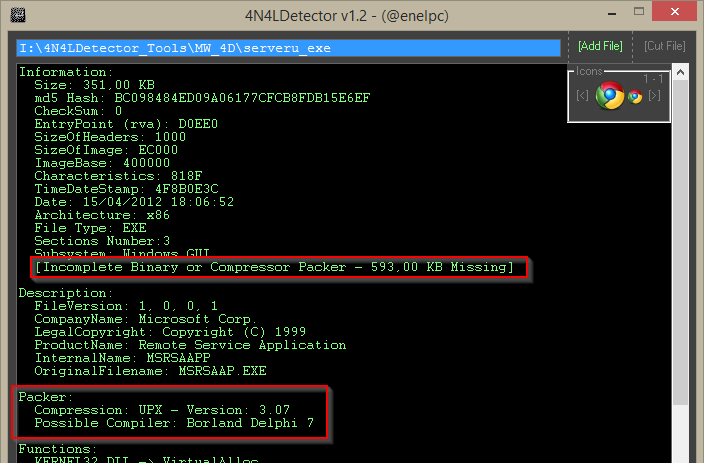

- Arreglado un bug al mostrar versiones antiguas de UPX.

- Arreglado un bug que afectaba a la detección de algunos Entry Points.

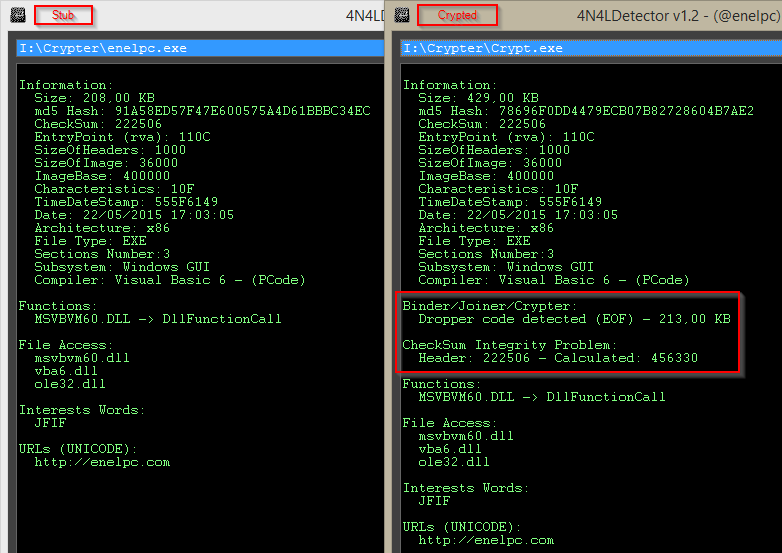

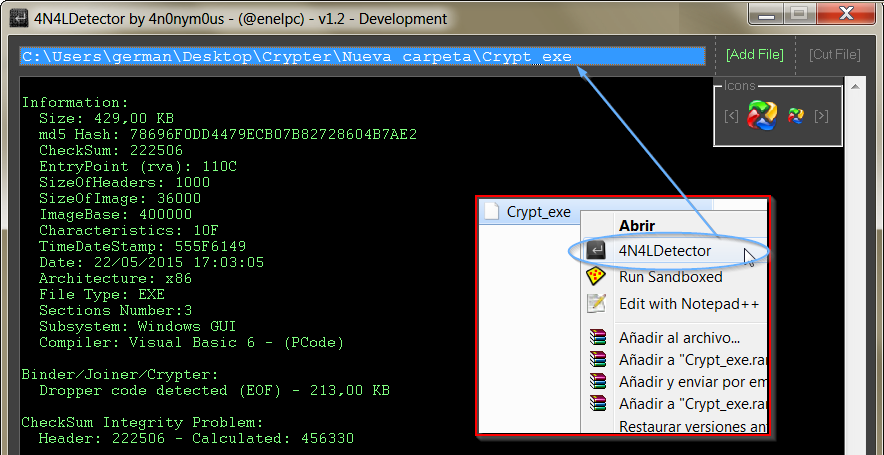

- Agregada la palabra EOF, en la descripción de las detecciones Dropper.

- Aumentada la efectividad de la rutina de detección Shikata Ga Nai.

- Eliminados los ejecutables extraidos con asteriscos (*).

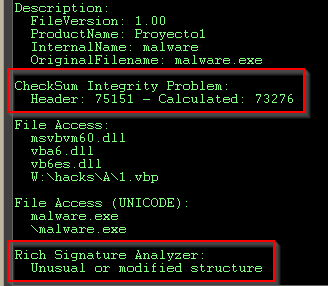

- Revisión de la integridad del formato PE.

- Revisión de la integridad de la firma Rich de Microsot.

- Revisión de la integridad del CheckSum.

- Agregado el campo TimeDateStamp y la fecha de compilación.

- Detección de migraciones del Entry Point a otras zonas de código ejecutable.

- Incorporado un visor de iconos.

- Agregada rutina de detección para aplicaciones en Visual Basic 5/6 con códigos inusuales tras su Entry Point.

- Ampliada la detección de Packers.

- Agregada rutina de detección de ejecutables incompletos (truncados).

- Agregada la creación de un archivo de registro "Add4n4lMenu.reg", para incluir los análisis de forma rápida al desplegable de explorer.

- Agregada la extracción de librerías.

- Agregada la detección de parámetros para el ejecutable 4n4lDetector.exe

-> 4n4lDetector.exe Path\App.exe -GUI

-> 4n4lDetector.exe Path\App.exe -TXT

-> 4n4lDetector.exe Path\App.exe -GREMOVE (Borrado del binario tras su análisis)

Se aceptan ideas nuevas

Me mosquea que no te funcione en el 8.1... jajaja a mi me va perfecta

Me mosquea que no te funcione en el 8.1... jajaja a mi me va perfecta